Effectuer des recherches en prévision d’un entretien d’embauche ; analyser des documents numériques afin de mieux cerner une problématique ; parcourir des forums dans le but de résoudre un bug ; autant d’exemples illustrant le fait que, sans même le savoir, nous exploitons, tous les jours, l’accès libre aux réseaux et aux sources dont nous disposons dans nos sociétés développées à des fins multiples, l’« Open Source Intelligence », ou OSINT pour les intimes. Toutefois cette pratique, comme tant d’autres, n’est pas sans être plus efficiente dès lors qu’elle suit un certain nombre de bonnes pratiques et exploite de bons outils.

Le présent article s’est donc fixé pour objectif de donner aux lecteurs quelques clés méthodologiques pour une pratique efficace de l’OSINT, ainsi que d’alerter sur certains risques existants.

1. Pourquoi l’OSINT ?

Interceptions électromagnétiques, géolocalisation, renseignement humain... L’OSINT, parent (réputé) pauvre du renseignement, a longtemps souffert d’un déficit de reconnaissance. Pourtant c’est une activité pratiquée de longue date, dans le milieu du renseignement certes, mais de manière plus banale par à peu près n’importe quel citoyen lambda de nos pays connectés !

Ce qui a changé ces vingt dernières années, avec la démocratisation de l’Internet rapide, c’est la masse de données ahurissante aujourd’hui accessible via un simple navigateur Internet.

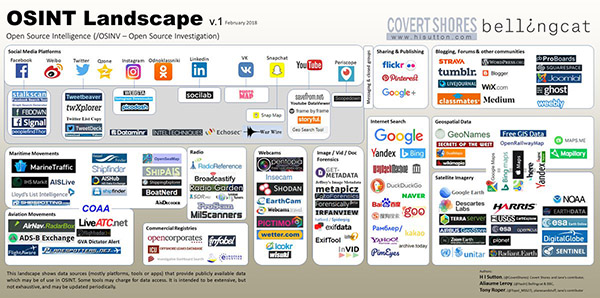

À la suite de cela, un certain nombre d’entités ont perçu l’intérêt de l’OSINT pour servir leurs propres fins : services de renseignement, mais aussi recruteurs, candidats, citoyens lambdas… ainsi que quelques initiatives comme Bellingcat, qui a eu le mérite de publier nombre d’investigations utilisant l’OSINT et à la valeur ajoutée souvent exceptionnelle [1].

2. Quel OSINT ?

2.1 Définir l’OSINT

Cet acronyme anglophone n’est pas forcément très heureux. Souvent galvaudé, respirant à plein nez le monde du renseignement, il a parfois été tentant de le remplacer par OSINF (pour OpenSource Information). L’utilisation de l’acronyme français ROSO (Renseignement d’Origine Sources Ouvertes) n’a lui, jamais franchi l’univers militaire.

Bien sûr, Wikipédia dispose d’un article en français sur l’OSINT [2], où il est dit que « Le renseignement d'origine sources ouvertes est le recueil et l'analyse d'informations obtenues à partir de sources d'informations publiques. ». Toutefois, cette définition nous semble pouvoir être complétée, en ajoutant notamment de proscrire tout recours à un stratagème pour obtenir cette information ou un pivot (ex. : devenir l’ami de quelqu’un sous une identité fictive afin d’obtenir de lui des informations que vous n’auriez pas pu obtenir sans être son ami) (en droit français, la preuve est libre si elle est loyale).

2.2 Reconnaître et qualifier une source

Si toute source d’information librement accessible peut entrer dans le cadre de la pratique de l’OSINT, cela ne signifie pas pour autant que toutes les sources sont similaires ou ont la même valeur intrinsèque. Le propos de l’article n’est certainement pas de figer une quelconque typologie de sources, mais d’insister sur l’importance de se poser quelques bonnes questions.

Quelle source suis-je en train de consulter ?

Quel niveau de confiance puis-je avoir en cette source, eu égard à la problématique que je traite ? Pourquoi ?

Comment se situe-t-elle par rapport aux autres sources que j’ai consultées ?

Ce qui importe est donc de s’interroger, et d’adapter ses comportements aux fruits de ce questionnement.

2.3 Les risques de l’OSINT

Si l’OSINT est assez ludique, deux types de risques sont clairement identifiés à sa pratique.

2.3.1 Le risque juridique

La loi Godfrain de 1988 [3] a créé dans le Code pénal un certain nombre d’infractions réprimant les atteintes aux STAD (Systèmes de Traitements Automatiques de Données, voir les articles 323-1 et les suivants). Sur la base de ces articles, Olivier Laurelli, alias bluetouff, fut poursuivi et condamné pour un ensemble d’actions, dont l’usage de google dorks sur des sites gouvernementaux en 2005 [4]. Or ce type de techniques est aujourd’hui largement utilisé au quotidien.

Plus récemment, suite aux abus constatés sur les réseaux sociaux, le législateur a renforcé un certain nombre de dispositions visant à réprimer les activités de « doxxing » (cyberattaque qui consiste à découvrir la véritable identité ou d’autres informations à caractère personnel d’un internaute et à les diffuser) dans le cadre de la loi dite « contre les séparatismes » [5].

Enfin, en matière de publication, ces dispositions sont venues s’ajouter à celles déjà existantes en matière de diffamation, du droit de la presse ou du secret des affaires.

2.3.2 Le risque personnel

Enquêter en sources ouvertes, c’est aussi s’exposer soi-même. Les algorithmes de recommandations ou les traces laissées par la navigation sont susceptibles de mener à une identification. Et si en OSINT, la transparence est de mise, il est souvent préférable de rester discret durant une investigation.

Plus important en revanche, le travail en sources ouvertes sur certains sujets (criminalités, droits de l’homme, conflits, pédopornographie…) peut déclencher chez celui qui le pratique le syndrome du traumatisme secondaire (ou trauma vicariant). L’accumulation d’images, la répétition de bruits, de scènes de violence sont susceptibles de provoquer des états d’anxiété, de dépression, souvent très prononcés. Il est important de se connaître soi-même, de connaître ses faiblesses et de savoir identifier les prémices de ce traumatisme et surtout de ne pas surestimer ses capacités [6]. Tout le monde y est vulnérable.

2.4 Quelques bonnes pratiques à respecter

2.4.1 Analyse de la menace

En premier lieu, il est utile de procéder à une petite analyse de la menace, même sommaire, qui permettra de définir son niveau de sécurité opérationnelle (cf. 2.4.4). En effet, travailler sur la documentation d’une activité criminelle ne requiert pas les mêmes précautions que de simplement vérifier quelques informations sur un candidat en vue d‘un recrutement. Quel est mon sujet de travail ? Quels sont les risques pour mon investigation, pour moi-même ? Quel niveau de risque m’est-il possible d’accepter ? Ce sont là des questions qu’il faut se poser en amont du démarrage de son enquête.

2.4.2 Préparation de son poste de travail

Dans un second temps, il est primordial de préparer son environnement de travail. Il doit être confortable physiquement (une vraie souris, un clavier, un bon écran…) et logiquement (un OS stable, que l’on maîtrise bien). Une bonne idée est de se constituer une machine virtuelle personnelle avec les outils que l’on connaît et que l’on aime et qui servira de base adaptable à chaque nouvelle investigation. À l’inverse, il est préférable d’oublier les distributions toutes faites orientées OSINT, qui bénéficient d’un certain engouement chez le néophyte, mais s’avèrent surdimensionnées au quotidien et, en pratique, totalement inutiles.

2.4.3 Considérations générales

Les deux conseils les plus importants qu’il est possible de donner en matière d’OSINT sont les suivants :

- considérer que l’investigation que l’on produit est susceptible d’alimenter, un jour, un dossier pénal ;

- se mettre à la place de l’avocat de la personne ou de l’entité sur laquelle vous travaillez.

Évidemment, ce ne sera que rarement le cas, mais en gardant cette ligne directrice, vous vous imposerez une discipline forte en matière de collecte de l’information :

Suis-je resté dans le domaine de la légalité pour l’obtenir ? Cette information est-elle (ou a-t-elle été) accessible à tout le monde ? Suis-je capable de documenter précisément comment je l’ai obtenue ?

Si pour chaque élément obtenu, vous êtes capable de répondre par l’affirmative, alors vous pouvez considérer que votre démarche est loyale.

2.4.4 Cybersécurité de l’OSINT

Un des principes fondamentaux de la cybersécurité découle de l’impossibilité d’atteindre une sécurité parfaite, absolue : il consiste à adapter ses usages selon les risques qu’on y associe.

Nous vous conseillons donc d’adopter une approche par les risques, selon les réponses données à votre analyse de la menace (cf. 2.4.1).

- Système : pour toute recherche non discriminante, ou relativement commune, un navigateur tel que Firefox, un moteur de recherche comme DuckDuckGo, votre système d’exploitation habituel, et vous voilà rendus. Dès lors que les risques augmentent, l’utilisation d’un système d’exploitation tel que Tails [7] via une clé USB bootable ou une machine virtuelle peut devenir très vite nécessaire ;

- Réseau : en cas de recherches sensibles, la plupart du temps, l’utilisation du logiciel Tor [8] fait largement le travail. Méfiez-vous des VPN commerciaux qui, s’ils peuvent représenter des points de sortie intéressants dès lors qu’il est possible de les choisir, n’en sont pas pour autant des moyens anonymisant ;

- Métadonnées : les outils ne font pas tout, et ils ont même tendance à donner un faux sentiment de sécurité ou d’anonymat. Pourtant, une VM Tails et un nœud de sortie Tor placé à Vladivostok n’empêchent pas de vous identifier comme français si vos recherches sont dans cette langue et qu’elles sont effectuées dans des créneaux horaires typiques de l’Hexagone. Pour des recherches particulièrement délicates, coller à un profil spécifique afin de se fondre dans la masse passe par des recherches sur les pratiques de ce profil (fuseau horaire, navigateur utilisé, langue, système d’exploitation le plus répandu, etc.).

3. Comment (exploiter) l’OSINT ?

3.1 Construction d’hypothèses, collecte et archivage de données

Quatre grandes étapes rythment le cycle d’une investigation en sources ouvertes, souvent représentées de manière un peu cliché par le « Cycle du Renseignement » :

- La construction d’une hypothèse de recherche ;

- La recherche proprement dite ;

- L’analyse des éléments collectés ;

- La diffusion de l’information.

Les étapes 1 à 3 sont itératives. À chaque nouvel élément découvert, de nouvelles vérifications et recherches sont entreprises, permettant d’affiner sa démonstration, de couper des branches mortes ou simplement d’abandonner des pistes inutiles. L’étape 4 viendra parachever l’édifice.

Il nous semble important d’insister plus particulièrement sur trois points particuliers.

3.1.1 L’OSINT est un travail collaboratif

Les documentaires de BBC AfricaEye, les enquêtes de Bellingcat montrent que le pouvoir du « crowdsourcing » est fondamental. Ces dossiers complexes nécessitent des compétences dans de nombreux domaines qu’il est impossible de totalement maîtriser seul, mais qu’une équipe bien constituée et bien coordonnée saura utiliser.

Dès lors, l’usage d’outils de travail collaboratif tels que des pads d’écriture, des kanbans, de gestion de bibliographie comme Zotero [9] vont se révéler particulièrement importants. Il est nécessaire d’intégrer cette composante dans son processus de recherche.

3.1.2 L’archivage est primordial

S’il est d’usage de considérer qu’Internet n’oublie rien, la règle qui prévaut est que seul le contenu inutile tend à persister sur le réseau. Les ressources les plus importantes s’évaporent très rapidement. Ce phénomène s’est accentué ces dernières années pour deux raisons.

Tout d’abord, le succès de certaines enquêtes telles que celles menées par Bellingcat a rendu les internautes plus précautionneux. Ensuite, et c’est plus difficile à gérer, les États ont engagé un large mouvement de transfert de responsabilité en matière de suppression de contenu vers les plateformes de publication. Celles-ci suppriment le contenu choquant et violent très rapidement. Si ce type de mesures est parfaitement compréhensible pour lutter, par exemple, contre les phénomènes de radicalisation en ligne, des pans entiers de preuves numériques ont ainsi disparu du Web ces dernières années et il y a fort à parier que beaucoup d’enquêtes importantes récentes ne pourraient aujourd’hui être réalisées.

Archiver devient donc un élément clef de l’enquête OSINT : soit en local (sous différents formats, image, html, warc…), soit à l’aide de plateformes d’archivage en ligne, de confiance, qui permettront de retrouver rapidement du contenu effacé. On citera ici Archive.org [10], mais également Archive.vn [11] parmi les outils utilisés quotidiennement pour ce faire.

3.1.3 Enquête réversible et reproductible

Les deux aspects ci-dessus sont des éléments clefs pour mener une investigation en sources ouvertes en ce qu’ils vont garantir à votre enquête deux principes fondamentaux :

- Sa réversibilité : votre lecteur sera capable de suivre de manière logique l’intégralité de votre raisonnement et l’enchaînement de vos pivots ;

- Sa reproductibilité : comme pour tout travail de recherche digne de ce nom, vous donnerez à votre lecteur la possibilité de refaire intégralement votre enquête et le cas échéant, de la compléter.

Ainsi, un grand soin sera apporté à la rédaction d’un rapport tant sur le format que sur le contenu, et il pourra même être utilement mis en place un mécanisme de relecture par ses pairs avant publication finale.

3.2 Aspects pratiques et prérequis

3.2.1 Les moteurs de recherche, leur syntaxe avancée et de l’importance de contextualiser

Tout le monde est persuadé de savoir se servir d’un moteur de recherche, mais bien souvent, cette connaissance reste assez surfacique et surtout, ne concerne que Google. Or, chaque moteur est différent et indexe le Web à sa façon et à son rythme. Une recherche efficace se fera donc sur plusieurs moteurs, et ce, particulièrement si le domaine concerné touche un pays où Google n’est pas le moteur préféré des utilisateurs ! Contextualiser géographiquement et temporellement sa recherche est primordial.

La maîtrise de la syntaxe avancée de ces mêmes moteurs, de même que l’actualisation de cette connaissance est fondamentale. On se permettra de citer, bien évidemment, les requêtes Google utilisant la syntaxe avancée du moteur de recherche éponyme pour obtenir de l’information, à savoir les google dorks [12].

3.2.2 Les réseaux sociaux

Les réseaux sociaux sont une composante essentielle de l’investigation en sources ouvertes. Mais outre les plus connus, il sera nécessaire de s’intéresser aux réseaux particuliers des communautés sur lesquelles porte l’enquête : chaque pays possède son « Copains d’Avant » et il se crée de nouvelles applications chaque mois. Une étude préalable s’avérera nécessaire pour mieux cerner en amont les outils à privilégier.

D’une manière plus générale, disposer de comptes anonymes et entretenus sur les principales plateformes reste un impératif.

3.2.3 Géolocalisation

Les erreurs d’OPSEC, ou tout simplement l’égo, poussent souvent les gens à publier d’anodines images qui regorgent d’indices. Souvent reléguée au rang de discipline annexe notamment dans la matière cyber, la géolocalisation demeure un outil très important. Pouvoir identifier un lieu, un espace-temps sur la base d’un simple cliché ou d’un film peut révéler des éléments précieux sur le contexte d’une investigation. Et si cela demande un peu de maîtrise et de raisonnement, beaucoup est possible dès lors que vous avez des longueurs d’ombres à étudier ou des éléments au sein d’une image à rechercher.

3.3 Les outils (pseudo-)essentiels

3.3.1 La base : un bon navigateur

Au quotidien, la recherche en sources ouvertes se passe à 80 % sur son navigateur, alors autant en choisir un bon. Si Chrome est intéressant, il pose énormément question en termes de vie privée ; on préférera utiliser Firefox, qui est devenu particulièrement véloce et efficace ces trois dernières années, et qui dispose d’un parc d’extensions bien fourni.

À ce sujet, cinq extensions se détachent :

- Ublock Origin [13], un bloqueur de publicités très efficace ;

- Search by Image [14], qui permet de faire de la recherche d’images inversées ;

- SingleFile [15], qui permet de sauvegarder une page web sous la forme d’un seul fichier html ;

- EasyScreenshot [16], qui permet d’effectuer des captures d’écran et de les annoter ;

- LinkGopher [17], qui permet de capturer rapidement les liens d’une page.

Cette liste n’est pas exhaustive. Retenez toutefois qu’il est important de ne pas surcharger son navigateur d’extensions inutiles, et de les télécharger depuis le magasin officiel de Mozilla.

3.3.2 Quelques outils très utiles

Établir une liste complète d’outils relève de la gageure. Mais parmi les outils très pratiques, GIMP, Hugin (création de panoramas) et VLC se révèlent indispensables au quotidien. Un seul outil non libre mérite réellement de figurer impérativement dans sa boite à outils, GoogleEarthPro.

Enfin, nous ajouterons OpenRefine [18], un tableur sous stéroïdes : non content d’être un outil idéal pour nettoyer graphiquement un jeu de données, il est également capable de les enrichir à l’aide d’API en ligne, ou grâce à de petits scripts personnels.

3.3.3 Et le code dans tout ça ?

Si la pratique de l’OSINT peut se faire sans connaître la moindre ligne de code, le praticien gagnera rapidement en productivité en s’initiant aux bases de Python (ou de R), aux rudiments de la ligne de commandes et de Git, pour construire rapidement quelques scripts personnels de scraping, ou tout simplement apprendre à installer des outils disponibles sur GitHub, tels qu’Instaloader [19] pour télécharger des données d’Instagram, ou Holehe [20], pour vérifier si un compte e-mail est lié à de nombreux réseaux sociaux.

Conclusion

Vous aurez compris, en lisant cet article, que nous avons souhaité mettre l’accent sur les bonnes pratiques plus que sur les outils. S’il est toujours tentant, aujourd’hui, de croire en une certaine forme de solutionnisme technologique, les bons praticiens de l’OSINT se distingueront avant tout par leur bonne appréciation des risques et rigueur méthodologique !

Références

[1] Belligcat, Identifying the Separatists Linked to the Downing of MH17, https://www.bellingcat.com/news/uk-and-europe/2019/06/19/identifying-the-separatists-linked-to-the-downing-of-mh17/, 19/06/2019

[2] Wikipédia, Renseignement de sources ouvertes, https://fr.wikipedia.org/wiki/Renseignement_d%27origine_source_ouverte

[3] Wikipédia, Loi Godfrain, https://fr.wikipedia.org/wiki/Renseignement_d%27origine_source_ouverte

[4] NextINpact, Affaire Bluetouff : la Cour de cassation consacre le vol de fichiers informatiques, https://www.nextinpact.com/article/18067/95165-affaire-bluetouff-cour-cassation-consacre-vol-fichiers-informatiques, 22/05/2015

[5] Legifrance, Loi dite « contre les séparatismes », https://www.legifrance.gouv.fr/jorf/article_jo/JORFARTI000043964841

[6] Amnesty International, How activists and reporters can protect themselves from secondary trauma, https://www.amnesty.org/en/latest/news/2019/02/how-activists-and-reporters-can-protect-themselves-from-secondary-trauma/, 20/02/2019

[7] Tails Linux, https://tails.boum.org/

[8] Tor project, https://www.torproject.org/download/

[9] Zotero, https://www.zotero.org/

[10] Archive.org, https://archive.org/

[11] Archive.vn, https://archive.vn/archive.vn

[12] Google Hacking Database, https://www.exploit-db.com/google-hacking-database

[13] uBlock Origin, https://addons.mozilla.org/en-US/firefox/addon/ublock-origin/

[14] Search by Image, https://addons.mozilla.org/en-US/firefox/addon/search_by_image/

[15] SingleFile, https://addons.mozilla.org/en-US/firefox/addon/single-file/

[16] Easy Screenshot, https://addons.mozilla.org/en-US/firefox/addon/easyscreenshot/

[17] Link Gopher, https://addons.mozilla.org/en-US/firefox/addon/link-gopher/

[18] OpenRefine, https://openrefine.org/

[19] Instaloader, https://instaloader.github.io/

[20] Holehe, https://github.com/megadose/holehe

Ajouter à une liste de lecture

Ajouter à une liste de lecture