Le droit pénal français, comme les traités internationaux, prévoient plusieurs infractions spécifiques ou circonstances aggravantes lorsque les délits sont commis à plusieurs, de façon concertée voire organisée. Essayons de voir ce que l'univers des botnets et le véritable écosystème qui s'est créé autour d'eux offrent comme potentialités quant à l'identification de groupes criminels organisés : il s'agit bien d'une véritable professionnalisation de ces formes modernes de délinquance.

1. Définitions

1.1. Les botnets

Reprenons la définition que nous avons construite sur le Wiki botnets.fr [BOT2012] :

Un botnet est un ensemble constitué par des systèmes compromis (appelés alors bots) qui, lorsqu'ils sont connectés à Internet, communiquent avec un système de commande et de contrôle donné.

La compromission évoquée ici est l'installation d'un logiciel malveillant, quel qu'en soit le mode de diffusion, qui directement fait communiquer le système compromis avec le système de commande et de contrôle ou entraîne l'installation d'un module qui permet cette communication.

Un botnet peut être ainsi constitué :

- D'un parc homogène ou hétérogène de machines, selon que le ou les logiciels malveillants utilisés pour le constituer sont capables de contaminer un ou plusieurs types de système d'exploitation. Il s'agit en général de postes de travail informatiques, mais il peut aussi s'agir de serveurs ou de téléphones mobiles.

- D'un nombre extrêmement variable de bots, qui évolue selon la connexion à Internet des machines ou la persistance de la contamination sur chaque système.

En théorie donc, une même classe de botnets pourra recouvrir plusieurs évolutions dans l'existence d'un botnet :

- Selon l'évolution du système de commande (pour des raisons internes, par exemple si le développeur du système décide de le modifier ou pour des raisons externes, si des infrastructures utilisées pour le piloter voient leur fonctionnement empêché par une action judiciaire).

- Selon les variantes de logiciel malveillant utilisé, qui peut permettre de construire un botnet unique ou plusieurs botnets correspondant à chaque grande version.

- Selon l'organisation du botnet, qui peut être découpé en différents réseaux, utilisés pour différents usages, par exemple loués à différents clients.

1.2. Les différentes formes juridiques de la criminalité organisée

Le droit pénal français aborde plusieurs formes de délinquance organisée :

- La commission de certains délits en réunion, c'est-à-dire lorsqu'au moins deux personnes participent à cette infraction, peut constituer une circonstance aggravante ; cela ne s'applique à aucune infraction spécifique liée à la cybercriminalité.

- La circonstance aggravante de la bande organisée : elle peut être retenue pour toute une série d'infractions, comme celles relatives aux escroqueries et permettre aux enquêteurs et aux magistrats de mener leurs investigations avec des moyens accrus ; elle est définie à l'article 132-71 du code pénal : « Constitue une bande organisée au sens de la loi tout groupement formé ou toute entente établie en vue de la préparation, caractérisée par un ou plusieurs faits matériels, d'une ou de plusieurs infractions. ».

- L'association de malfaiteurs ; c'est une infraction indépendante, définie par l'article 450-1 du code pénal : « Constitue une association de malfaiteurs tout groupement formé ou entente établie en vue de la préparation, caractérisée par un ou plusieurs faits matériels, d'un ou plusieurs crimes ou d'un ou plusieurs délits punis d'au moins cinq ans d'emprisonnement. » De même, en matière d'atteintes aux systèmes de traitement automatisé de données, l'article 323-4 du code pénal réprime spécifiquement la participation à une association de malfaiteurs visant à commettre de tels délits.

L'article 706-73 du code de procédure pénale prévoit notamment que les catégories d'infractions suivantes puissent se voir appliquer des possibilités supplémentaires en matière d'outils d'investigation :

- les crimes aggravés d'extorsion ;

- les escroqueries commises en bande organisée ;

- le blanchiment du produit de ces infractions ou l'association de malfaiteurs en vue de leur commission.

L'article 706-74 prévoit aussi que toutes les infractions prévoyant des circonstances de bande organisée peuvent se voir appliquer certaines des dispositions prévues dans ce domaine, à savoir la compétence des juridictions interrégionales spécialisées ou l'ordonnance de mesures conservatoires permettant de préserver les biens d'un suspect en vue du paiement d'amendes ou de réparations aux victimes.

Dans [ZEK2007], le constat est toutefois assez négatif quant à l'adaptation des outils de la criminalité organisée aux défis de la délinquance informatique.

2. Quelques cas concrets récents

Les botnets constituent un terrain particulièrement riche pour l'observation d'interactions entre personnes qui se coordonnent et se rendent des services pour la commission d'infractions. Analysons quelques exemples récents et leurs caractéristiques organisationnelles et parfois quasi-professionnelles.

2.1. Le cas Citadel

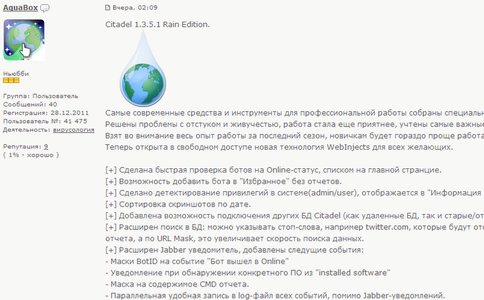

Dans [FRE2012], je faisais le point sur l'avènement d'un nouveau botnet dont la commercialisation se développait alors. Les observateurs avaient identifié plusieurs caractéristiques intéressantes de ce botnet ciblant d'abord les clients de banques en ligne : des messages publicitaires sur les forums criminels, des horaires de bureau pour les équipes en contact avec leurs clients (entre 10h00 et 0h30 les jours de semaine), des mises à jour hebdomadaires et de nombreuses options vendues séparément du produit basique. Dans un papier plus récent [KES2012], Limor Kessem souligne par exemple une nouvelle fonctionnalité permettant au maître d'un botnet d'ouvrir jusqu'à cinq comptes pour des prestataires externes qui développeraient et implémenteraient pour lui des scripts spécifiques selon ses cibles.

Figure 1 : Annonce en octobre 2012 de la toute dernière version du botnet Citadel sur un forum cybercriminel – Copie d'écran par @Kafeine.

En plus d'être une trousse à outils particulièrement développée, Citadel se fait remarquer pour être un des modes de diffusion privilégiés du rançongiciel Reveton lorsqu'il cible des victimes américaines dans différents messages d'alerte diffusés par le FBI [ICC2012].

2.2. Utilisation du botnet Sality pour scanner l'Internet

Sality est un autre de ces botnets trousse à outils. Il serait apparu dès 2003 en Russie et reste toujours très présent sur Internet. Dans un article publié récemment [DAI2012], des chercheurs ont démontré qu'en février 2011, sur une période de 12 jours, le botnet Sality avait été utilisé pour scanner de façon relativement discrète 3 millions d'adresses IP à la recherche de serveurs de téléphonie sur IP, vraisemblablement à la recherche de vulnérabilités exploitables. Les personnes qui gèrent le botnet ont-elles vendu ce service à un client ? Ou l'ont-elles fait de leur propre initiative pour revendre ensuite les résultats ou les utiliser par elles-mêmes ? En tout état de cause, la démonstration de cet usage permet de souligner la variété des usages quasi professionnels des botnets aujourd'hui.

2.3. KoobFace

Apparu en 2008, KoobFace est un ver dont la particularité est qu'il utilise des comptes de réseaux sociaux pour se propager. Parmi ses autres particularités, il utilise un réseau de commande et de contrôle basé sur un protocole pair à pair et cible aussi bien les ordinateurs fonctionnant sous Microsoft Windows que MacOS X ou encore Linux. Selon différentes sources, dont la société Facebook qui cherche à les faire tomber, il serait le projet de cinq habitants de Saint-Petersbourg en Russie.

En janvier 2012, Sophos publiait une synthèse des découvertes réalisées sur cette équipe [SOP2012]. Il est intéressant de souligner que beaucoup des informations sur les suspects ont été trouvées sur des réseaux sociaux. Leurs activités seraient hébergées derrière plusieurs sociétés légalement établies à Saint-Pétersbourg et en République Tchèque : c'est dans les registres officiels qu'une partie de l'information sur ce groupe a pu être découverte.

2.4. Les botnets bancaires

ZeuS était peut-être le plus célèbre d'entre eux, mais il existe une variété assez impressionnante de botnets dont la vocation est de détourner des données bancaires : Citadel, Gozi, SpyEye, Tilon ou encore Carberp sont quelques-uns des noms rencontrés. Ceux qui les développent sont particulièrement inventifs : non seulement ils sont capables de copier des mots de passe d'accès à des comptes bancaires ou des numéros de cartes bancaires, ils interagissent avec le navigateur de l'ordinateur infecté, dans lequel ils remplacent à la volée le code légitime (HTML, JavaScript) téléchargé depuis le site bancaire, par du code malveillant, pour s'attaquer à la sécurité des claviers virtuels ou encore passer des ordres de virement au travers de la connexion établie par l'utilisateur légitime. Ainsi, Amit Klein décrit dans [KLE2012] comment le botnet Tatanga se déjoue des protections par mot de passe à usage unique en faisant réaliser au consommateur des opérations qui semblent lui être demandées par sa banque.

Ici, il s'agit par exemple de cibler différentes banques, dans différentes régions du monde. On peut certainement supposer que certains développeurs se sont spécialisés dans la conception des fichiers de configuration qui permettent de capturer grâce à l'insertion de code JavaScript les identifiants de connexion bancaire ou d'interagir dynamiquement avec la session de l'utilisateur. Ils commercialisent certainement ces fichiers à des groupes exploitant des botnets bancaires différents. Ces fichiers de configuration sont en général téléchargés dans un fichier texte utilisant le formatage XML et ils sont vraisemblablement interchangeables ou facilement réadaptables (certains réutilisent par exemple le format de fichiers de configuration mis en place pour ZeuS/SpyEye, comme le démontrent [BOU2012] et [BOU2012-2]).

2.5. Les botnets spécialisés dans le spam

Ils sont les plus connus et peut-être ceux qui concernent le plus d'internautes : nous recevons tous du courrier électronique non sollicité et une grosse partie de celui-ci provient de botnets. Ils ont pour noms Mega-D, Rustock ou encore Waledac. Leur fonctionnement est parfaitement professionnalisé, que les activités dont ils assurent la promotion soient à la limite de la légalité ou complètement illégales.

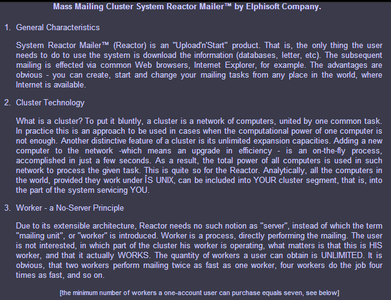

Reactor Mailer était le produit phare de la société Elphisoft et se présentait comme un réel service de distribution commerciale de courriers électroniques. Son argumentaire publicitaire présentait sa technologie sous le titre : « Mass Mailing Cluster System Reactor Mailer ».

Figure 2 : Copie d'écran de l'argumentaire commercial de Reactor Mailer, tel qu'on le retrouve encore aujourd'hui sur archive.org.

Avant sa disparition en même temps que son hébergeur McColo, Reactor Mailer offrait une interface web assez similaire en fonctionnalités à ce que mettent en place les véritables spécialistes de l'émission de prospection commerciale légale. Il était possible d'y télécharger les modèles de messages, les listes de prospects et déclencher ainsi les campagnes d'emailing. Au début, Elphisoft passait vraisemblablement par des proxies pour relayer son spam, puis est apparu Srizbi, un botnet permettant de distribuer plus efficacement et plus discrètement les campagnes.

Pour diffuser le logiciel malveillant de Srizbi, Elphisoft a notamment utilisé le kit MPack [KEI2007]. Des liens vers des plates-formes d'infection MPack étaient diffusés par le botnet lui-même dans des courriers non sollicités promettant par exemple des vidéos de célébrités.

2.6. Les botnets d'espionnage

Ils défraient la chronique depuis quelques années et les éditeurs de solutions de sécurité rivalisent parfois de précipitation pour publier une nouvelle alerte sur des campagnes d'attaque en profondeur (ou autres APT) dans des réseaux d'entreprises ou d'administrations. Souvent l'objectif semble être de dérober de l'information, parfois il pourrait s'agir d'altérer le fonctionnement des systèmes. Ils s'inspirent des outils d'administration à distance malveillants (RAT) mais poussent le concept beaucoup plus loin.

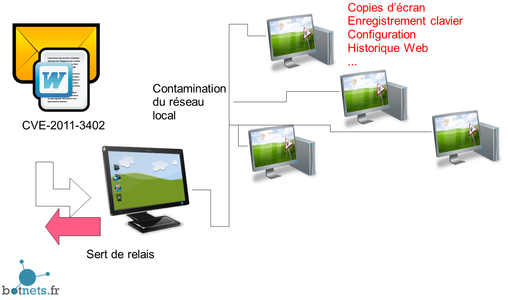

Pour extraire de l'information, les campagnes découvertes révèlent à la fois une certaine ingéniosité et en même temps une très nette opiniâtreté et des moyens certainement très importants. En effet, une fois une première machine infectée dans le réseau d'une entreprise, elle est littéralement pilotée à distance par les attaquants qui cherchent à découvrir le réseau, puis de proche en proche à infecter de nouvelles machines, prendre le contrôle de serveurs gérant des domaines Windows ou encore parcourir les partages réseau. Cela suppose des équipes capables d'interagir directement avec les systèmes ciblés, de connaître différents types de systèmes ou de configuration, et enfin, de paramétrer finement des techniques qui pourront être adaptées à chaque type de réseau pour exfiltrer discrètement l'information.

Figure 3 : Fonctionnement de certaines attaques avec Duqu (botnets.fr d'après informations publiées par Kaspersky Lab).

Très souvent dans ce type d'attaque, les chercheurs découvrent qu'une vulnérabilité de type 0-day a été exploitée : cela suppose donc aussi d'avoir les moyens d'acheter ou de rechercher ce type de faiblesse pour les exploiter sur la cible. Enfin, des infrastructures dédiées sont parfois mises en place pour chacune des cibles [NAR2011].

2.7. Les plates-formes d'exploits

Les plate-formes d'exploits sont donc des sites web dynamiques permettant de tester un certain nombre de vulnérabilités sur les machines qui les visitent. Elles disposent d'une interface de commande dans laquelle en général chaque client dispose d'un identifiant et peut gérer lui-même ses campagnes de contamination. Pour chacune d'entre elles, il dispose d'une URL dédiée sur laquelle il va chercher à diriger le trafic des futures victimes. On a donc ici trois acteurs immédiats : celui qui développe et commercialise le logiciel, celui qui administre un serveur, le tient à jour, et enfin, celui qui loue ces ressources auprès de ce dernier. Parfois, les rôles peuvent évidemment coïncider au sein des mêmes équipes.

La plus connue de ces plates-formes est peut-être Blackhole Exploit Kit, mais il en existe plus d'une dizaine d'autres. [PAR2012] présente une table des capacités de chacune d'entre elles.

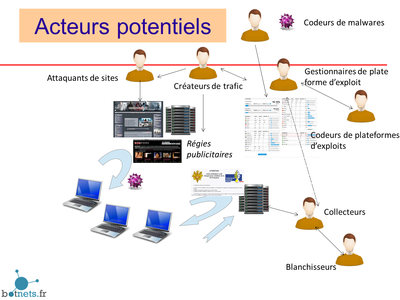

2.8. Les rançongiciels

L'observation des rançongiciels (ransomware en anglais, botnets reposant sur le blocage de l'ordinateur des victimes et l'exigence d'une rançon et très souvent actuellement d'une fausse amende d'un service de police), particulièrement approfondie sur botnets.fr, nous a permis d'approcher une partie de la complexité des schémas collaboratifs qui se sont mis en place progressivement. On retrouve autour de ces types de botnets tous les types d'acteurs. Le schéma ci-dessous synthétise nos observations, mais d'autres niveaux de complexité peuvent exister, par exemple autour des plates-formes d'exploits comme évoqué ci-dessus.

Figure 4 : Schéma de fonctionnement des attaques de rançongiciels policiers (botnets.fr).

Ainsi, celui qui souhaite déployer une campagne pour ce type de botnets va faire appel aux prestataires suivants :

- Des traffers ou créateurs de trafic : ils vont attirer des visiteurs, éventuellement par types de pays, soit par injection d'IFRAMEs piégées dans des bannières publicitaires ou directement dans le code de sites web dont ils auront pris le contrôle (ou demandé à d'autres prestataires criminels d'en prendre le contrôle pour eux). Ce type de mécanisme peut fonctionner par affiliation, chaque affilié s'engageant à fournir différents types de sources de trafic. Une plate-forme intermédiaire (TDS – traffic distribution systems [DOS2011]) permet parfois de rediriger le trafic vers différents clients :

- Des exploitants de plates-formes d'exploits.

- Des développeurs de logiciels malveillants : dans le domaine des rançongiciels, on observe actuellement beaucoup de kits à personnaliser (comme les Multi-lockers).

- Des personnes qui vont blanchir les sommes collectées, en pratique dans ce cas racheter les codes fournis par les victimes qui ont acheté des tickets électroniques Ukash ou Paysafecard par exemple, et vont à leur tour les jouer sur des casinos en ligne ou faire des achats sur des sites de commerce électronique. À cet effet, de nombreux intermédiaires se sont spécialisés dans l'achat et la revente de ces tickets.

3. Conclusion

3.1. Les métiers

Dans [FRE2010], nous avions listé de façon préliminaire un certain nombre de métiers pressentis comme étant essentiels au fonctionnement des botnets. Force est de constater que cet univers est en réalité bien plus riche encore, les botnets ne pouvant fonctionner sans l'existence d'un écosystème autour.

Ces métiers criminels sont donc liés aux fonctions essentielles des botnets, mais aussi liés aux services nécessaires au fonctionnement ou à la diffusion d'un botnet. Parfois, ils pourront prendre des formes presque officielles, avec la création de véritables entreprises ou alors ils abuseront de véritables services offerts par des entreprises dont les systèmes sont mal surveillés, sécurisés ou dont les responsables sont peu regardants sur leurs clients.

Nous avons ainsi observé dans les paragraphes précédents, en plus des pasteurs de botnets et autres codeurs : des traffers, des administrateurs de systèmes, des développeurs de fichiers de configuration, des découvreurs et des brokers de vulnérabilités 0-day ou encore de vraisemblables équipes chargées de piloter les attaques en profondeur.

3.2. Quelle démarche pour l'enquête judiciaire ?

Pour les chercheurs, mais aussi pour les services de police et de justice chargés de mener des investigations, ce foisonnement et cette spécialisation des acteurs doivent être considérés avec attention. En effet, il est important de comprendre quelles vont être les responsabilités des uns et des autres, mais il faudra aussi vraisemblablement adapter les méthodes.

Ainsi, ce type d'organisation crée trois types d'obstacles que l'enquête va devoir surmonter :

- Une volonté manifeste de brouiller les pistes : plus il y a d'intermédiaires, plus il sera complexe de remonter la piste – cela veut dire qu'il faut peut-être ne pas toujours chercher à tirer le fil d'une affaire par une série de faits, mais prendre du recul et observer l'ensemble du phénomène.

- Les arborescences criminelles qui se forment à un instant donné peuvent changer d'heure en heure, au fur et à mesure qu'un acteur offre ses services ou fait appel à d'autres personnes, les recombinaisons sont presque infinies : peut-être faut-il parfois s'attaquer à l'un de ces métiers – et les groupes qui les exercent - plus qu'à un type de malveillance observée.

- Les rencontres entre les criminels et les affaires se font dans des espaces (des forums notamment, des contacts par des messageries instantanées) où beaucoup de services d'enquête n'ont pas légalement accès : il est indispensable de permettre les enquêtes sous pseudonyme pour ce type d'infractions.

Enfin, les définitions actuelles de la criminalité organisée ne sont pas forcément adaptées à ce type de schémas : on n'a pas affaire à des groupes criminels mais à un véritable écosystème criminel et peut-être faudrait-il créer un critère supplémentaire pour la mise en œuvre des outils procéduraux dédiés à la criminalité organisée, celui d'une multiplicité d'acteurs se rendant mutuellement des services.

Références

[BOT2012] Botnet, Communauté Botnets.fr, https://www.botnets.fr/index.php/Botnet

[BOU2012] Win32/Gataka banking Trojan – Detailed analysis, Jean-Ian Boutin, ESET, http://blog.eset.com/2012/08/13/win32gataka-banking-trojan-detailed-analysis

[BOU2012-2] Win32/Gataka – or should we say Zutick?, Jean-Ian Boutin, ESET, http://blog.eset.com/2012/11/30/win32gataka-or-should-we-say-zutick

[DAI2012] Analysis of a “/0” stealth scan from a botnet, Alberto Dainotti, Alistair King, and Kimberly C. Claffy (CAIDA, UC San Diego) and Ferdinando Papale and Antonio Pescapè (University of Napoli Federico II), Proceedings of the Internet Measurement Conference, 14-16 novembre 2012

[FRE2012] La citadelle du crime, Éric Freyssinet, http://blog.crimenumerique.fr/2012/02/11/la-citadelle-du-crime/

[ICC2012] Citadel malware continues to deliver Reveton ransomware in attempts to extort money, Internet crime complaint center (IC3), http://www.ic3.gov/media/2012/121130.aspx

[KES2012] Citadel V1.3.5.1: Enter the Fort’s Dungeons, Limor Kessem, http://blogs.rsa.com/rsafarl/citadel-v1-3-5-1-enter-the-forts-dungeons/

[KLE2012] Tatanga Attack Exposes chipTAN Weaknesses, Amit Klein, http://www.trusteer.com/blog/tatanga-attack-exposes-chiptan-weaknesses

[PAR2012] Common exploit kits poster, Mila Parkour, http://contagiodump.blogspot.co.uk/2012/11/common-exploit-kits-2012-poster-based.html

[SOP2012] The Koobface malware gang – exposed!, Jan Drömer, Dirk Kollberg, Sophos, http://nakedsecurity.sophos.com/koobface/

[DOS2011] Web-Based Malware Distribution Channels: A Look at Traffic Redistribution Systems, Nishant Doshi, http://www.symantec.com/connect/blogs/web-based-malware-distribution-channels-look-traffic-redistribution-systems

[NAR2011] Duqu FAQ, Ryan Naraine, http://www.securelist.com/en/blog/208193178/Duqu_FAQ

[FRE2010] Réflexions pour un plan d'action contre les botnets, Eric Freyssinet, SSTIC 2010, https://www.sstic.org/2010/presentation/Reflexions_pour_un_plan_d_action_contre_les_botnets/

[KEI2007] Mpack installs ultra-invisible Trojan, Gregg Keizer, http://www.computerworld.com/s/article/9026323/Mpack_installs_ultra_invisible_Trojan

[ZEK 2007] La notion de bande organisée en matière de criminalité informatique, Alexis Zekri, Maxime Bernaudin et Dan Szwarc, http://www.e-juristes.org/la-notion-de-bande-organisee-en/