L’authentification forte, 2FA, 3FA, MFA pour « Multi-Factor Authentication » se démocratise ces dernières années. Le simple couple « login/password » ne suffit plus, notamment pour les accès sensibles à privilèges. Mais de quels « facteurs » parle-t-on ?

1. L’authentification dite « forte »

Les systèmes d’authentification sont un élément essentiel d’un SI et des services en ligne. Clé de voûte de l’accès aux ressources les plus critiques, l’utilisation d’un système d’authentification forte est de plus en plus demandée au sein des SI modernes et proposée par les majors du Web [TFA].

Mais qu’appelle-t-on une authentification forte ? C’est un processus d’authentification incluant au minimum deux facteurs différents permettant d’accéder à une ressource (une application web, un dossier, un accès administrateur…).

Le processus d’authentification doit combiner (a minima) deux facteurs différents afin d’être qualifié de « fort », les différents facteurs communément utilisés sont les suivants :

- Qu’est ce que l’on sait ? (un mot de passe, une phrase secrète…) ;

- Que possède-t-on ? (une carte magnétique, un hard-token, une clé USB, un smartphone…) ;

- Qu’est ce que l’on est ? (utilisation de l’empreinte digitale, empreinte rétinienne…) ;

- Que savons-nous faire ? (un selfie avec grimace, de la reconnaissance vocale…).

Une combinaison de ces facteurs permet d’indiquer que vous êtes authentifié fortement pour accéder à une ressource critique, l’intérêt ici étant de complexifier la tâche de l’usurpateur d’identité en combinant plusieurs facteurs décorrélés rendant le vol d’identité particulièrement complexe.

Mais à ces facteurs plutôt communs en termes d’authentification forte, d’autres plus exotiques peuvent s’y ajouter :

- Où nous trouvons-nous ? (géolocalisation depuis des lieux jugés « de confiance ») ;

- À quelle date/heure sommes-nous ? (accès autorisé en jours/heures ouvrés uniquement) ;

- Qu’entendons-nous ? (corrélation du bruit ambiant entre l’ordinateur et le smartphone) ;

- Que portons-nous ? (vêtements intelligents, bijoux, babioles…) ;

- Qu’avons-nous fait récemment ? (SMS reçus, activités des réseaux sociaux, etc.).

Ce présent article est voué à présenter de manière non exhaustive, un florilège d’actualité de facteurs communs et atypiques permettant de renforcer les phases d’authentification des systèmes jugés sensibles.

1.1 L’impuissance du couple « login/password »

Il est à présent avéré que le simple couple traditionnel « identifiant » (login, e-mail, matricule) et le mot de passe « password » associé n’est plus jugé suffisant pour sécuriser convenablement un accès.

Nombreux sont les « leaks », les piratages massifs médiatisés de bases de données en ligne, faisant fuiter ces précieux sésames que bien trop utilisent à la fois sur des services personnels comme professionnels [HIB].

Pour renforcer la sécurité de ces crédentiels primaires, la notion de « strong-authentication » induisant de nouveaux facteurs est apparue.

L’attaquant ne peut plus usurper votre identité sur vos comptes et services en simple connaissance de votre couple login/password ; celui-ci doit de plus vous dérober votre carte magnétique, votre smartphone, se trouver au même endroit que vous ou encore falsifier votre voix ou vos empreintes digitales.

1.2 Du physique à la dématérialisation (hard/soft-token)

Historiquement, l’authentification forte s’est démocratisée (notamment en entreprise, pour les accès à privilèges) via un équipement dédié : le token physique (ou hard-token). Ce petit équipement, se greffant à votre porte-clés ou tenant dans votre poche, génère un nombre fini de chiffres que l’utilisateur doit recopier sur la mire d’authentification protégée (suite à son login/password). Ce token physique, dédié à la génération de mot de passe à usage unique (OTP) est lié à l’identité qui en est le propriétaire tout en induisant un second facteur « quelque chose que l’on possède ».

En fonction des points de vue ce boîtier peut être considéré comme un appareil très sécurisé, car dédié et limité à cette fonction ou bien quelque chose d’impersonnel que les utilisateurs se prêtent s’ils ont besoin d’un accès renforcé. La notion d’hard-token est intimement liée au fait d’avoir un équipement spécifique au second facteur d’authentification : un boîtier générateur d’OTP, une puce RFID ou un badge quelconque (figure 1).

Fig. 1 : Hard tokens RSA.

Les hard-tokens représentent toutefois un coût certain en termes de déploiement et de gestion pour les DSI, et sont rarement destinés à un usage par des particuliers.

La démocratisation de l’utilisation des smartphones (que ce soit dans un domaine professionnel ou personnel) a permis de fournir une alternative crédible et relativement robuste aux mécanismes d’authentification forte utilisant des hard-tokens dédiés ou autres badges.

De nombreux éditeurs, ainsi que des communautés open source mettent à disposition des applications logicielles génératrices d’OTP (applications mobiles sur les stores iOS / Google) permettant de simuler la génération d’OTP tels que le faisaient les hard-tokens. Ces applications, que l’on nomme des « soft-tokens », entrent parfaitement dans les mœurs et dans l’ère du BYOD, se démocratisent (rares sont les usagers oubliant leur smartphone par rapport à un token physique) et réduisent les coûts de déploiement/gestion pour les entreprises (plus besoin d’une flotte de tokens physiques, les employés sont tous équipés d’un smartphone, gestion via un MDM, etc.).

L’activation en self-service du soft-token par l’usager lui-même, via un enrôlement par une clé secrète, un QRCode ou équivalent, est moins contraignant et mieux accepté avec de très bons retours d’expérience utilisateurs (UX). D’un autre côté, l’utilisation d’un équipement non dédié explicitement à cette fonction est potentiellement dangereuse (désavantages inhérents au BYOD), l’appareil mobile étant plus assujetti aux menaces extérieures que les hard-tokens.

1.3 La démocratisation et simplification de la MFA

Adopter l’authentification forte, qu’elle soit imposée par votre employeur pour des accès critiques ou tout simplement, car vous y êtes sensibilisé dans le cadre professionnel comme personnel engendre généralement plusieurs contraintes :

- Le mot de passe à usage unique et temporaire (OTP) n’arrive pas à temps ou pas du tout sur votre smartphone (hors couverture réseau) ;

- Vous vous êtes blessé à la main, empêchant vos empreintes d’être lues convenablement ;

- Le token physique ou la puce RFID est restée à votre domicile…

D’une manière générale, l’utilisation d’autres facteurs que le traditionnel couple « login/password » est chronophage et déplaît aux usagers en termes d’UX.

Ainsi, les solutions d’authentification forte visent à :

- Être portatives voire s’intégrant avec les équipements que vous portez habituellement sans induire de surcoût (le hard-token se voit délaissé par rapport aux soft-tokens ces dernières années) ;

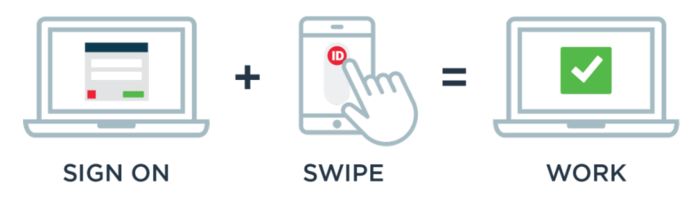

- Limiter les actions de l’usager pour impacter le moins possible son expérience utilisateur et le temps consacré à ses phases d’authentification : recopier un code reçu par SMS ou généré par un soft-token se voit remplacé par un simple « swipe ».

- Être totalement transparent, sans nécessiter d’action de l’usager (pilule ingurgitée, analyse du son ambiant entre le smartphone et l’ordinateur, port de vêtements intelligents, etc.).

- Assurer une sécurité à toute épreuve, tâche la plus complexe.

2. Les One-Time Password (OTP)

Les OTP sont la forme la plus répandue en termes de mot de passe à usage unique et limité dans le temps faisant office de second facteur.

Qui n’a pas reçu par SMS un code de vérification à 6 ou 8 chiffres pour valider un paiement réalisé en ligne ?

Deux grandes familles d’OTP se distinguent : les TOTP basés sur le temps (epoch Unix) synchronisés entre l’ordinateur et le smartphone et les HOTP qui se fondent sur un compteur incrémental.

HOTP (HMAC-based One-Time Password) est un algorithme défini par l’OATH puis par l’IETF au sein de la RFC 4226 [HOT]. HOTP a pour objectif de définir un algorithme d’OTP simple et robuste basé sur une fonction d’HMAC, elle-même basée sur SHA-1. HOTP vise à répondre aux objectifs suivants :

- être basé sur un compteur ou une séquence ;

- être simple à implémenter même avec des ressources limitées (carte à puce) ;

- être utilisable sur des dispositifs ne proposant pas d’entrée utilisateur ;

- produire une valeur générée facilement lisible et manipulable par l’utilisateur ;

- être simple à resynchroniser pour l’utilisateur ;

- être basé sur un secret partagé fort (ie. >= 160 bits).

TOTP (Time-based One-Time Password) RFC6238 (draft) [TOT] : ces authentifieurs utilisent, en plus du secret partagé, un dénominateur commun qui est le temps. Chaque partie est synchronisée sur le temps universel (UTC). On utilise alors un Code NIP comme deuxième facteur d’authentification. Ces authentifieurs sont définis comme une technologie dite synchrone. Chaque minute ou toutes les 30 secondes, par exemple, ces authentifieurs affichent un nouveau « Token Code », le One Time Password.

Une des contraintes fortes qu’ajoute l’authentification forte, sous sa forme la plus répandue et démocratisée à savoir les OTP, concerne l’aspect « connecté » ou non au réseau.

L’avantage principal de ces OTP est qu’ils peuvent être utilisés sans couverture réseau (figure 2).

Fig. 2 : One Time Password

Dès lors que votre équipement (smartphone) est synchronisé temporellement de la même manière que le service sur lequel vous cherchez à vous authentifier (NTP), et que les deux parties disposent du secret partagé, les TOTP générés seront valides. Toutefois l’usager aura tout de même la tâche de consulter son token/smartphone pour recopier manuellement l’OTP dans la mire d’authentification (UX dégradée).

2.1 Les OTP indirects connectés (swipe)

Pour améliorer l’expérience utilisateur, et afin de lui éviter la « fastidieuse tâche » de recopier manuellement un code à 6 ou 8 chiffres de son téléphone à l’ordinateur, la technique du « swipe » est de plus en plus implémentée. Impliquant un accès au réseau, et après avoir renseigné son login/password, le smartphone (connecté) reçoit une notification demandant de valider la connexion (simple bouton « ok », ou glissière à déplacer pour valider l’authentification, figure 3).

Fig. 3 : Swipe

Derrière ce mécanisme, bien plus rapide et simple pour l’usager, une requête de validation à usage unique est transmise depuis le smartphone vers le serveur pour valider l’authentification. Google a récemment mis en place ce mécanisme en plus de son « Google Authenticator » générateur d’OTP.

2.2 Sécurité, génération et mode de transport

Les OTP et en particulier leur générateur (soft/hard) ont en conséquence de nombreuses contraintes sécuritaires : ils génèrent des mots de passe qui vous sont propres après tout, même s’ils sont limités dans le temps et à usage unique.

Les applications (soft-tokens) sur smartphone se doivent d’être robustes et convenablement implémentées. Une récente étude menée par des experts en sécurité a révélé de nombreuses faiblesses d’implémentation dans des applications de génération d’OTP répandues [HST].

En 2017, le NIST (National Institute of Standards and Technology) a officiellement considéré les OTP transmis par SMS comme étant obsolètes, désuets et jugés insécurisés [NIS] ; notamment via des attaques de re-routage ou de Man in The Middle (SS7) [FBK].

Les applications mobiles permettant le « swipe » doivent disposer de protection anti-rejeu et anti-capture du trafic.

Dans tous les cas, il convient que tout OTP soit à usage unique et limité temporellement ; caractéristiques normalement intrinsèques et indispensables parfois délaissées par les éditeurs.

Mais au-delà des OTP, des soft/hard-tokens et des SMS d’authentification reçus, voyons d’autres facteurs d’authentification qui peuvent être employés.

3. Les facteurs comportementaux

Les facteurs comportementaux peuvent s’ajouter aux autres facteurs explicites comme le couple login/password et un OTP. Ces facteurs sont souvent vérifiés lors de mécanisme d’authentification adaptative :

- si une tentative d’authentification est réalisée depuis un poste de confiance, dans un lieu de confiance, à une heure normale, seul le premier facteur est nécessaire ;

- si la tentative est faite depuis un autre pays, en pleine nuit, à partir d’un poste et d’un navigateur inconnus jusqu’à présent, alors l’authentification va s’adapter au contexte en imposant d’autres facteurs (OTP par exemple).

3.1 Géolocalisation

Le facteur de géolocalisation n’est pas un facteur direct que l’usager renseigne suite à son login/password. Ce facteur entre en jeu pour déclencher une authentification adaptative en analysant la provenance de l’usager (à partir de sa position GPS, de la géolocalisation de son adresse IP, etc.).

Si la position courante diffère des habitudes déjà enrôlées et connues de l’application, alors le schéma d’authentification va se renforcer en demandant d’autres facteurs explicites.

Garder toutefois à l’esprit que des positions GPS peuvent être falsifiées aisément sur smartphone, tout comme l’IP de provenance via un VPN ou proxy par exemple.

3.2 Créneaux temporels

Tout comme le facteur influant sur l’authentification adaptative lié à la géolocalisation, le créneau temporel durant lequel la tentative d’authentification a lieu peut être considéré comme un facteur.

Si la tentative d’authentification a lieu au milieu de la nuit, un week-end, hors jours ouvrés, celle-ci peut être directement bloquée ou déclencher un autre schéma d’authentification demandant d’autres facteurs.

3.3 Activités passées

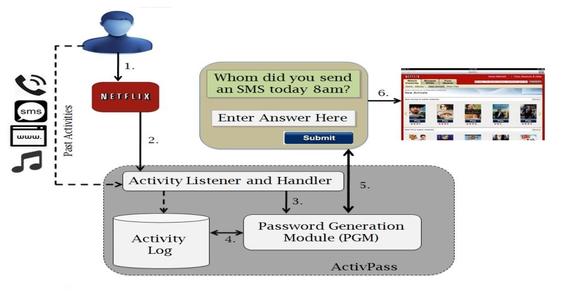

Suite à son identification par login/password, un second facteur explicite lié à son comportement passé peut s’y ajouter. C’est ce que la solution « ActivPass » propose. Ce système consiste à collecter quotidiennement divers journaux et logs en provenance d’un tas de ressources autorisées par l’usager, puis génère un mot de passe qui se traduira comme la réponse à une question de sécurité pour le lendemain [ACT].

Le principe d’ActivPass se fonde sur des activités non fréquentes, mais mémorables pour l’utilisateur final. Le mot de passe généré dynamiquement peut s’inspirer d’événements et d’activités sur les réseaux sociaux, les appels téléphoniques reçus, les SMS ou encore la navigation Internet réalisée (figure 4).

Un exemple simple fourni par l’un des chercheurs est de fournir le nom de la personne qui a transmis le premier SMS de la journée. Cette information est non-récurrente, mais mémorable dans le laps de temps nécessaire à l’authentification.

Fig. 4 : ActivPass

Une expérimentation a été conduite sur la base de 70 individus, et 95% d’entre eux ont pu répondre à la question.

Les données personnelles nécessaires à la génération des questions quotidiennes d’authentification se fondent sur des services tiers, tels les réseaux sociaux. ActivPass extrait ces informations et les organise. À partir de là, plusieurs questions sont générées en arrière-plan. Dès qu’un utilisateur nécessite de s’authentifier, une (ou plusieurs) question lui est posée sur la base de sa récente activité. Les questions peuvent être textuelles ou une liste de choix multiples. Des indices peuvent également accompagner les questions.

ActivPass est d’ores et déjà disponible à l’essai (application Android, Facebook, Chrome…). Cette nouvelle méthode d’authentification, innovante, implique toutefois que de nombreuses informations personnelles soient brassées par la solution, et que cette collecte doit être strictement définie et régulée pour le respect des données personnelles des utilisateurs, surtout à l’avènement de la RGPD.

4. Les facteurs biométriques

Quand on parle d’authentification renforcée, l’usage de la biométrie et les films de James Bond nous viennent immédiatement en tête. Ces principes se démocratisent, en particulier avec les smartphones qui s’équipent de lecteur d’empreintes digitales et de caméra pour la reconnaissance faciale. La biométrie devient accessible pour le commun des mortels.

4.1 Apparences physiques morphologiques

4.1.1 Reconnaissance faciale

La biométrie via reconnaissance faciale n’est plus à présenter. L’analyse des traits du visage par un équipement doté d’une caméra permet d’assurer l’identification et l’authentification d’un usager. De nombreuses solutions existent, plus ou moins sécurisées (déjouables avec une simple photo par exemple).

Amazon l’a récemment remis au goût du jour pour procéder à des paiements sur sa plateforme, via le « selfie » [AMA], cette mode de s’auto-photographier.

L’idée est donc d’employer la caméra d’un smartphone ou la webcam d’un poste pour réaliser l’authentification de l’identité qui se présente à elle. Ce « payment-via-facial-contorsion » se veut robuste face aux attaques que l’on a pu observer dans l’actualité.

Toute la difficulté de la reconnaissance faciale est de détecter si c’est bien un « humain » et non pas une « photo ». Pour cela, plusieurs principes ont vu le jour, notamment proposés par Google.

En juin 2013, Google propose les « funny faces » afin d’améliorer le côté de reconnaissance « humaine ». Vous pouvez enregistrer un pattern d’une grimace (tirer la langue, sourire, etc.) pour accroître la sécurité de l’authentification.

La technique du « Liveness Check », toujours proposée par Google, consiste à demander à l’utilisateur cherchant à s’authentifier de cligner des yeux à un moment donné. Toutefois cette technique peut être rapidement contournée en modifiant une photo via un simple éditeur pour générer une animation…

En jonglant avec ces recherches et constatations, Amazon souhaite plutôt s’orienter vers le « head-tracking », suivant les mouvements de la tête et du visage, la détection infrarouge, l’imagerie thermique ou encore une combinaison de toutes ces méthodes.

4.1.2 Reconnaissance oculaire

L’iris est un des éléments d’authentification biométrique les plus utilisés dans tous les films d’espionnage hollywoodiens. En effet, les caractéristiques oculaires sont uniques pour chaque individu ; toutefois l’adoption en masse de ce procédé d’authentification reste encore éloignée du commun des mortels.

Sous réserve qu’un vairon se souvienne de l’œil enrôlé, et qu’il ne soit pas atteint de conjonctivite, la reconnaissance oculaire est l’une des plus robustes en termes d’authentification biométrique.

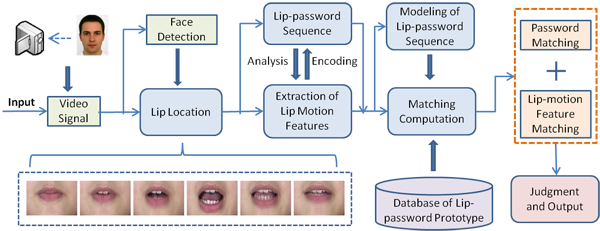

4.1.3 Reconnaissance labiale

« Lip motion password » ou « lip password » est le nom de ce mécanisme de 2FA inventé par le professeur Cheung Yiu-ming de l’Université Baptist de Hong-Kong (Department of Computer Science, Hong Kong Baptist University (HKBU)) [LIP]. Cette méthode innovante se base sur les mouvements des lèvres de l’individu, jugés uniques. En corrélant ces mouvements vis-à-vis du mot de passe indiqué textuellement, un framework appliquant une série d’algorithmes de reconnaissance permet de prouver ou non l’identité de l’usager tout en l’authentifiant (figure 5).

Le professeur indique que cette nouvelle technique dispose de plusieurs avantages :

- La caractéristique dynamique des mouvements labiaux est résistante aux mimétismes, ce qui induit qu’un même mot de passe « prononcé » par le mauvais interlocuteur ne sera pas validé.

- Cette seconde vérification basée sur la combinaison des mouvements labiaux assure une robustesse du contrôle d’accès doublement sécurisée.

- Comparé à la traditionnelle authentification vocale, « lip motion password » n’est pas sujet aux bruits environnants et à la distance (du microphone). De plus, ce mécanisme peut également être utilisé par les usagers muets !

- La réinitialisation de la séquence labiale peut être renouvelée régulièrement et simplement.

- Il n’y a pas de frontière de langue, en d’autres termes, quiconque le souhaite peut utiliser ce mécanisme.

Fig. 5 : Lip Motion

Les « duck-faces » ont peut-être un intérêt après tout… Vous sentez-vous prêt à vous lécher les babines pour vous connecter sur vos réseaux sociaux favoris ?

4.1.4 Empreintes digitales (doigts/mains)

Classique, et de plus en plus adopté notamment au travers des smartphones ou des ordinateurs équipés de lecteurs d’empreintes digitales, ce mécanisme d’authentification s’avère difficilement falsifiable bien que de nombreuses approches et techniques ont fait leurs preuves.

4.2 Caractéristiques biologiques

4.2.1 Reconnaissance vocale

Comme pour la reconnaissance faciale, des empreintes digitales, ou de l’iris, la reconnaissance vocale est bien connue en tant que facteur d’authentification.

Souvent illustrée dans les films, celle-ci se doit d’être résistante au simple rejeu par magnétophone de la voix d’une victime.

C’est pourquoi plusieurs formes de reconnaissances vocales de différents niveaux de sécurité sont apparues avec le temps :

- La simple répétition d’une phrase « Bond, James Bond », pré-enrôlée et falsifiable via un magnétophone ;

- La lecture à l’instant T d’une phrase soumise par le système authentifiant, qui sur la base de la réponse (et d’un certain nombre de mots/sons pré-enrôlés) permet de valider l’authentification : bien plus robuste.

4.2.2 Reconnaissance cognitive

Les étudiants et chercheurs sous la direction de John Chuang de l’Université de Californie à Berkeley ont découvert une méthode d’identification/authentification par le biais d’une électro-encéphalographie (EEG). L’idée est d’analyser les ondes électriques cérébrales via un casque « Neurosky Mindset » puis de déchiffrer les signaux au travers d’un programme [BRA].

Le fonctionnement du casque consiste à penser à quelque chose et l’outil enregistre le signal correspondant, avec un taux d’erreur inférieur à 1% selon les chercheurs. Le principe est aussi bien exploité pour autoriser l’accès à des fichiers sur une machine, que pour l’utilisation au travers de jeux vidéos.

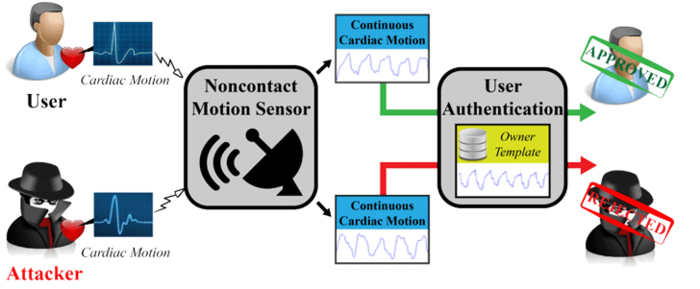

4.2.3 Reconnaissance cardiaque

Nommé « Cardiac Scan », ce système d’authentification utilise un radar Doppler bas niveau pour analyser par onde et cartographier continuellement les dimensions de votre cœur, vous autorisant en conséquence l’accès à une application, un équipement ou à une zone restreinte dès lors que vous êtes suffisamment proche du capteur [CAR].

Le système Cardiac Scan nécessite 8 secondes pour le scan de l’empreinte initiale (enrôlement) du cœur. Par la suite, le système analyse et cartographie continuellement l’enveloppe (pour être certain qu’un usager n’a pas usurpé votre équipement protégé à côté de vous), voir la figure 6.

Fig. 6 : CardiacScan

Afin de valider cette nouveauté, 78 personnes ont éprouvé le système avec une précision de l’ordre de 98.61% et un taux d’erreur (EER) de 4.42% induisant une robustesse notable de la sécurité.

À cela, les chercheurs répondent que les effets sur la santé sont minimes puisque la force du signal est bien plus faible que les signaux Wifi et que les autres mécanismes d’authentification sur smartphone à base de radiation SAR (Specific Absorption Rate).

À l’heure actuelle, Cardiac Scan n’est pas réellement utilisable/commercialisable/industrialisable en raison de sa taille (Proof-of-concept), mais les chercheurs espèrent une adoption et une optimisation de celui-ci pour le voir, peut-être, un jour, présent sur chaque clavier d’ordinateur.

Une autre solution exploitant le rythme cardiaque est le bracelet Nimy [NIM], conçu par la startup Bionym, qui est capable de récupérer l’électrocardiogramme d’un utilisateur pour une authentification multi-facteurs : le port physique du bracelet ainsi que l’empreinte du cœur.

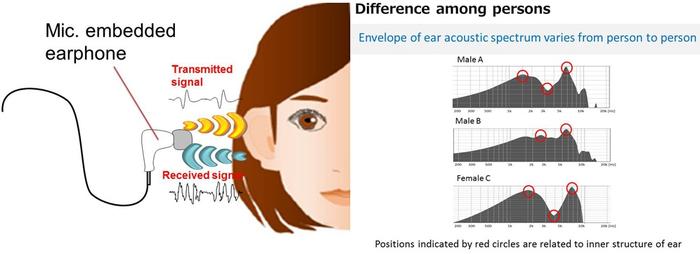

4.2.4 Cavité auditive

Un autre modèle d’identification/authentification a vu le jour récemment, et celui-ci porte sur l’audition. L’idée est d’exploiter la caractéristique unique de la cavité auditive des utilisateurs, par exemple via un casque audio qu’ils porteraient.

Des chercheurs de l’entreprise NEC ont mis en place ce tout nouveau mécanisme d’authentification auditif avec plus de 99% de précision, via les cavités auditives qui diffèrent entre chaque individu. En émettant un signal audio et en enregistrant le signal retour (l’écho), l’appareil est capable de déterminer l’identité du porteur [NEC].

Le principe est un simple « echo »/« réponse » et une analyse spectrale du signal. L’écho est basé sur la réflexion du canal auditif externe et de la membrane du tympan. La réponse est convertie en un signal unique, identifiant l’utilisateur (figure 7).

Fig. 7 : Cavité auditive

4.3 Marquage volontaire

4.3.1 Pilule bleue ou pilule rouge ?

Une alternative plus expérimentale a été mise en avant lors de la conférence WSJ/All Things Digital, Google et Motorola ont présenté une pilule à avaler permettant de vous transformer en mot de passe humain pour votre smartphone ou autres applications. La bien-nommée « vitamin authentication » pilule s’active dans l’estomac via les acides contenus dans celui-ci. Le chipset de la pilule génère ensuite un signal 18-bits relayé dans tout votre corps permettant l’authentification par le touché (le corps humain servant de conducteur pour le signal) [PIL]. Cette pilule, encore au stade expérimental, présente cependant des inconvénients, notamment de revoir votre petit-déjeuner.

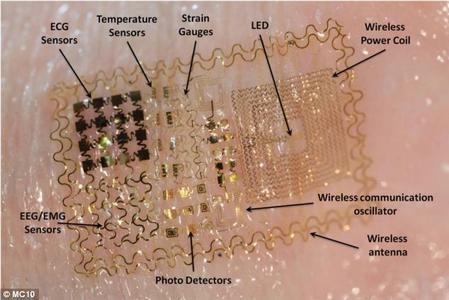

4.3.2 Tatouage biométrique

Un tatouage sous forme de code-barres, sur l’avant-bras, a également été présenté lors de la conférence WSJ/All Things Digital. Conçu par l’entreprise MC10 [BST], l’utilisateur n’a qu’à présenter son tatouage à un scanner pour s’authentifier auprès d’un système.

Fig. 8 : BioStamp

Cette autre technique d’authentification, généralement appelée « BioStamps » (figure 8) est principalement destinée au monde médical pour faciliter l’authentification des patients.

5. Les facteurs atypiques

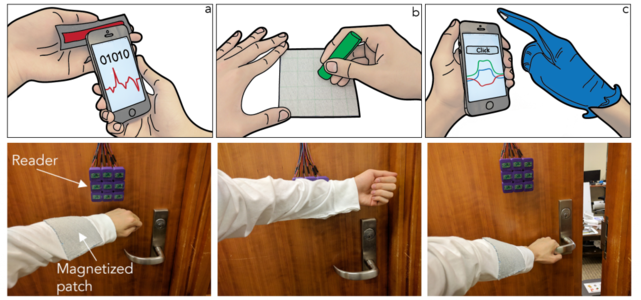

5.1 Les vêtements

Les « SMART textiles » se démocratisent, notamment dans les défilés de mode. Toutefois savez-vous qu’il est à présent possible de stocker de la donnée dans des vêtements ? En effet, des chercheurs de l’Université de Washington arrivent à présent à manipuler la polarité de tissu magnétisé dans le but d’y stocker de la donnée ou des informations visuelles [VET].

Les mots de passe pourraient en conséquence être contenus dans vos tenues, et ces données pourraient être aisément lues via le smartphone (technologie NFC, figure 9).

Fig. 9 : Smart textil

Cette technologie n’est pas nouvelle. Elle est déjà manipulée dans la mode ou encore dans la conception d’animaux en peluche ou des accessoires. Mais son rattachement au milieu de la sécurité et en particulier sur la notion de mot de passe peut permettre de considérer cette avancée comme un nouveau facteur d’authentification.

Résistant au lavage, au séchage et au repassage, ces textiles intelligents agrémentent une nouvelle fois la diversité des moyens d’identification/authentification/second-facteur que l’on constate à l’heure d’aujourd’hui.

Je ne peux m’empêcher de me projeter avec ce mécanisme d’authentification… Quelle tenue devrais-je en conséquence porter pour réaliser une connexion FTP en « anonymous » ?

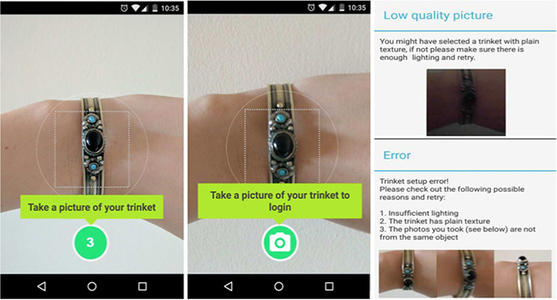

5.2 Les bijoux et babioles

Un groupe de chercheurs de la Florida International University et Bloomberg LP a créé Pixie [PIX], une solution basée sur une caméra (smartphone) qui se fonde sur ce que l’utilisateur porte : il est question de trinket (babiole) et sur ce que l’utilisateur sait (quelle babiole photographier/filmer, quel angle de visibilité, quel point de vue, etc.). Pixie repose donc sur un objet, quel qu’il soit, présent sur le porteur et bien évidemment en dehors du smartphone qui généralement fait office de second facteur.

Un collier, des boucles d’oreilles, une montre, un porte-clé, des chaussures, un tatouage, des lunettes… Toutes ces caractéristiques « portées » en dehors du smartphone permettent d’identifier/authentifier l’usager si la photo est correctement prise (figure 10). L’usager a la charge d’enrôler une première fois la photo qui servira de comparatif de sa « babiole » (distance de prise de vue, angle, etc.).

Fig. 10 : Pixie

Comme pour l’authentification morphologique-biométrique du faciès, Pixie est vulnérable si un attaquant dispose d’une image correspondant à la « babiole » prise avec l’angle de vue et le recul de l’enrôlement initial. Mais Pixie s’avère résilient aux attaques par shoulder-surfing. Bien évidemment, les performances de Pixie peuvent être amoindries par manque de lumière ou lors d’authentification avec beaucoup de monde présent.

5.3 Ambiance sonore

« Sound-Proof » ! C’est une innovation de chercheurs suisses en termes d’authentification forte (2FA). Cette nouvelle technique ne nécessite aucune interaction supplémentaire de l’utilisateur tout en assurant un second facteur d’authentification.

Un groupe de chercheurs du Swiss Federal Intitute of Technology de Zurich a présenté à la conférence de sécurité USENIX leur nouvelle solution 2FA qui se fonde sur les sons ambiants [SOU].

Cette solution opère comme suit : lorsqu’une ressource sur un poste est protégée par l’authentification forte « Sound-Proof », le micro du poste s’active automatiquement pour détecter les sons ambiants. En parallèle, une notification est envoyée sur le smartphone de l’individu identifié, qui de son côté (doté de l’application « Sound-Proof »), active également son micro pour comparer les sons ambiants.

S’il y a concordance entre les signatures audio enregistrées sur le poste et celles de l’équipement mobile (smartphone) de l’usager, alors l’authentification est réalisée avec succès. Si les signatures ne correspondent pas, l’authentification bascule vers une 2FA classique/de secours (authentification adaptative).

D’après les chercheurs, « Sound-Proof » permet d’économiser près de 25 secondes sur les phases d’authentification par rapport aux solutions de 2FA classiques via OTP.

En réalité, « Sound-Proof » n’est pas seulement une nouvelle méthode d’authentification double-facteur, mais on peut la considérer comme du triple-facteur : en effet, il est nécessaire de disposer d’un équipement portatif (« ce que l’on a ») et que celui-ci soit situé dans la même pièce/ambiance sonore que le porteur (« où l’on est » / « ce que l’on entend »).

Difficile pour quelqu’un de malintentionné d’usurper l’identité d’un usager équipé de « Sound-Proof ». Il faudrait par exemple que par chance, l’assaillant soit sur la même chaîne télévisée que la victime, au même instant.

Conclusion

D’une manière générale, il est fortement recommandé d’adopter l’authentification forte en ajoutant un (voire plusieurs) facteur(s) en plus du traditionnel couple login/password ; aussi bien pour vos comptes à privilèges, sensibles, services en ligne, professionnels et personnels.

L’authentification adaptative couplée à ces facteurs aussi divers que variés complexifie grandement la tâche des attaquants souhaitant usurper votre identité et vos comptes.

Ces assaillants n’en restent pas moins imaginatifs, en réalisant des attaques par ingénierie sociale particulièrement poussées, comme ce fût le cas avec des SMS malicieux visant les OTP générés par Google [FAK], l’utilisation des attaques SS7 à l’encontre des OTP de Facebook [FBK], ou encore l’utilisation de frameworks de Social Engineering dédiés au vol de facteurs 2FA présentés très récemment par le célèbre Kevin Mitnick [BYP].

Restez vigilants, adoptez l’authentification forte pour tous les services qui le supportent et que vous utilisez [TFA], et ne négligez surtout pas le renouvellement régulier (et robuste !) de vos crédentiels primaires : vos mots de passe.

Cette grande diversité de seconds facteurs s’explique peut-être aussi par le fait qu’il n’y en a toujours pas eu de trouvé avec un excellent compromis sécurité/utilisabilité.

PS : Je remercie Estelle pour ses relectures attentives et salutations à toute l’équipe de SYNETIS pour nos échanges constructifs :-) !

Références

[TFA] TwoFactorAuth, List of websites and whether or not they support 2FA, https://twofactorauth.org/

[PIX] Pixie, Camera Based Two Factor Authentication Through Mobile and Wearable Devices, https://users.cs.fiu.edu/~carbunar/pixie.pdf

[LIP] Lip-password for Personal Identity Verification (Yiu-ming Cheung et al.), https://www.comp.hkbu.edu.hk/v1/proj/hkpfs/ymc/1/

[CAR] CardiacScan, http://www.buffalo.edu/news/releases/2017/09/034.html

[VET] Data Storage and Interaction using Magnetized Fabric, http://smartfabrics.cs.washington.edu/smartfabrics.pdf

[ACT] ActivPass, Your Daily Activity is Your Password, http://synrg.csl.illinois.edu/papers/activpass.pdf

[NIS] NIST Special Publication 800-63B, https://pages.nist.gov/800-63-3/sp800-63b.html

[AMA] Amazon wants you to pay by face, https://nakedsecurity.sophos.com/2016/03/16/amazon-wants-you-to-pay-by-face/

[NEC] NEC develops biometrics technology that uses sound to distinguish individually unique ear cavity shape, https://www.nec.com/en/press/201603/global_20160307_01.html

[SOU] Sound-Proof, Usable Two-Factor Authentication Based on Ambient Sound, https://arxiv.org/pdf/1503.03790v3.pdf

[HOT] HOTP : An HMAC-Based One-Time Password Algorithm, https://tools.ietf.org/html/rfc4226

[TOT] TOTP : Time-based One-time Password Algorithm, https://tools.ietf.org/html/draft-mraihi-totp-timebased-08

[HST] Hacking soft tokens, Bernhard MUELLER, https://gsec.hitb.org/materials/sg2016/whitepapers/Hacking%20Soft%20Tokens%20-%20Bernhard%20Mueller.pdf

[PIL] Proteus Digital Health, https://www.proteus.com/

[BST] BioStamp, https://www.mc10inc.com/

[BRA] Neurosky MindSet, Forget your password: The future is 'passthoughts', https://phys.org/news/2013-04-password-future-passthoughts.html

[NIM] Nimy bracelet, https://nymi.com/

[FAK] How clever social engineering can overcome two-factor authentication… or not ?, http://www.sorinmustaca.com/how-clever-social-engineering-can-overcome-two-factor-authentication/

[FBK] Here is how to hack Facebook using SS7 flaw, https://www.techworm.net/2016/06/hack-facebook-using-ss7-flaw.html

[BYP] Hacker Kevin Mitnick shows how to bypass 2FA, https://techcrunch.com/2018/05/10/hacker-kevin-mitnick-shows-how-to-bypass-2fa/

[HIB] HaveIBeenPwned ?, https://haveibeenpwned.com/

Ajouter à une liste de lecture

Ajouter à une liste de lecture