En septembre dernier, Apple sortait la dernière mouture de son système d’exploitation, iOS 8. Celle-ci incluait une nouveauté intéressante et unique à ce jour en terme de protection de la vie privée : la génération aléatoire d’adresses MAC lors du scan de point d’accès Wi-Fi, qui met en défaut les techniques de traçage habituelles. Ceci nous oblige à nous interroger sur la question du traçage des smartphones. Cette protection est-elle efficace ? Est-elle suffisante ?

Dans la dernière version de son système d’exploitation pour iPhone et iPad, iOS8, Apple a introduit une fonctionnalité intéressante du point de vue vie privée : lors du scan de points d’accès Wi-Fi alentour, l’adresse MAC source est régulièrement changée pour une adresse aléatoire. Ceci évite au téléphone d’émettre un identifiant unique qui peut être utilisé à des fins de traçage. En théorie, cela est une bonne nouvelle vis-à-vis de la protection de la vie privée, puisque cela limite les possibilités de traçage d’un appareil. Cependant, est-ce aussi simple que cela ? Pour le savoir, posons deux questions permettant d’évaluer l’efficacité de cette technique :

- l’implémentation d’iOS est-elle efficace ?

- la technique elle-même est-elle suffisante pour éviter à un téléphone d’être tracé ?

Nous allons voir que c’est loin d’être le cas : l’implémentation d’iOS8 fonctionne dans un nombre très limité de cas, et si anonymiser l’adresse MAC permet d’éviter une identification triviale, plusieurs autres méthodes légèrement plus subtiles permettent d’aboutir au même résultat.

Mais avant d’entrer dans les détails techniques, prenons le temps de détailler quels problèmes le traçage des téléphones peut poser. En effet, les problèmes de vie privée ne faisant pas toujours l’unanimité, il est nécessaire de bien les définir afin de les comprendre.

1. Problèmes posés

Commençons par définir le concept de traçage, puis voyons à quel genre d’attaquants on a affaire, et enfin, détaillons les problèmes que posent ces attaques.

1.1 Traçage

Le traçage, ou tracking en anglais, désigne toute activité visant à recouper différentes sources d’information sur la présence d’une ou plusieurs entités (comme des individus) afin d’obtenir une trace de mobilité (physique ou sites internet visités). Par exemple, sur le web, le fait de chercher à reconstruire « l’itinéraire » d’un visiteur sur les différentes pages constitue une méthode de traçage. De même pour une agence de publicité qui cherche à obtenir une liste de sites visités par des utilisateurs afin de mieux les cibler.

Dans le cas qui nous concerne, le traçage désigne le fait de détecter la présence d’appareils et d’enregistrer cette détection afin de pouvoir reconstruire une trace de mobilité dans le temps ou dans l’espace (différentes visites sur un temps donné ou reconstruction d’itinéraires), ou simplement de détecter la présence d’un individu dans un lieu donné à un moment donné.

Les raisons de vouloir effectuer du traçage d’appareils physiques sont multiples et plus ou moins nobles : il peut s’agir de tenter de détecter des activités suspectes, espionner des individus particuliers, ou simplement d’obtenir des statistiques sur les personnes visitant un lieu (physical analytics).

1.2 Types d’attaquants

Comme pour toute menace de sécurité, plusieurs profils d’attaquants sont possibles, allant du script-kiddie à l’État organisé (par le biais d’agences gouvernementales). Nous ne considérons ici que les attaquants ciblant un individu, et ignorons donc les attaques massives du genre business-contre-business, État-contre-État, État-contre-business, etc. On peut alors lister les attaquants potentiels suivants :

- l’individu seul effectuant une écoute passive et ponctuelle du réseau. Celui-ci pourra tout au plus détecter la présence d’appareils dont il connaît déjà les caractéristiques (téléphone d’une connaissance identifiée par son adresse MAC, par exemple).

- l’entreprise désireuse de tracer ses usagers. L’équipe dirigeante d’un magasin, d’un espace privé ou d’une entreprise peut souhaiter tracer ses clients ou ses salariés. Cela peut aller de la collecte de données statistiques relative à la fréquentation des différents lieux au traçage des horaires de présence d’individus précis. Il convient donc d’être en mesure de se protéger des pratiques les plus discutables. Ce type d’attaquant possède une vue étalée dans le temps des individus tracés, ainsi que d’une infrastructure permettant la collecte d’informations en différents points.

- l’individu unique mettant la main sur les systèmes de collecte d’une entreprise. Celui-ci pourrait divulguer les logs à des fins mercantiles ou pour accroître sa réputation. En absence d’anonymisation suffisante des données, il serait alors possible pour n’importe qui de connaître la présence d'une autre personne à un endroit et à un instant donné.

- le service de stockage des données. Certains services de tracking stockent les données collectées dans le « cloud », autrement dit chez des intermédiaires qui proposent le stockage en tant que service. L’anonymisation n’est pas toujours parfaite, ce qui peut constituer un problème de vie privée. Le service de stockage peut aussi profiter de cet accès aux données pour les exploiter pour son propre profit.

- l’État organisé rassemblant des informations dans l’optique du renseignement ou de la surveillance de ses citoyens. Cet attaquant peut disposer de nombreux points de collecte situés dans tout le pays, et croiser les informations récupérées avec d’autres types de collecte d’informations. Pour un attaquant de ce type, l’adresse MAC d’un téléphone aura beaucoup plus de valeur que d’autres identifiants (tel que le nom de la personne) puisqu’elle pourra être utilisée pour croiser différentes sources d’information. Par exemple, de nombreuses applications Android récupèrent l’adresse MAC de l’appareil afin d’avoir un identifiant unique de téléphone. Si on suppose que l’État est en position d’écoute passive entre le téléphone et le serveur d’application (contrôle d’antennes téléphoniques, de routeurs en cœur de réseau, etc.), il sera en mesure de faire le lien entre la personne détectée dans un lieu public et son compte sur une application mobile. L’adresse MAC fait d’ailleurs partie des selectors (identifiants) dans l’infrastructure de surveillance de la NSA [3].

1.3 Problèmes

Ces différents attaquants n’ont pas forcément une utilisation légitime du système. Il n’est évidemment pas acceptable qu’une entreprise garde le détail des horaires de présence de ses salariés, qu’un magasin détecte la présence récurrente de ses clients ou qu’un État surveille ses citoyens. Les problèmes potentiels sont nombreux, et l’idéal (utopique ?) serait que chaque usager dispose de solutions techniques pour échapper à la détection des systèmes à son gré.

Une question intéressante est celle des conditions d’utilisation des données du système : les usagers sont-ils tracés par défaut ou doivent-ils accepter cela au préalable ? Dans le cas des systèmes de tracking utilisés par les magasins, la norme est celle du système opt-out : les usagers sont tracés par défaut, mais peuvent demander à ne pas l’être. Ce système est peu satisfaisant pour des raisons de vie privée, mais a au moins le mérite d’être centralisé : aux États-Unis, un unique site web existe pour refuser d’être tracé par différents systèmes commerciaux existants [4]. Notons tout de même que la CNIL recommande un consentement explicite des utilisateurs pour pouvoir conserver les informations non anonymisées hors de la période de visite du lieu dans lequel un tel système est mis en place [2].

2. Techniques

Maintenant que le problème est clairement posé, détaillons ses constituants techniques. Voyons chacune des techniques qui permettent d’identifier uniquement un appareil, et par conséquent de pouvoir le tracer.

2.1 Adresse MAC

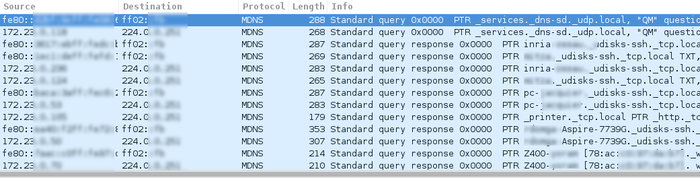

La solution la plus triviale est de regarder l’adresse MAC source des trames envoyées en Wi-Fi par le téléphone. Comme discuté dans un article précédent [9], un smartphone avec le Wi-Fi activé va émettre régulièrement des trames appelées « probe requests ». Celles-ci ont pour fonction de demander aux points d’accès alentour de signaler leur présence en indiquant le nom du réseau auquel ils donnent accès (SSID), et ce même si le téléphone est déjà associé à un point d’accès (cf. figure 1). Un téléphone associé émettra de plus des trames lors de son trafic normal, qu’il est facile de récupérer avec une carte Wi-Fi en mode monitor.

Figure 1 : Trace de capture de probe requests, envoyées régulièrement par un téléphone.

L'adresse MAC est un identifiant, c'est-à-dire qu'il peut être rattaché à un appareil unique (hors cas d'usurpation). Dans cet article, nous appellerons identifiant tout ensemble d'information se rattachant à un unique appareil (avec une forte probabilité). Cela peut être un simple numéro (comme l'adresse MAC), ou un ensemble complexe d'informations, comme l'ensemble de ses positions géographiques sur les dernières 24h. On parle parfois de meta-identifiant dans de tels cas, où l'identifiant n'est pas défini comme tel. Une adresse MAC est un identifiant, car elle a pour but d'identifier un appareil, alors que ce n'est pas le but premier d'un ensemble de positions géographiques.

Des solutions existent dans les différents systèmes d’exploitation pour éviter d’émettre sa vraie adresse MAC. Lors d'un scan, ces solutions émettent une fausse adresse MAC qui constitue un nouvel identifiant. Des applications à installer permettent cela sur le système Android. Cependant, elles demandent toutes un appareil rooté, ce qui rend la technique non accessible au grand public. La nouveauté introduite par iOS8 est que cette fonctionnalité est présente dans le cœur du système.

Cependant, pour que cette technique soit efficace, elle doit être implémentée correctement. En effet, une simple anonymisation de l’identifiant que constitue l'adresse MAC est rapidement déjouée par un attaquant un peu malin.

Par exemple, le fait d'utiliser un nouvel identifiant pour cacher son identifiant d'origine (comme utiliser une fausse adresse MAC) est une technique basique et souvent utilisée. On appelle ce nouvel identifiant un « pseudonyme ». Une telle technique peut être totalement défaite par un attaquant croisant cette information avec d’autres sources d’informations, telles que les identifiants de plus haut niveau provenant de l’analyse de flux réseau : adresses IP, identifiants de la couche applicative, meta-identifiants formés à partir de listes d'adresses IP de destination (cf. plus bas)... Il suffit de collecter par analyse de flux deux fois un tel identifiant de haut niveau associé à deux pseudonymes différents pour déterminer que ces deux pseudonymes proviennent de la même machine. On peut alors associer tout le flux à la même machine pour tout le reste de l’analyse. En d’autres termes, on peut réassocier les pseudonymes de la couche liaison (c'est-à-dire assigner les fausses adresses MAC à leurs machines respectives) en repérant des identifiants dans les couches supérieures (réseau, application...).

Nous verrons plus bas d'autres méthodes permettant de déjouer l'utilisation de pseudonymes (fausses adresses MAC).

2.1.1 Le cas iOS8

La nouveauté introduite par iOS8 paraissait très intéressante au niveau du respect de la vie privée. De nombreuses personnes se sont donc penchées sur cette nouveauté avant de rapidement déchanter. La génération d’adresses aléatoires n’est activée que dans des cas très précis : lorsque le téléphone n’a ni les services de localisation, ni les données mobiles activées [7]. Autrement dit, presque jamais. Par ailleurs, une solution technique satisfaisante exige de suivre quelques règles de bon sens. Ce n'est pas le cas pour iOS8, pour lequel certaines attaques présentées ci-après fonctionnent (peut-être même toutes). Par exemple, rendre les numéros de séquence non contigus est trivial à mettre en place, mais n'est pourtant pas fait [13].

Dans le cas où la génération d'adresses MAC aléatoires serait fonctionnelle, voyons quelles techniques permettraient de la contourner.

2.2 Fréquence d’émission des probe requests

Un téléphone qui modifie son adresse MAC à chaque probe request envoyée, mais qui envoie celles-ci à une fréquence fixe pourra facilement être isolé du reste du trafic réseau. Une technique d’anonymisation de l’adresse MAC, pour être efficace, doit donc être couplée à une modification de la fréquence d’émission des probe requests pour la rendre aléatoire et non-périodique.

2.3 Numéro de séquence

Tout comme TCP, le protocole 802.11 possède un champ « numéro de séquence », qui sert à vérifier l’ordre des différentes trames reçues et à ignorer les doublons. Un téléphone dont les différentes probes requests ont des numéros de séquence contigus pourra être isolé du reste du trafic, même s’il modifie en permanence son adresse MAC. Une implémentation correcte de l’anonymisation des identifiants devra faire en sorte de modifier de façon aléatoire ce champ des trames 802.11.

2.4 Analyse du flux réseau

Pour un appareil associé à un point d’accès, l’analyse des flux réseau peut très facilement conduire à une identification précise de chacun de ses constituants. En effet, des recherches ont montré qu’un individu communique avec un nombre limité d’adresses IP, dont certaines de manière récurrente et unique. Celles-ci peuvent donc constituer un identifiant unique, même si le trafic est chiffré [12]. Ainsi, un client mail se connectant de manière automatique au serveur mail d’une entreprise fournira un moyen facile d’isoler un individu. L’utilisation de pseudonymes est alors inefficace.

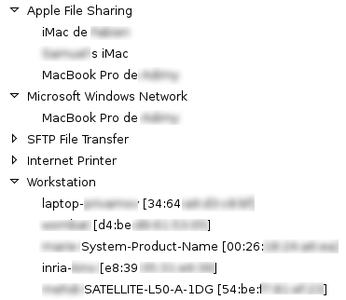

Notons enfin que si les cibles à identifier utilisent un réseau contrôlé par l’attaquant ou communiquent en clair, il devient trivial de les identifier grâce aux identifiants diffusés automatiquement par de nombreuses applications. On peut notamment citer les services de configuration automatique (appelés génériquement « Zeroconf »), qui diffusent régulièrement des identifiants (Bonjour d’Apple utilisé par iTunes iPhoto ou encore Safari, MDNS...). Les figures 2 et 3 montrent les traces d’un tel trafic dans Wireshark et avec l’outil avahi-discover respectivement. D’autres protocoles de haut niveau font transiter de nombreux identifiants, notamment HTTP. Le fingerprint de navigateurs web a déjà été longuement étudié [5].

Figure 2 : Exemple de trafic MDNS capturé par Wireshark.

Figure 3 : Exemple d’identifiants visibles avec l’outil avahi-discover.

2.5 Analyse de la puissance de signal

L’utilisation de pseudonymes peut également être repérée grâce à l’analyse de la puissance de signal. En effet, si un appareil disparaît du trafic réseau et qu’un autre apparaît immédiatement avec la même puissance de signal, il est possible de repérer qu’il s’agit du même appareil. Cela n’est cependant pas évident à mettre en pratique, car la puissance de signal des cartes Wi-Fi varie rapidement et ne peut être mesurée que de manière imprécise.

2.6 Fingerprinting de drivers de carte Wi-Fi

Il est également possible de deviner quel driver est utilisé par une machine en observant certaines caractéristiques de son trafic réseau [10]. En effet, le protocole 802.11 est complexe, et toutes ses caractéristiques ne sont pas toujours clairement définies. Par exemple, la fréquence à laquelle un téléphone doit émettre des probes ou le temps pendant lequel il doit rester sur un canal avant de passer au suivant ne sont pas définis. Par conséquent, chaque constructeur implémente le protocole avec des paramètres différents. L’analyse passive d’un flux réseau permet de retrouver les valeurs de ces paramètres pour un appareil donné, et donc d’estimer le driver utilisé.

Cette technique ne permet pas d’obtenir un identifiant unique de l’appareil, mais donne toutefois des informations sur celui-ci (driver utilisé, et donc modèle, bien souvent). Combinées avec d’autres identifiants non uniques, ces informations peuvent former en définitive un meta-identifiant unique.

On notera que sous Linux, le driver Madwifi utilise une couche d’abstraction permettant de gérer un grand nombre de cartes avec le même driver. Cela a l’effet de limiter l’intérêt du fingerprinting de driver.

2.7 Clock skew

Le fingerprinting de clock skew [11] (qu’on peut traduire par « dérive d’horloge ») est certainement la technique la plus surprenante. Celle-ci ne s’attaque plus à des identifiants logiciels, mais directement au hardware. Chaque téléphone possède une horloge interne déviant très légèrement de l’heure universelle. Cette déviation peut être calculée de façon précise pour distinguer plusieurs appareils. Cette méthode ne semble cependant pas donner suffisamment de bits d’information pour distinguer un grand nombre d’appareils.

La méthode est simple : l’attaquant envoie plusieurs ICMP timestamp requests (paquets demandant à la cible de donner son heure système) afin de pouvoir déterminer de manière fine l’heure de l’horloge interne de l’appareil cible. Cette méthode est suffisamment précise pour fonctionner même si la cible corrige son heure système grâce à NTP. Les variations d’horloge sont de l’ordre du ppm (partie par million), soit 10-6s par seconde. Le plus étonnant est que cette méthode fonctionne même lorsque la cible est éloignée de l’attaquant de plusieurs routeurs et NAT sur le réseau. Notons que pour que cette technique fonctionne, l'appareil ciblé doit se trouver dans le même réseau que l'attaquant, et donc être associé à un point d'accès.

2.8 Couche physique

Supposons que nous réussissions à nous protéger de toutes les menaces précédentes grâce à une correction de tous les protocoles incriminés. Serions-nous sauvés pour autant ?

Malheureusement, ce n’est pas le cas. Avec un peu de matériel, on peut aboutir à la technique de traçage « ultime » : le fingerprinting à l’aide des ondes radio.

Cette technique n’a rien de nouveau : elle était déjà utilisée pendant la guerre du Viêt Nam pour déterminer si les messages envoyés en morse provenaient d’une source alliée ou ennemie.

Le principe est simple : comme chaque appareil a forcément des légères différences d’usinage, pour un même message, la forme des ondes radio ne sera pas exactement la même. Avec une analyse précise, il devient possible de les distinguer. Cela est vrai même si les deux appareils sont du même modèle. Pire, chaque appareil émettra le même message avec des caractéristiques qui lui seront propres, faisant ainsi du fingerprint de l’onde radio d’un message précis un identifiant unique, et surtout, inchangeable au niveau logiciel. Quelles que soient les méthodes d’anonymisation apportées aux couches supérieures, un appareil reste donc identifiable au niveau de la couche physique, à condition pour l’attaquant de posséder un matériel adapté (antenne + oscilloscope).

La technique couramment utilisée consiste à observer la phase transitoire entre l’envoi de différents signaux. Celle-ci est plus sujette à des divergences entre cartes du même modèle, ce qui en fait un bon candidat pour une identification unique. Les caractéristiques de l’onde sont isolées (amplitude, fréquence...) et un calcul de distance utilisant ces différentes données permet de déterminer si deux ondes proviennent d’un même appareil.

Les différentes études qui utilisent cette technique donnent des taux de succès plus ou moins bons. Parmi les meilleurs, PARADIS [8] donne une identification correcte pour 99% des messages provenant de 130 appareils du même modèle. Il reste à voir si cette technique donne des résultats suffisamment précis pour une utilisation à grande échelle (au-delà de la dizaine de milliers d’appareils).

2.9 Les autres interfaces

N’oublions pas qu’un smartphone ne possède pas qu’une seule interface sans-fil. Les interfaces de téléphonie cellulaire et le Bluetooth sont également une surface d’attaque potentielle. Chaque interface sans fil peut être la cible d’un fingerprinting radio. Croiser les résultats des différentes interfaces peut permettre d’augmenter l’efficacité de la technique en distinguant les appareils donnant des résultats trop similaires.

Commençons par noter que les techniques de fingerprinting radio sont utilisables sur toutes ces interfaces.

2.9.1 Bluetooth

L’interface Bluetooth possède une adresse MAC qui lui est propre. Quid d’un appareil qui anonymiserait son adresse MAC Wi-Fi mais pas celle de son adresse Bluetooth ? Le protocole Bluetooth propose même d’annoncer un identifiant lisible par un humain représentant le nom de l’appareil concerné, pour l’appairage des appareils.

Il est fort à parier que la plupart des attaques décrites plus haut fonctionneront aussi sur la technologie Bluetooth. Celle-ci étant moins répandue que le Wi-Fi et servant rarement à faire transiter du trafic Internet, ces attaques ont été peu ou pas étudiées sur le Bluetooth.

2.9.2 GSM et autres protocoles mobiles

L’ancienne technologie mobile qu’est le GSM a été généralement bien pensée pour éviter le tracking des téléphones par un attaquant passif. Cependant, sa sécurité globale est basée sur la supposition qu’il est bien trop coûteux pour un attaquant d’agir activement sur le trafic. Pourtant, l’avancée technologique a rendu la technologie de « software-defined radio » (radio au niveau logiciel et non plus hardware) peu coûteuse. Il est aujourd’hui possible d’effectuer de telles attaques, voire même de construire une station complète à faible coût. On appelle généralement ces fausses stations des « IMSI catchers » (dont la presse généraliste a beaucoup parlé récemment, car la loi sur le renseignement les rend légaux pour les services de surveillance).

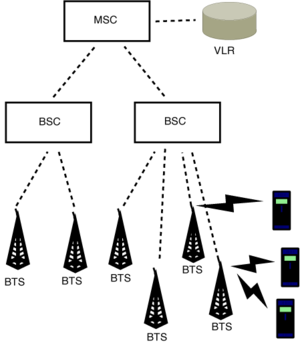

Le protocole GSM possède un identifiant unique, propre à la carte SIM de l’appareil, appelé International Mobile Subscriber Identity (IMSI). L’IMSI est envoyé le moins possible sur le réseau afin d’éviter tout tracking. En pratique, il n’est envoyé que lors du démarrage de l’appareil, le réseau fournissant en retour un numéro temporaire, le Temporary Mobile Subscriber Identity (TMSI). Ce numéro sera ensuite changé régulièrement, sur demande de la station de base. Le réseau se charge par la suite de garder l’association entre IMSI et TMSI. Pour être plus précis : les stations de base (Base Tranceiver Stations) sont reliées à un contrôleur (Base Station Controller), lui-même relié à un centre de routage (Mobile service Switching Center) qui possède une base de données (Visitor Location Register) gardant, entre autres, cette association (cf. figure 4). Un équipement ne faisant pas partie du réseau ne pourra donc pas la connaître.

Notons au passage que le TMSI fait office de pseudonyme temporaire (comme les adresses MAC aléatoires), dont nous avons déjà discuté les défauts plus haut.

Figure 4 : Partie de la structure du réseau GSM gérant l’association IMSI-TMSI.

Cependant, au travers d’une attaque de type man-in-the-middle avec un IMSI catcher, il est possible de forcer le téléphone à renvoyer son IMSI, et donc de retrouver cet identifiant unique.

De plus, notons que tous les algorithmes de chiffrement proposés par le GSM (A5/1 et A5/2) sont considérés comme cassés. D’après les révélations de Snowden, la NSA serait capable de déchiffrer A5/1 à la volée… [1] Quant à A5/2, c’en est une version faible, cassée depuis longtemps. Il devient alors possible pour un attaquant passif d’obtenir l’IMSI à l’aide de la cryptanalyse.

Si les protocoles plus récents que le GSM (UMTS et LTE, soit respectivement 3G et 4G) possèdent des protections contre ce type d’attaques (authentification mutuelle pour LTE par exemple), il suffit de brouiller les fréquences sur lesquelles opèrent ces protocoles pour forcer les appareils ciblés à utiliser le GSM au lieu des protocoles supérieurs. Cette technique est utilisée par certaines agences de renseignement [6].

Notons cependant que cette technique est agressive et ne pourra sans doute pas être utilisée dans un cadre légal (dans un but commercial ou civil, pour faire du comptage de personnes par exemple).

Conclusion

Si Apple essaie de résoudre le problème de l’identification des appareils en tentant d’anonymiser l’identifiant unique qu’est l’adresse MAC, cela ne fait qu’attaquer le problème en surface. En effet, nous avons vu que de nombreuses autres techniques permettent d’identifier un appareil avec un fort pourcentage de succès, en utilisant des propriétés ou des erreurs de conception au niveau de différentes couches.

Comme souvent en sécurité, il n’existe pas de solution miracle pour régler le problème d’identification d’un appareil. Il faut donc commencer par supprimer l’efficacité des attaques simples afin d’augmenter le coût (financier ou technique) du processus d’identification d’un appareil.

Parmi les techniques présentées, l’analyse des ondes radio (couche physique) semble être la plus efficace, dans le sens où son bas niveau fait que rien ne permet de s’en prémunir au niveau logiciel. Selon le point de vue, cela peut constituer une bonne ou une mauvaise nouvelle : si le but est d’isoler un attaquant potentiel (intrus dans un système d’information, par exemple), on a là une propriété que celui-ci ne pourra pas facilement falsifier. En revanche, si on veut simplement compter le nombre de personnes présentes (physical analytics), on enlève à l’utilisateur la possibilité d’échapper facilement au système (puisque le changement d’adresse MAC s’avère inefficace), ce qui accentue les problèmes de vie privée d’un tel système.

Avec le développement futur de l’Internet of Things et l’explosion des objets connectés, il est fort à craindre que le traçage d’un individu devienne de plus en plus simple. Comme souvent, la sécurité et encore plus la vie privée seront peu ou pas du tout prises en compte lors du développement de ces produits. Si des contre-mesures sont trouvées et adoptées pour les smartphones, il est fort à craindre que celles-ci soient oubliées pour les nouveaux produits. De plus, la multiplication d’objets émettant des signaux sur un individu facilitera d’autant plus son traçage, de par l’augmentation de la quantité d’identifiants récupérables et le recoupement des divers signaux provenant de cet individu.

Remerciements

Un grand merci à Mathieu et Gaëlle pour leurs précieuses relectures.

Références

[1] By cracking cellphone code, nsa has ability to decode private conversations. http://www.washingtonpost.com/business/technology/by-cracking-cellphone-code-nsa-has-capacity-for-decoding-private-conversations/2013/12/13/e119b598-612f-11e3-bf45-61f69f54fc5f_story.html, consulté le 2015.05.19.

[2] Mesure de fréquentation et analyse du comportement des consommateurs dans les magasins. http://www.cnil.fr/linstitution/actualite/article/article/mesure-de-frequentation-et-analyse-du-omportement-des-consommateurs-dans-les-magasins/, consulté le 2015.05.21.

[3] Nsa selector types. http://cryptome.org/2014/03/nsa-selector.pdf, consulté le 2015.05.19.

[4]Opt out of smart store tracking. https://optout.smart-places.org/, consulté le 2015.04.02.

[5] Panopticlick. https://panopticlick.eff.org/, consulté le 2015.04.02.

[6] Wired - Feds Admit Stingrays Can Disrupt Cell Service of Bystanders. http://www.wired.com/2015/03/feds-admit-stingrays-can-disrupt-cell-service-bystanders/, consulté le 2015.03.27.

[7] Étude d’AirTight sur la nouvelle fonctionnalité d’iOS8. http://blog.airtightnetworks.com/ios8-mac-randomgate/, consulté le 2014.10.20.

[8] V. Brik, S. Banerjee, M. Gruteser, and S. Oh. Wireless device identification with radiometric signatures. In Proceedings of the 14th ACM international conference on Mobile computing and networking, pages 116–127. ACM, 2008.

[9] M. Cunche. Smartphone, wi-fi et vie privée : comment votre smartphone peut se révéler être votre pire ennemi. MISC, (HS n°008), octobre 2013.

[10] J. Franklin, D. McCoy, P. Tabriz, V. Neagoe, J. V. Randwyk, and D. Sicker. Passive data link layer 802.11 wireless device driver fingerprinting. In Usenix Security, 2006.

[11] T. Kohno, A. Broido, and K. C. Claffy. Remote physical device fingerprinting. Dependable and Secure Computing, IEEE Transactions on, 2(2) :93–108, 2005.

[12] J. Pang, B. Greenstein, R. Gummadi, S. Seshan, and D. Wetherall. 802.11 user fingerprinting. In Proceedings of the 13th annual ACM international conference on Mobile computing and networking, pages 99–110. ACM, 2007.

[13] What's really happening with iOS 8 MAC address randomization ? http://www.imore.com/closer-look-ios-8s-mac-randomization