Poussées par la promesse de gains financiers importants, de plus en plus d'entreprises envisagent d'avoir recours à des services de Cloud Computing, mais sans avoir nécessairement conscience que cette transition nécessite de repenser l'ensemble de la sécurité des traitements informatiques de l'entreprise.

1. Le Cloud Computing : une notion protéiforme et de nombreux avantages

1.1. Historique et définition

La première utilisation de l'expression « Cloud Computing » remonte à 1997, lorsque Ramnath Chellappa, professeur en systèmes d’information et en management, l’a utilisée pour décrire un nouveau modèle de gestion de l’informatique, dans lequel les limites ne seraient plus définies par des problématiques techniques mais par des choix économiques. L'intérêt de ce modèle réside notamment dans la transition d'une partie des coûts informatiques du CapEx vers l'OpEx.

Distinction CapEx/OpEx

Le CapEx, ou Capital Expenditure et l'OpEx, ou Operational Expenditure désignent respectivement les coûts d'investissement et les coûts opérationnels. Traditionnellement, la mise en place de systèmes informatiques se traduit par des coûts d'investissement élevés (achats de serveur, achats de logiciels, développements informatiques spécifiques, …).

En 2002, Amazon lance le premier service clairement estampillé « Cloud Computing ». Le leader de la vente de livres en ligne avait en effet investi dans un parc de serveurs largement surdimensionné, capable d'absorber les pics de charge des commandes des fêtes de fin d'année. Ce parc de serveurs étant sous-utilisé le reste de l'année, le cybercommerçant a alors eu l'idée de louer de la capacité de calcul inutilisée à d'autres entreprises afin de rentabiliser son investissement.

Le terme Cloud Computing sera rendu populaire en 2006 par le directeur exécutif de Google, Éric Schmidt, qui qualifiait ainsi le déport vers « le nuage Internet » de données et d’applications qui auparavant étaient situées sur les serveurs et ordinateurs des sociétés, des organisations ou des particuliers.

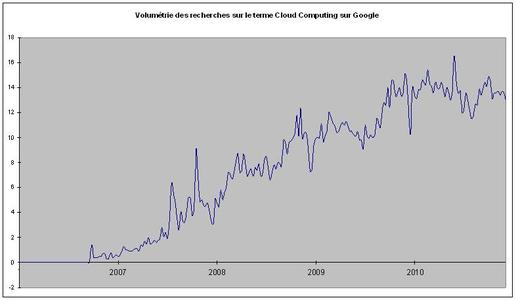

Fig. 1 : Volumétrie des recherches sur le terme « cloud computing » sur Google de 2007 à fin 2011.

Il est difficile de définir précisément le terme Cloud Computing. Le NIST américain a élaboré une quinzaine de versions de sa définition pour finalement retenir [1] cinq caractéristiques essentielles : la notion de « self-service » à la demande pour le client, l’accès réseau étendu aux capacités offertes, la mutualisation des ressources, l’élasticité rapide pour provisionner ou libérer des capacités et la mesure continue du service offert. Cette dernière permet l’élaboration de nouveaux modèles de facturation fondés sur l’usage réel des capacités par le client.

Le Cloud représente une évolution naturelle de l’informatique dans un sens de rationalisation des investissements informatiques à l’échelle mondiale, qui a été rendue possible par l’amélioration de la connectivité réseau des pays industrialisés et l’arrivée de nouvelles techniques comme la virtualisation.

1.2. Les trois grands modèles de services

La quasi-totalité des services informatiques de l’entreprise a vocation à trouver sa déclinaison dans le Cloud computing mais on distingue généralement trois modèles de service:

- L'application en ligne (Software as a Service ou SaaS): cette application entièrement gérée par le fournisseur de Cloud Computing vient remplacer ou compléter des applications gérées par le client. Il peut s'agir de clients mails (Gmail), de logiciels de gestion commerciale (Salesforce), de logiciels de stockage de données (drop box), etc. Pour le client, ce type d'offre permet d’externaliser complètement la gestion technique de l'application et des infrastructures sous-jacentes (serveurs, réseau, systèmes d’exploitation, etc.). En revanche, le logiciel offert est généralement très standardisé et le client ne peut pas l’adapter à des besoins particuliers. C’est pourquoi le service SaaS concerne encore rarement des applications métiers. Autre inconvénient, le client ne maîtrise pas le traitement des données, le fournisseur pouvant par exemple sous-traiter l’hébergement sans avoir à demander l’autorisation des ses clients.

- La mise à disposition d'infrastructures (Infrastructure as a Service ou IaaS) consiste à offrir un service de stockage de données, de capacité de calcul, de capacité réseau ou de tout autre type de ressource informatique. Amazon Web Services offre par exemple une solution de stockage de données (Amazon S3, pour Simple Storage Service), mais également une solution d'infrastructure de calcul (Amazon EC2, pour Elastic Compute Cloud). Ce type de service permet au client de ne déléguer que la gestion physique et logique de l'infrastructure, mais de définir lui-même les logiciels et les systèmes d'exploitation utilisés. De plus, le client dispose d’une plus grande maîtrise du traitement fait avec ses données, à l’exception de leur localisation (et des éventuelles sauvegardes et redondances).

- La plate-forme de développement en ligne (Platform as a Service ou PaaS): dans ce dernier cas, le client utilise un service en ligne pour développer et exécuter des applications spécifiques mises en œuvre par ses soins. Google App engine et Windows Azure en sont des exemples. Ce type de service, intermédiaire entre les deux précédents, permet au client de bénéficier d’un certain niveau d’abstraction sur l’infrastructure tout en pouvant personnaliser les applications dont il a besoin. Le client gagne en flexibilité, mais dans un environnement technique défini par son fournisseur.

1.3. Des modèles de déploiement qui ne présentent pas les mêmes risques

1.3.1. Le Cloud privé

Quand le Cloud est «privé», une seule organisation utilise la plateforme de Cloud. Ce Cloud s'appuie sur des ressources informatiques (infrastructure, serveurs, etc.) propres à l'organisation ou qui lui sont dédiées, et qui peuvent être gérées et administrées par l’organisation elle-même ou par un tiers. Dans tous les cas, l’organisation garde la maîtrise de son infrastructure et de ses données.

Le Cloud privé présente comme principal avantage de mutualiser les ressources internes entre les différentes applications utilisées par l'organisation ou entre toutes les filiales d’un même groupe: le fait de décorréler l'infrastructure des applications permet de gagner en flexibilité et de faire des économies d'échelle. Dans les faits, les Clouds privés sont utilisés par les grands groupes ou les entreprises soumises à des impératifs forts de confidentialité. On rattache également à la notion de Cloud privé les Clouds dits « communautaires», créés et gérés par plusieurs organisations regroupées au sein d'une même communauté, partageant des préoccupations communes. C’est le cas par exemple du Cloud créé pour les administrations américaines (Apps.gov) ou Amadeus, le Cloud des compagnies aériennes. En France, le projet Andromède se fixe pour objectif d’offrir une plateforme de Cloud pour les activités stratégiques des entreprises et administrations.

Le Cloud privé est le type de déploiement le plus simple à gérer pour les entreprises, que ce soit en termes de sécurité ou de respect de la législation, dans la mesure où il reste intégralement maîtrisé par l'organisation qui le met en œuvre.

1.3.2. Le Cloud public

Le Cloud public, quant à lui, consiste à mutualiser les serveurs, les systèmes de stockage et les applications entre un grand nombre de clients. Le client final n'a généralement aucun moyen de savoir quels autres usagers sont présents sur le serveur sur lequel ses tâches sont exécutées. La plupart des offres de Cloud public sont de plus des offres standards dont les fonctionnalités et les caractéristiques sont définies uniquement par le prestataire en fonction du marché qu’il vise. S’il a un souhait particulier que le fournisseur ne prend pas en charge, le client de Cloud public devra généralement changer de prestataire ou revenir à un service géré dans ses locaux.

Le Cloud public soulève de nombreuses questions en termes de sécurité et de respect de la vie privée car son utilisation conduit globalement à une perte de contrôle du client sur le traitement de ses données.

1.3.3. Le Cloud hybride

Le Cloud hybride consiste à combiner au moins deux infrastructures de Cloud en incluant des mécanismes pour transférer des données ou des applications entre ces entités, tout en les maintenant indépendantes.

2. Les risques et les bénéfices du Cloud Computing

2.1. Les multiples avantages du Cloud Computing

Pour le client, le passage au Cloud comporte de nombreux avantages :

- Tout d’abord, le Cloud simplifie la gestion de l’informatique pour le client. En effet, l'accès à de nouvelles ressources se fait de façon simple et sans intervention humaine: le client dispose d'outils d'administration présentés généralement sous la forme d’une interface web qui lui permettent de gérer la mise à disposition de nouvelles ressources telles que des espaces de stockage ou des machines virtuelles. Le Cloud permet au client de se concentrer sur son cœur de métier et sur la définition de son besoin fonctionnel: il n’a plus à se préoccuper des problématiques de conception, d'installation, de maintenance et d’administration qui sont intégralement prises en charge pour le fournisseur du Cloud.

- Le Cloud computing est également perçu comme un avantage financier pour le client. En effet, le recours au Cloud permet de remplacer des coûts d'investissement en matériel informatique (CapEx) en coûts d'exploitation (OpEx). Pour de nombreuses entreprises, ce changement correspond à une rationalisation attendue de l’utilisation du capital de l’entreprise. De plus, cela permet de limiter les coûts informatiques d'un projet en phase de démarrage puisque les coûts augmenteront linéairement avec l’importance du projet. C’est pourquoi les services de Cloud public, peu coûteux à petite échelle, sont plébiscités par les PME. Enfin, ce modèle permet de limiter les mauvais choix d’investissements car il est plus facile de rompre un contrat de prestation de Cloud computing que de modifier une application existante (à condition de l’avoir bien prévu dans le contrat).

- Enfin, l'utilisation d'un Cloud permet au client de faire varier rapidement le dimensionnement des ressources auxquelles il a accès. Il permet ainsi d'absorber temporairement des pics de charge très importants, ou au contraire de réduire les coûts quand les applications sont peu utilisées. Le Cloud Computing autorise aussi la réalisation à coût réduit de traitements informatiques ponctuels nécessitant une grande capacité de calcul, car le client ne paiera qu’une portion de l’investissement total nécessaire, à hauteur de son usage.

Pour les utilisateurs des applications, le Cloud (et notamment le SaaS) représente d’abord un accès facilité, notamment à travers un simple navigateur ou un client léger. Ainsi, tout terminal disposant d'un accès réseau peut potentiellement accéder au service, indépendamment de sa nature (ordinateur fixe ou portable, tablette, smartphone) et de son système d'exploitation. L’utilisateur est également assuré de disposer de la dernière version de l’application.

Enfin, pour le fournisseur :

- Le Cloud permet de mutualiser les ressources entre plusieurs clients et donc d'optimiser leur taux d'occupation. Le fournisseur peut également lisser la charge sur des ressources situées dans différentes zones géographiques et garantir une meilleure disponibilité.

- Les services de Cloud Computing intègrent généralement un mécanisme de mesure de l'usage des ressources, permettant au fournisseur de facturer son client et de surveiller très finement l'usage effectif de ses ressources, qu’il s’agisse de capacité de stockage, de puissance de calcul, de bande passante ou encore du nombre de comptes utilisateur.

Les nombreux avantages du Cloud computing en font le sujet majeur d’évolution de l’informatique d’entreprise des prochaines années. Toutefois, ces services comportent encore de nombreuses incertitudes concernant leur sécurité, leur conformité réglementaire et le régime de responsabilité du client et du prestataire.

2.2. Les nouvelles problématiques de sécurité et de confidentialité engendrées par l'utilisation des services de Cloud computing

Du fait de son fonctionnement, le Cloud computing comporte à la fois des risques juridiques pour le client et des risques techniques et opérationnels dus à la perte de contrôle du client sur ses propres traitements de données. Il introduit également de nouveaux risques, que ce soit pour le partage des responsabilités, la localisation des données ou la mutualisation.

2.2.1. le cadre juridique du Cloud computing

Si les organismes, privés comme publics, peuvent librement avoir recours à des prestations de Cloud Computing pour leurs traitements informatiques, certaines catégories de traitements sont soumises à un encadrement juridique spécifique. Tout d’abord, des réglementations sectorielles peuvent s’appliquer: c’est le cas par exemple de l’hébergement de données de santé qui est soumis à un agrément ministériel.

En outre, les traitements de données à caractère personnel, c'est-à-dire les traitements de données concernant des personnes physiques directement ou indirectement identifiables (clients, prospects, salariés, ...) doivent respecter les dispositions de la loi Informatique et Libertés. Celle-ci identifie un « responsable de traitement» qui doit garantir la protection des données personnelles. Tout d’abord, les données ne doivent être collectées que pour une finalité précise et légitime. De plus, le traitement doit être proportionné : seules les données nécessaires à la finalité doivent être collectées, pour la seule durée nécessaire à la réalisation de la finalité. Les personnes doivent également être informées du traitement, de sa finalité et des destinataires des données et elles disposent d’un droit d’accès et de rectification sur leurs données. Le responsable doit assurer la sécurité du traitement à l’aide de mesures techniques et organisationnelles adaptées aux risques engendrés par le traitement. Enfin, la loi informatique et libertés n’autorise par défaut le transfert des données qu’au sein de l’Union européenne et fixe des conditions strictes pour transférer les données en dehors de l’Union européenne.

2.2.2. Un partage des responsabilités difficile à encadrer

Dans la loi Informatique et Libertés, le «responsable de traitement» est l’entité qui détermine les finalités et les moyens du traitement. À l’inverse, le rôle du «sous-traitant» se limite à exécuter les commandes du responsable et emporte peu de responsabilités.

Dans le cas du Cloud computing, la répartition des responsabilités n’est toutefois pas aisée : si le client en-dosse nécessairement la responsabilité des traitements informatiques qu'il choisit de mettre en œuvre, la qualification du fournisseur est plus complexe. On peut notamment constater que les offres de Cloud public (notamment les applications SaaS) sont presque entièrement définies par le prestataire. De plus, les fournisseurs restent souvent volontairement vagues sur les mesures de sécurité qu’ils utilisent car ils considèrent ces informations comme commercialement sensibles et susceptibles de générer des attaques en cas de divulgation. Ce choix de la sécurité par l'obscurité et la difficulté voire l’impossibilité pour les clients de réaliser des audits de leur fournisseur laissent ceux-là totalement dépendants du fournisseur, alors même que les obligations réglementaires, notamment en matière de sécurité, continuent de peser sur les clients.

Dans le cas des particuliers ayant recours à des services de Cloud Computing, ce déséquilibre est encore plus flagrant car les personnes ne sont pas en mesure de comprendre les informations communiquées par le fournisseur du service. Par exemple, un grand nombre d’utilisateurs du service DropBox étaient persuadés que leurs données étaient protégées par un mécanisme de chiffrement dont la clé dépendait de leur mot de passe, alors qu'en réalité les clés de chiffrement sont définies par DropBox [2].

Dès lors, si, par défaut, un prestataire de Cloud sera qualifié de sous-traitant, l’examen d’un faisceau d’indices pourra montrer qu’il détermine certaines caractéristiques essentielles du traitement et porte donc une partie de la responsabilité du traitement. Pour cela, il convient de considérer à quel niveau le prestataire se conforme aux instructions et aux contraintes imposées par le client, quel est le degré d’expertise du fournisseur vis-à-vis du traitement des données ou encore dans quelle mesure le prestataire est clairement identifié par les utilisateurs du service. Si le fournisseur apparaît comme responsable au regard de ces indices, il devra se conformer lui-même aux dispositions de la loi.

Par ailleurs, le prestataire peut réutiliser certaines données de ses clients pour son propre compte, ce qui en fait également un responsable de traitement. C'est le cas par exemple des services peu coûteux ou gratuits, financés par de la publicité, dans lesquels les publicités sont ciblées en fonction du contenu.

2.2.3. Des incertitudes sur la localisation des données

La localisation géographique des données n’est pas un problème lorsque les traitements informatiques sont gérés en interne ou même externalisés de façon classique. Le Cloud computing, en revanche, entraîne souvent une dissémination géographique des données, que le client peut ne pas maîtriser.

En effet, le fait que les services de Cloud soient accessibles par Internet permet à un fournisseur de Cloud de mutualiser sur une seule infrastructure les services utilisés par ses clients en Europe, aux États-Unis et en Asie, car les pics de charge de chaque zone seront décalés dans la journée. En contrepartie, dans de nombreux cas, les données sont hébergées sur une seule infrastructure potentiellement localisée aux États-Unis.

Dans la pratique, les principaux fournisseurs utilisent plusieurs centres de données répartis dans le monde et les données peuvent transiter d'un centre de données à un autre, en fonction de leur charge respective et de la fréquence d'utilisation de ces données. Ainsi, pour un utilisateur européen d’un service d’e-mail, il est tout à fait possible que sa boîte de réception soit stockée en Europe pendant la journée, puis en Asie pendant la nuit, et que ses mails archivés soient stockés aux États-Unis. Cette organisation permet de plus de garantir une meilleure disponibilité et un meilleur temps de latence pour les clients.

De ce point de vue, les pratiques des fournisseurs sont variables: certains demandent au client de choisir où stocker les données (Amazon pour son service S3 par exemple [3]) alors que d’autres refusent de communiquer la liste des pays où les données peuvent être traitées.

La localisation des données est donc un problème nouveau pour le secteur de l’informatique, notamment en raison des risques portant sur les données personnelles quand elles sont traitées hors de l’Union européenne. De plus, il est important de rappeler que le recours à des fournisseurs soumis à la législation américaine, et notamment au Patriot Act, n'est pas sans conséquence. Ainsi, Microsoft a publiquement reconnu [4] avoir l'obligation de fournir au gouvernement américain les données traitées dans le cadre de son service de Cloud 'Office 365', quand bien même celles-ci seraient physiquement stockées en Europe. Cet accès n’est certes possible qu’en application de certaines procédures judiciaires américaines, mais peut conduire à un accès aux données, sans que le client ou les personnes concernées ne soient informées.

2.2.4. Des risques liés à l'utilisation de ressources mutualisées

En termes de sécurité, la principale nouveauté du Cloud est liée à l'utilisation de ressources informatiques mutualisées entre plusieurs organismes: l'étanchéité entre les différents traitements des différents organismes ne sera garantie que par les mesures de sécurité logiques mises en œuvre par le fournisseur du Cloud et notamment sa politique de gestion des habilitations.

En cas de défaillance de ces mécanismes de sécurité, les risques d'atteinte à la confidentialité des données sont extrêmement importants. Le service de stockage en ligne Drop Box a d'ailleurs récemment fait l'objet d'une telle défaillance: une mise à jour du service a rendu inopérants les mécanismes de contrôle d'accès, ce qui a permis à au moins un utilisateur d'accéder aux données d'autres comptes [5]. Détectée rapidement, la faille a cependant pu être corrigée.

Plus globalement, toute faille de sécurité ou tout problème touchant la disponibilité du service peut potentiellement impacter l'ensemble des clients d'un fournisseur, et donc également les personnes dont les données font l'objet du traitement. À cet égard, les fournisseurs indiquent généralement le niveau de disponibilité qu’ils atteignent, mais tous n’acceptent pas de l’inscrire dans un contrat, sous forme d’engagement de niveau de service (Service Level Agreements - SLA).

Enfin, avec le Cloud, l’accès réseau revêt une importance cruciale, notamment si des applications métiers sont hébergées dans le nuage. En cas de dysfonctionnement de l’accès du client ou du fournisseur, l’ensemble de l’organisme sera fortement impacté.

2.3. Comment réduire les risques ?

D’une manière générale, le passage au Cloud computing demande un changement d’approche de l’entreprise en ce qui concerne ses services informatiques: l’abandon de la gestion technique et opérationnelle des infrastructures doit être compensé par un renforcement de l’encadrement juridique des prestations du fournisseur. Le passage au Cloud suppose également une modification des pratiques des utilisateurs: à titre d’exemple, la question de la sécurité des moyens d’authentification devient beaucoup plus cruciale quand les données de l’entreprise sont accessibles depuis n’importe quel poste connecté à Internet. Pour le client, le passage au Cloud demande donc un lourd travail de révision des procédures internes et de formation du personnel.

2.3.1. Une approche méthodologique indispensable : l'analyse de risques

Au-delà des mesures de sécurité, le recours à des services de Cloud Computing doit de se faire de manière raisonnée et pragmatique, en évaluant précisément les risques et les bénéfices attendus.

Dès lors, la mise en œuvre d'une démarche de gestion des risques semble incontournable, car elle seule permet de garantir une prise en compte complète des problématiques du recours au Cloud ainsi que l'adéquation des mesures de sécurité avec les risques encourus. Elle permet également d’identifier les leviers juridiques à mettre en œuvre pour réduire certains risques liés à l’absence de visibilité sur le fonctionnement concret du service.

L'ENISA a réalisé une étude des risques et des bénéfices présentés par l'utilisation de services de Cloud [6]. Il s’agit avant tout de déterminer de façon objective les mesures de sécurité nécessaires à la réduction des risques identifiés à un niveau acceptable.

Il convient de souligner que l’ENISA considère que, globalement, le Cloud computing constitue un progrès en termes de sécurité informatique du fait de la rationalisation des moyens mis en œuvre pour assurer la sécurité des traitements. L’ENISA a toutefois identifié 35 risques de toute nature (organisationnelle, technique, juridique) qu’une entreprise devrait évaluer avant de passer au Cloud. Cette liste a vocation à être complétée avec les risques spécifiques à l’organisme, en fonction de son secteur d’activité, de son organisation interne ou du type de données que l’organisme prévoit de mettre dans le Cloud. L’étude de risques doit enfin prendre en compte les risques pesant sur la vie privée des personnes dont les données seront traitées. En France, le Club EBIOS travaille sur l’application de la méthodologie d’analyse de risques à la question de la protection des données personnelles.

Outre l’analyse de risques, le client peut s’appuyer sur les certifications obtenues par le fournisseur pour évaluer son niveau de sécurité. Il n'existe pas aujourd’hui de norme dédiée au Cloud Computing et au traitement des données personnelles par ce type de service. Les certifications les plus répandues parmi les fournisseurs sont SAS-70 type 2 et ISAE 3402, mais si ces normes visent à encadrer la qualité d'un service rendu dans le cadre de l'externalisation de certains services, elles se focalisent sur la maîtrise des risques financiers, et permettent surtout d’évaluer la conformité à la loi Sarbanes-Oxley. D’autres fournisseurs ont reçu une certification ISO 27001 qui fournit des garanties quant à l’amélioration continue de la gestion de la sécurité de l’information, mais n’assure pas directement la protection de la vie privée des personnes concernées.

2.3.2. Un encadrement juridique à définir précisément

2.3.2.1. Un outil de base : le contrat

D’un point de vue juridique, le contrat de prestation de service est l’outil de base pour préciser, autant que possible, la répartition des responsabilités entre client et prestataire. Ce contrat doit notamment mentionner la gestion des problématiques de la loi Informatique et Libertés, comme l’information des personnes, l’exercice des droits d’accès et de rectification par celles-ci, la durée de conservation et la suppression des données, etc.

Le contrat doit également inclure les conditions de réversibilité, c’est-à-dire la possibilité de récupérer l’ensemble des données stockées chez le prestataire, dans un format utilisable, ainsi que les conditions de remontée d’information du prestataire vers le client en cas d’incident ou d’intervention sur le service fourni.

Le contrat permet enfin de préciser l’intégralité des mesures de sécurité à la charge du prestataire et du client et de prévoir les conditions dans lesquelles le client peut réaliser un audit des installations du prestataire. Une attention particulière devrait être accordée aux conditions d’habilitation des administrateurs du fournisseur: la traçabilité de leurs actions et l’intégration d’une clause de confidentialité dans leur contrat de travail font partie des garanties possibles. Le client peut également demander des engagements de niveau de service (SLA) sur des critères clés pour le disponibilité, la confidentialité, etc.

2.3.2.2. La gestion de la localisation : plusieurs outils sont disponibles

Concernant la localisation des données, il est nécessaire d’encadrer les transferts de données hors de l’Union européenne afin de s’assurer que les données ainsi transférées bénéficieront du même niveau de protection juridique peu importe l’endroit où elles se trouvent. Plusieurs outils peuvent aujourd’hui être utilisés :

- Tout d’abord, les données peuvent être transférées librement vers les pays disposant d’une législation adéquate (Union européenne, Canada, Suisse et Argentine).

- Dans le cas où le prestataire est américain, il est possible de lui transférer des données personnelles s’il adhère au Safe Harbor, un dispositif conçu par la Commission européenne et la FTC (Federal Trade Commission) dans lequel les sociétés américaines s’engagent à respecter les principes de protection des données européens.

- Il est également possible d’établir des clauses contractuelles types qui encadrent le transfert de données et qui permettent d’obtenir l’autorisation de la CNIL.

- Enfin, il est possible de recourir au mécanisme des BCR (Binding Corporate Rules) par lequel un groupe international définit des règles internes concernant les transferts de données. Le cadre actuel des BCR ne s’applique qu’aux responsables de traitement, mais des travaux sont en cours pour créer des «BCR sous-traitants» qui permettraient aux sous-traitants de mettre en place des procédures internes de protection des données, pour les traitements de leurs clients. Les BCR présentent l’avantage d’offrir une approche globale de la protection des données là où les clauses contractuelles ne concernent que des transferts bilatéraux.

2.3.3. Des mesures techniques complémentaires

Outre les dispositions contractuelles, le client d’une offre de Cloud computing peut mettre en place des mesures de sécurité informatique pour protéger les données. A minima, il convient de chiffrer les flux de données entrants et sortants du Cloud. Ce chiffrement peut être réalisé par l'utilisation de SSL ou par la mise en place d’un VPN.

Par ailleurs, il est fortement conseillé d'avoir recours au chiffrement des données elles-mêmes lorsque cela est possible. Les modalités de mise en œuvre de ce chiffrement, notamment la gestion des clés, doivent être étudiées de façon à ce que seul le client soit en mesure d'accéder aux données. Par exemple, le service Wuala offre une solution de stockage dans laquelle les opérations de chiffrement sont réalisées côté client, à partir de clés de chiffrement liées aux mots de passe des utilisateurs [7].

De plus, la mise en place de systèmes de gestion des habilitations fiables et sécurisés est également incontournable pour les services SaaS, afin de garantir l'étanchéité des données gérées par un même fournisseur mais appartenant à des clients différents. Le système d’habilitation du fournisseur ainsi que celui du client doivent être mis à niveau pour éviter les malveillances internes.

Il est également nécessaire d'envisager des mécanismes de traçabilité, tant au niveau des opérations effectuées sur les données qu'au niveau de la localisation de ces données. En effet, s’ils sont correctement mis en œuvre, ces mécanismes permettent d'apporter des garanties quant aux opérations effectuées sur les données, et ainsi de détecter et de prévenir de potentielles opérations non légitimes.

Le chiffrement côté client est relativement facile à mettre en œuvre pour les services d’infrastructures IaaS. En revanche, cette technologie est aujourd’hui peu compatible avec les services de type SaaS ou PaaS car les données doivent être déchiffrées au sein de l’application: elles ne sont alors pas protégées d’une attaque utilisant l’application (attaque par script par exemple). De plus, le chiffrement ralentit les traitements. De nombreux travaux sont en cours à ce sujet, notamment au niveau des systèmes de fichiers chiffrés [8] ou de la gestion et du renouvellement des clés. Des travaux de recherche concernent également le chiffrement cherchable et le chiffrement homomorphe:

- Le chiffrement cherchable [9] a pour caractéristique de permettre d'effectuer des recherches dans le texte chiffré. Il devient donc possible de réaliser des requêtes sur des bases de données chiffrées sans pour autant avoir accès aux données en clair.

- Le chiffrement homomorphe [10] a quant à lui pour particularité de permettre la réalisation d'opérations mathématiques sur des données chiffrées. Ces algorithmes sont toutefois encore trop rudimentaires pour être exploités dans la plupart des applications de Cloud computing et plusieurs attaques ont été identifiées sur ce type de chiffrement.

Conclusion

Le Cloud computing, notion protéiforme recouvrant des services très variés depuis l’hébergement jusqu’à la gestion de l’ensemble des applications métiers d’un grand groupe, constitue une évolution majeure de l’informatique, que ce soit pour les entreprises et les particuliers.

La mise en œuvre de ces nouveaux services suppose toutefois une révision complète des procédures et des mesures de sécurité à mettre en œuvre au sein de l’entreprise et le passage réussi au Cloud computing n’est pas si simple que les fournisseurs veulent le faire croire.

De plus, le cadre réglementaire impose plusieurs contraintes sur les traitements, notamment quand ils comportent des données personnelles. Il maintient également la responsabilité principale du client qui choisit de recourir au Cloud, même quand, concrètement, il peut difficilement contrôler le fournisseur.

Dès lors, il convient d'envisager un passage vers le Cloud de façon progressive, en commençant par des traitements présentant peu de risques, et en réalisant des analyses de risques couvrant l'environnement technique, juridique et métier afin de réaliser cette transition en toute sécurité, pour les organismes clients comme pour les personnes dont les données migrent vers le Cloud.

Dans les prochaines années, le cadre réglementaire devrait évoluer à l’occasion de la révision de la directive 95/46/CE sur la protection des données personnelles: un projet de règlement européen devrait remplacer cette directive à l’horizon 2014 et devrait prévoir un régime de responsabilité accru pour les sous-traitants, pour mieux prendre en compte la réalité du secteur du Cloud computing. Ce nouveau règlement garantira également une harmonisation des législations au sein de l’Union européenne. Pour autant, les clients garderaient la responsabilité d'assurer la sécurité des données qu'ils traitent, et devraient en plus être soumis à une obligation de notification des violations de données à caractère personnel, pour l'instant limitée au secteur des communications électroniques [11].

Références

[1] http://www.nist.gov/itl/csd/cloud-102511.cfm

[2] http://blog.dropbox.com/?p=846 et http://www.dropbox.com/security

[3] http://phx.corporate-ir.net/phoenix.zhtml?c=97664&p=irol-newsArticle&ID=1072981

[5] http://www.01net.com/editorial/534667/dropbox-victime-d-une-faille-de-securite-beante/

[6] http://www.enisa.europa.eu/act/rm/files/deliverables/cloud-computing-risk-assessment

[8] http://www.dcg.ethz.ch/publications/srds06.pdf

[9] http://crypto.stanford.edu/~dabo/papers/encsearch.pdf

[11] Article 38 de l'ordonnance 2011-1012 du 24 août 2011: http://legifrance.gouv.fr/affichTexte.do?cidTexte=JORFTEXT000024502658&categorieLien=id

Ajouter à une liste de lecture

Ajouter à une liste de lecture