Couverture

Open Silicium

N°

Numéro

12

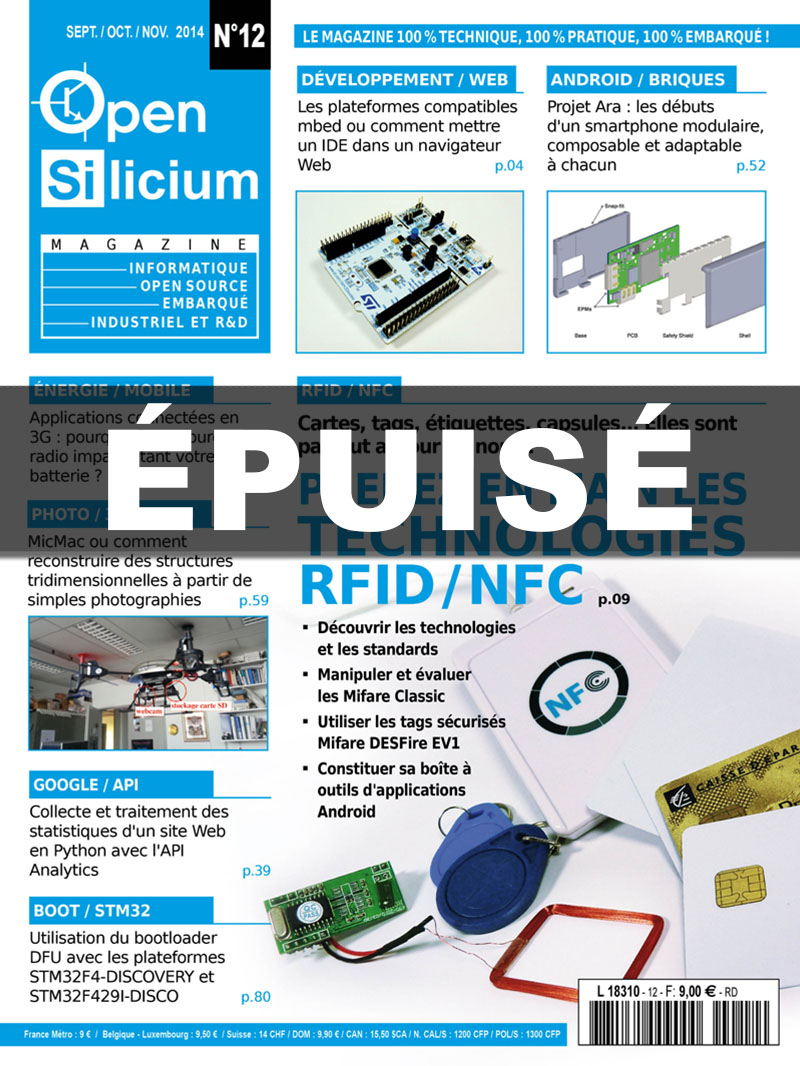

Prenez en main les technologies RFID/NFC

Temporalité

Septembre/Octobre/Novembre 2014

Dans ce numéro

Image v3

Article mis en avant

Résumé

La technologie NFC se popularise sur les smartphones et les tablettes. Très proche du RFID dont elle tire une partie de ses spécifications, la technologie NFC permet pour le grand public toute une collection d'applications rendant la fameuse «user experience» plus intéressante et agréable. Techniquement parlant, RFID et NFC sont deux domaines très riches qu'il est agréable d'explorer pour, ensuite, l'adapter à ses besoins spécifiques. Chose que nous allons découvrir sans plus attendre...