Comment sensibiliser une population d’informaticiens aux enjeux de la sécurité sans répéter pour la énième fois les mêmes contenus et jouer au Cassandre en prédisant les pires cyber-fléaux à venir ? Par le jeu !

La sensibilisation des informaticiens (DevOps, analyste fonctionnel, chef de projet, architecte, manager) est essentielle pour embarquer la nécessaire sécurité « by design » dans les développements logiciels.

Se pose alors la question de la forme. Comment communiquer de façon efficace ? Sans rabâcher des généralités ou sans reprendre des cas emblématiques vus dans la presse, mais qui ne concernent pas forcément notre entreprise. D’ailleurs, comme pour l’obsolescence, les discours généralistes et alarmistes ne portent plus.

Dans notre entreprise, nous avons constaté deux freins principaux au traitement des vulnérabilités.

D'une part, les enjeux de la sécurité informatique ne sont pas toujours entendus par la maîtrise d’ouvrage/d’œuvre pour de pragmatiques raisons de productivité, de simplicité et de rapidité. « L’expérience utilisateur » est souvent préférée à des contraintes sécuritaires, ce qui relègue les evil user stories sécurités des NFR (Non Functional Requirements) dans des MVP (Minimum Viable Product) éloignés et rarement implémentés pour cause de dépassement de budget/délai. Il est regrettable que les études ROSI (Return On Security Investment) percolent rarement au niveau des équipes opérationnelles [1].

D'autre part, la population de développeurs, souvent jeune et volatile, n’est ni suffisamment sensibilisée aux risques ni correctement formée aux bonnes pratiques de développement (OWASP…).

Partant de ces deux écueils, et compte-tenu de la relative efficacité des formations sécurité « top-down », nous avons réfléchi à deux approches innovantes pour intéresser ces populations :

- raconter des incidents sécurité réels qui ont vraiment touché la population visée ;

- animer un atelier avec un jeu de cartes original et fun.

1. Le point de départ

Jusqu’à présent, dans notre société, la sensibilisation à la sécurité informatique passait principalement par un module de formation périodique et obligatoire pour tous les salariés.

Les acteurs métiers et les experts dans leur domaine respectif étaient accueillis dans un amphithéâtre pour une présentation magistrale de deux heures. Les recommandations et les bonnes pratiques en matière de sécurité des systèmes d'information ainsi que les mesures d'hygiène informatique leur étaient présentées.

Le contenu était pertinent, mais le public n'était pas réceptif. Le format était trop statique, trop long ; seul le présentateur parlait. Le public étant trop hétérogène, le fond était toujours trop technique pour des commerciaux, mais insuffisamment détaillé pour une population de développeurs. Quel compromis trouver ?

Les questions/réponses se transformaient régulièrement en réquisitoire contre la sécurité, grand empêcheur de tourner en rond et frein notoire à l’innovation (« comment puis-je innover si vous bannissez l’usage des clés USB ?! » ).

2. Ça n’arrive pas qu’aux autres

Fort de ce constat, nous avons eu l'idée de créer un module dédié aux populations SI. Notre objectif n’est pas de les former aux bonnes pratiques de développement. Pour cela, il existe d’excellentes formations ad hoc. Il s'agit de les sensibiliser aux risques et aux enjeux de la sécurité des SI. Finalement, pourquoi accordons-nous autant d'intérêt à la sécurité ?

L’appropriation d’un problème est généralement la première étape indispensable : se sentir concerné, être personnellement impliqué dans son métier afin de comprendre l’importance du sujet.

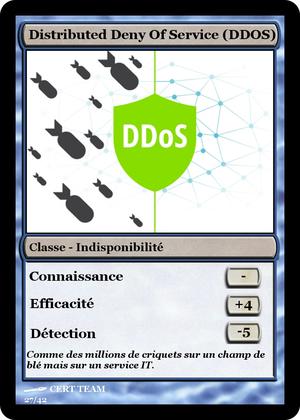

Nous avons donc compilé différentes attaques informatiques dont nous avions été victimes ces deux dernières années afin de construire une présentation rythmée d’une heure. Il s'agit d'attaques avérées sur des applications métiers, avec des impacts visibles, des causes identifiées (non patching, mot de passe faible, etc.) et des scénarios d’attaques variés (DDoS, defacing, PC zombie sur le réseau, fraude, phreaking…). De quoi trouver un écho évident dans leurs activités quotidiennes.

Il s'agit d'une « approche par les incidents » à opposer de « l’approche par les règles » exposée au chapitre précédent.

Le slogan « ça n’arrive pas qu’aux autres » combiné au fameux « de grands pouvoirs impliquent de grandes responsabilités » cher à Spiderman se révèle très efficace, surtout si la présentation est conduite avec humour et qu'elle est mise en scène. N’importe qui disposant d'un accès à privilèges (DevOps, Administrateur, DBA…) est alors à même de mesurer l’impact qu'a son activité sur toute la chaîne de sécurité.

La proximité des incidents avec leur expérience se prête bien aux questions/réponses.

À l'issue de cette présentation, les populations SI sont toutes ressorties avec un nouveau regard sur les questions de sécurité. Elles ont mesuré la nécessité d'adopter des mesures préventives au regard des attaques que nous subissons : « nous ne savions pas que vous faisiez tout cela ! » est régulièrement entendu.

C’est la première fois que nous communiquons en interne de façon aussi transparente sur les incidents de sécurité. D’habitude, nous étions très discrets sur la réalité des chiffres et des applications impactées. C’est donc un changement culturel important pour nous, mais qui permet de frapper les esprits. Beaucoup de gens découvrent cette réalité… et c’est bien l’effet attendu.

Cette présentation n’est qu'une première étape de sensibilisation à la sécurité. Ensuite, nous les incitons à s’inscrire à des formations plus ciblées ou à participer au CTF (Capture The Flag) que nous organisons en interne.

Cette courte sensibilisation, allégée de ses détails techniques, est également faite à des équipes de direction métier. Le succès est aussi toujours au rendez-vous.

3. Gamification, humour et questionnement

La deuxième idée est de sensibiliser notre public par le jeu ! Nous avons profité d’une « grande messe » réunissant toute la communauté SI pour lancer un nouveau jeu. Pour cette occasion, notre CERT disposait d'un stand équipé de cinq tables hautes.

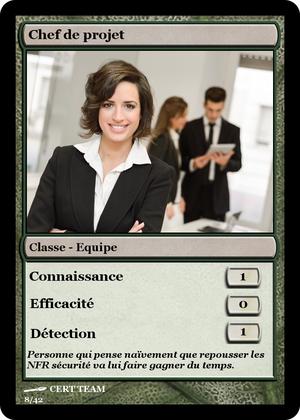

Les 6 personnages « bleus » défense

- Chef de projet

- Manager

- Architecte

- Analyste sécurité

- DevOps

- SOC : Security Operation Center

La gamification est un moyen très efficace pour attirer les visiteurs sur un stand et les sensibiliser tout en les impliquant activement. En général, ils repartent ravis et retiennent mieux les messages, même après un passage d’une dizaine de minutes seulement.

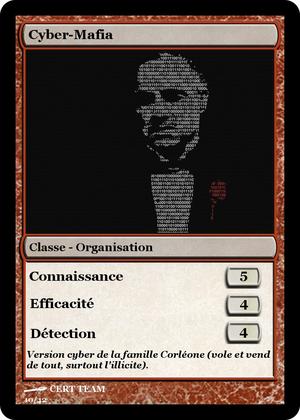

Nous avons choisi un jeu de 42 cartes (of course), où deux joueurs (incarnant respectivement une équipe de white hats et de black hats) vont s’affronter via un système de cartes offensives ou défensives (les cartes outils).

« Chef de projet : personne qui pense naïvement que repousser les NFR sécurité va lui faire gagner du temps »

Le principe est simple et ressemble à un jeu de bataille en trois manches. Vous l’avez compris, notre approche se veut pédagogue et ludique, basée surtout sur des textes humoristiques, sur le plaisir de jouer et le questionnement que suscite inévitablement chacune des cartes (notamment les caractéristiques et le type de défense/attaque).

Les joueurs découvrent les cartes une fois celles-ci en main. Ils demandent alors des explications sur un dispositif sécurité qu’ils ne connaissent pas ou discutent la pondération des caractéristiques proposées (« Sommes-nous vraiment victimes des cyber-mafias ? », « C’est quoi une XSS ? »).

Pour le design, nous nous sommes inspirés du jeu de cartes très connu de la population geek : Magic de l’éditeur Wizards of the Coast. Cela les plonge immédiatement dans un univers connu, version « cyber » d’un « donjons & dragons » (en référence aux plus anciens, car oui, nous avons encore quelques développeurs VMS !)

Chacune des cartes (personnages et outils) contient une image, un bref descriptif et trois valeurs permettant de mesurer sa puissance. Les valeurs sont positives ou négatives (de -5 à 5) :

- Connaissance : compétence sécurité du personnage (ex : +1 pour un script Kiddie, +5 pour un Cyber-Mafia) ;

- Efficacité : efficacité de l’attaque/défense (ex : injection SQL=+4 / Firewall=+3) ;

- Détection : furtivité de l’attaque ou capacité à détecter une attaque (ex : Zero day=+3 / Scan de port=-2).

Un joueur incarne l’équipe verte : la défense. Elle est composée de 6 personnages et 15 outils (défenses) (voir encadré).

Les 15 cartes bleues des moyens de défense

- Journée de sensibilisation

- Anti-Malware (*)

- IDS

- Protection e-mail (*)

- Solution de chiffrement (*)

- Firewall

- Proxy Internet (*)

- USB Ban

- WiFi clé WPA2

- Chiffrement

- Durcissement de l’ O.S.

- Scan de vulnérabilités

- Capture réseau

- Scan de ports

- Vulnérabilité non patchée

(*) le nom du logiciel était cité pour plus d’appropriation

L’autre joueur incarne l’équipe rouge, celle qui attaque. Elle est composée de 6 personnages et 15 outils (attaques) (voir encadrés).

Les 6 personnages rouges « attaquants »

- Script Kiddie

- Grey Hat

- Black Hat

- Cyber-Mafia

- Hacktiviste

- État

Une partie se déroule en trois manches. À chaque manche, chaque joueur tire 7 cartes au hasard de son paquet (personnage et outils mélangés). Il choisit un personnage et trois outils. On totalise le nombre de points. Le joueur qui a le score le plus élevé remporte la manche.

15 cartes bleues de moyens d’attaque

- USB sur le parking

- Deny of Service (DOS)

- DDOS

- Zero Day

- Cross-Site Scripting

- Mot de passe faible

- Injection SQL

- Vol de PC

- Mail piégé

- Vol de badge

- Appel téléphonique

- Site légitime compromis

- Bruteforce mot de passe

- WiFi clé WEP

- Buffer Overflow

Une partie ne dure que quelques minutes afin de faire tourner un maximum de joueurs sur le stand.

Le scoring a été conçu pour que bien souvent, les « gentils verts » perdent face à l’arsenal des « méchants rouges» (mais d’un autre côté, essayez de lutter contre un « État (5/5/5) » victime d’un « zéro day (-/5/3) » et exploitant des « Mot de passe faible (-/5/3) » !).

Cette asymétrie permet de renforcer notre message : la sécurité est un combat quotidien difficile et nous devons constamment nous adapter à l’état de la menace.

Cela permet aussi de mettre en perspective les bonnes pratiques maintes fois répétées « vous comprenez maintenant l’importance d’un mot de passe complexe ? »

4. Retours & perspectives

Ce jeu a été réalisé en une semaine avec un petit budget de 150 euros (impression de 5 jeux de cartes plastifiées). La logistique est rudimentaire : une table et quelques volontaires.

Il a permis de sensibiliser deux cents personnes en deux heures avec cinq « maîtres du jeu » qui expliquaient les règles et répondaient aux questions.

Le succès a été immédiat, le buzz s’est rapidement propagé au sein de la manifestation et nous avons reçu d’excellents retours sur l’originalité et le côté fun de notre approche.

C’est donc un excellent investissement, ludique et pédagogique. De nombreux participants nous ont réclamé une version sous la forme de goodies. Pour ce faire et diffuser plus largement ce jeu, nous allons nous assurer de n’utiliser que des images libres de droits.

Conclusion

Sensibiliser les populations SI aux enjeux de la sécurité informatique est primordial. Le succès vient autant d’un fond solide que d’une forme efficace et percutante. Nos deux actions ont été pensées ainsi afin de dépoussiérer le sujet et proposer une image plus fun et plus dynamique de la sécurité informatique. L’interactivité du jeu a permis aux participants de s’exprimer davantage (discussion à trois avec le maître du jeu) et d’avoir un aperçu concret des attaques/risques actuels.

La présentation des attaques réelles a permis de faire le lien entre une actualité chargée, mais lointaine (« Nous ne sommes pas Ashley Madison !) avec leur propre réalité au quotidien.

Tout cela de façon ludique, économique et dans la bonne humeur. Que demander d’autre ? :)

Remerciements

Je remercie Gautier et Rémi pour le design des cartes, Patrick pour l’aide apportée aux textes et Alexandra pour la coordination des tâches et l’impression du jeu.

Référence

[1] Retour sur investissement en sécurité des systèmes d’information : quelques clés pour argumenter, CLUSIF, octobre 2004.

Ajouter à une liste de lecture

Ajouter à une liste de lecture