Cet article décrit une opération dans laquelle des milliers de serveurs Linux ont été compromis par le vol d’informations d’authentification SSH. Les opérateurs utilisent cette infrastructure depuis au moins 2011 pour infecter des visiteurs de sites Internet, les rediriger vers des publicités ou encore envoyer des pourriels. Nous commencerons par décrire l’opération de façon globale pour ensuite nous focaliser sur le composant qui réalise le vol d’information SSH sur les serveurs, puis sur celui qui redirige les visiteurs de sites web.

1. Une opération de grande ampleur

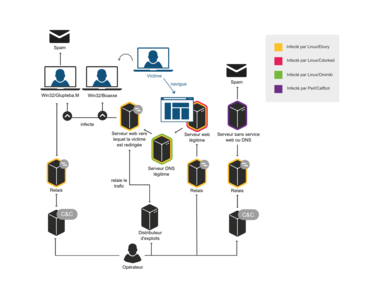

Pour aborder l’opération Windigo, partons de la représentation (simplifiée) de son infrastructure de la Figure 1.

Fig. 1 : Infrastructure de l’opération Windigo.

Suivons le chemin d’un utilisateur victime d'une redirection : depuis sa machine, il visite un site Internet légitime infecté par Linux/Cdorked, qui injecte alors dans la page web une redirection vers un autre nom de domaine, légitime lui aussi…

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première

Ajouter à une liste de lecture

Ajouter à une liste de lecture