Les claviers d'ordinateurs sont souvent utilisés pour transmettre des informations sensibles comme des mots de passe. Puisqu'ils sont constitués de composants électroniques, les claviers émettent inévitablement des ondes électromagnétiques. Ces émanations peuvent être compromettantes en révélant par exemple quelle touche a été frappée. Dans cet article, nous décrivons une nouvelle méthode pour détecter les éventuels signaux compromettants d'appareils électroniques. Nous avons appliqué cette méthode aux claviers d'ordinateurs filaires et sans fil et nous avons découvert quatre différentes techniques qui reposent sur quatre différents signaux compromettants, permettant de recouvrer partiellement ou complètement les touches frappées à distance. Tous les claviers testés (PS2, USB, sans fil, ordinateurs portables) sont vulnérables à au moins une des quatre techniques. La meilleure attaque permet de recouvrer plus de 95 % des frappes d'un clavier à plus de 20 mètres de distance. Nous en concluons que les claviers actuellement utilisés ne sont généralement pas suffisamment protégés contre ce type d'attaque.

1. Introduction

En 2006 à Cambridge (UK), la police fait état d'un nouveau type de cambriolage. Des voleurs armés d'appareils Bluetooth tentent de détecter d'éventuels téléphones portables ou ordinateurs laissés dans les voitures des parkings. Cela leur évite de fracturer inutilement les voitures. Le protocole Bluetooth est bien évidemment prévu pour fonctionner par onde radio. La communication peut être chiffrée et authentifiée, mais l'émission d'un signal électromagnétique caractéristique rend le système traçable. Ainsi, l'onde émise par un appareil Bluetooth peut alors devenir compromettante bien qu'elle ne transporte aucune information sensible. Cet exemple met en lumière les difficultés à déterminer si un signal est compromettant ou non. Une simple lampe allumée dans un appartement indique la présence de personne(s) avec une certaine probabilité. S'agit-il de signaux compromettants ?

1.1 Historique

À la fin du 19ème siècle, l'utilisation massive du téléphone a entraîné la mise en place d'un réseau câblé dense. Dans un premier temps, ces câbles n'étaient pas torsadés. Ainsi, lorsque deux câbles proches étaient utilisés en même temps, un couplage par induction pouvait transférer les signaux d'un fil à l'autre. De cette manière, les interlocuteurs entendaient, bien malgré eux, la conversation d'autres pairs.

1.1.1 Première Guerre mondiale

La première exploitation militaire d'émanations électromagnétiques concerne également la téléphonie. Durant la première Guerre mondiale, les soldats allemands et français utilisaient un système de communication téléphonique basé sur un seul fil pour recevoir les ordres depuis le quartier général jusqu'aux tranchées les plus exposées, l'objectif étant de réduire la masse transportée par l'officier de communication. Le fil conducteur de retour était simplement une longue tige de métal, plantée profondément dans le sol. Lorsque les tranchées allemandes et françaises se trouvaient suffisamment proches et lorsque l'humidité du sol était adéquate, une boucle de masse partagée se formait entre les piques métalliques allemandes et françaises. En pratique, ce dispositif permit aux allemands d'écouter les conversations françaises. Les français puis les Anglais ne tardèrent pas à découvrir également ce type de signaux compromettants. Rapidement, tous développèrent des postes d'écoute avancés ainsi que des contre-mesures : les consignes furent de planter simplement la pique de terre à plusieurs centaines de mètres en arrière du front.

1.1.2 Bell 131-B2

Le premier exemple d'exploitation automatisée d'ondes électromagnétiques compromettantes concerne le périphérique de chiffrement Bell 131-B2. Cet appareil était utilisé par les Américains durant la seconde Guerre mondiale pour fournir un chiffrement par flot aux téléscripteurs de l'armée Sigaba 134C. En 1943, un ingénieur des laboratoires Bell découvrit par hasard que lorsque cette machine à chiffrer passait d'un état interne à un autre, un pic apparaissait sur l'écran d'un oscilloscope distant de plusieurs mètres et non relié au système. Il en fit part à ses supérieurs qui lui demandèrent une preuve concrète du risque lié à ce signal compromettant. Plusieurs ingénieurs de la société Bell décidèrent d'enregistrer le signal émis par un Bell 131-B2 utilisé par le centre de cryptologie voisin, situé en face de la rue et distant de plusieurs dizaines de mètres. Pendant une heure, les ingénieurs capturèrent le signal émis par le périphérique de chiffrement, puis, après moins de quatre heures d'analyse, ils purent recouvrer 75% du texte clair [TEMPEST07].

Cette anecdote a sûrement motivé l'élaboration du standard TEMPEST. Ce standard est encore utilisé dans sa version actuelle pour définir le rayonnement électromagnétique (entre autres) acceptable pour un appareil certifié TEMPEST. Les valeurs limites ainsi que la procédure de mesure sont toujours classifiées. Toutefois, certains appareils de mesure comme le R-1250 ou le R-1550A de Dynamic Sciences, se targuent d'être compatibles avec les seuils demandés par cette norme.

1.1.3 Projet Mogul

Les ondes électromagnétiques ne représentent pas le seul type d'émanations compromettantes. Les émissions acoustiques peuvent être étonnamment efficaces.

Le projet MOGUL a été conçu par Maurice Ewing de l'Université de Columbia à New York. Ce projet s'appuie sur une autre recherche effectuée durant la deuxième Guerre mondiale. Lorsqu'un pilote américain était abattu au-dessus de l'océan Pacifique, il ne devait en aucun cas utiliser sa radio pour émettre un message de détresse. L'ennemi aurait vite fait de le localiser à l'aide de radiogionomètres. Il avait pour consigne de jeter à la mer une sphère métallique d'une quinzaine de centimètres. Il s'agissait d'une sphère creuse, ne contenant aucun système électrique ou mécanique. Après plusieurs heures, les secours arrivaient et récupéraient le pilote.

Cette sphère, appelée bombe SOFAR (SOund Fixing And Ranging channel) reposait sur une recherche de Maurice Ewing concernant la vitesse de propagation du son dans l'eau. En effet, cette vitesse dépend de la pression ainsi que de la température de l'eau. À environ 1 km de profondeur, la vitesse du son est donc minimale. Ainsi, un canal sonore se forme dans lequel le son se propage horizontalement par réfraction sans atteindre le fond de l'océan, ni la surface. De cette manière, l'énergie étant relativement bien conservée, les propagations peuvent aller de l'Australie jusqu'à la côte ouest des États-Unis. Ainsi, le diamètre et l'épaisseur de la sphère étaient élaborés pour imploser à une profondeur de 1 km et créer une onde de choc dans ce canal sonore. Plusieurs hydrophones placés dans l'océan permettaient par la suite de localiser la position de l'implosion par triangulation [SOFAR07].

Maurice Ewing remarqua qu'un phénomène équivalent existait dans l'atmosphère. Le projet top secret Mogul [Muller06] était donc de placer à haute altitude une série de microphones suspendus par des ballons. L'objectif étant de détecter l'explosion d'une éventuelle bombe atomique russe. Le projet fut mis en place en 1947, puis arrêté en 1949 après la première explosion nucléaire russe. Il s'agit donc d'une exploitation des émanations acoustiques d'une explosion nucléaire, afin de la détecter, puis de la localiser par triangulation en utilisant plusieurs microphones. Un rapport de l'armée américaine, rendu public en 1995, détermine l'origine des débris potentiels d'une soucoupe volante, découverts à Roswell le 7 juillet 1947. Il ne s'agissait que de la structure porteuse d'un microphone géant du projet Mogul suspendu à plusieurs ballons. Par ailleurs, les ballons météorologiques doivent beaucoup au projet Mogul. Après 1949, les États-Unis utilisèrent des capteurs sismiques pour détecter les explosions nucléaires. Cette méthode s'est avérée bien plus efficace.

1.1.4 Japon

En 1962, un officier de l'armée américaine assigné à inspecter les environs d'un petit centre de cryptologie au Japon, découvrit de l'autre coté de la rue, plusieurs antennes sur le toit d'un hôpital contrôlé par le gouvernement japonais. Toutes ces antennes étaient dirigées sur l'émetteur principal de Tokyo, sauf une antenne qui ciblait le centre de cryptologie. Il s'agit de la première attaque utilisant des signaux compromettants dirigée sur les États-Unis.

1.1.5 Ambassade américaine à Moscou

En 1964, les services secrets américains découvrirent plus de 40 microphones dissimulés dans l'ambassade américaine à Moscou. Ils trouvèrent également de larges grilles de métal encastrées dans le plafond des salles accueillants les machines à chiffrer. Reliées à des fils accessibles depuis l'extérieur de l'ambassade, ces grilles étaient utilisées comme antennes pour détecter d'éventuels signaux électromagnétiques compromettants.

1.1.6 Ambassade française à Londres

Un autre exemple relatif à l'utilisation d'ondes électromagnétiques fut donné par Peter Wright, dans son livre SpyCatcher [Write87]. Ancien agent du MI5, Peter Wright y décrit les diverses opérations qu'il a effectué durant les années 60 pour le gouvernement anglais. Il y détaille en particulier une attaque perpétrée sur l'ambassade française à Londres. Confronté à la résistance du chiffre français, le gouvernement anglais n'était pas en mesure de décrypter les communications entre l'ambassade française et Paris. Les ingénieurs du MI5 et du GCHQ cherchèrent alors à exploiter d'éventuels rayonnements compromettants. En se connectant directement sur le câble de communication, ils constatèrent qu'en plus du signal chiffré, un autre signal plus faible encodait également le texte clair. Celui-ci était vraisemblablement généré par le téléscripteur recevant le signal en clair proche de la machine à chiffrer. Notons que ce périphérique était placé dans une autre salle pour éviter ce genre de pollution de signal. Toutefois, une émanation électromagnétique compromettante passait d'une chambre à l'autre. Le MI5 fut alors en mesure de raccorder directement ce signal à un téléscripteur et put de cette manière automatiser la procédure. Pendant près de trois ans, de 1960 à 1962 le MI5 et le GCHQ ont pu lire toutes les transmissions qui passaient par l'ambassade de France, ce qui leur permis de connaître le moindre mouvement des Français pendant la tentative infructueuse au Marché commun. Les Affaires étrangères anglaises réceptionnaient ainsi la copie conforme des télex envoyés par le Général de Gaulle. Cette mission portait le nom de code Opération Stockade.

1.1.7 Guerre du Vietnam

La guerre du Vietnam est sans aucun doute le premier conflit où l'écoute et l'analyse d'émanations compromettantes furent massivement utilisées. La route de Hô Chi Minh qui relie le nord et le sud du Vietnam en passant par le Laos et le Cambodge fut surveillée en utilisant toute une série de nouvelles technologies pour l'époque. Sous le nom de « Igloo White » [IglooW09, Mark95], les Américains développèrent la première guerre électronique à l'aide de senseurs, aussi bien acoustiques que sismiques, pour détecter la présence de soldats ou de véhicules jusqu'a 1 km. Ces senseurs, largués depuis des hélicoptères, se plantaient dans le sol et renvoyaient des informations sur différentes fréquences radio. Ils étaient capables de fonctionner pendant plus d'un mois. En 1972, un senseur d'un autre type, appelé le Corbeau noir ou plus simplement EDET III fut utilisé pour détecter certaines émanations électromagnétiques compromettantes. Les soldats américains remarquèrent que lorsqu'un camion russe, utilisé par l'armée nord vietnamienne était mis en marche, son démarreur électrique émettait un rayonnement très puissant détectable jusqu'à 16 kilomètres de distance. Ce senseur, planté dans le sol ou monté sur un avion Hercule C-130 pouvait alors facilement localiser le démarrage d'un camion ennemi, puis envoyer un missile sur cette position. Ce type d'attaque fut rapidement connue des nord vietnamiens, à travers des publications scientifiques de l'armée américaine. Les camions russes furent alors blindés au niveau du démarreur électrique, pour éviter ce type d'émanation électromagnétique compromettante.

1.2 Recherche académique

Au niveau des recherches académiques, l'analyse de signaux compromettants a commencé il y a environ 30 ans. Deux types de rayonnements sont analysés : les émanations proches et les émanations lointaines.

Les émanations proches sont analysées à l'aide de sondes généralement magnétiques, placées au-dessus des microprocesseurs cryptographiques ou des cartes à puce. L'objectif est généralement de découvrir une clef secrète utilisée par un algorithme.

Les émanations lointaines s'illustrent par l'analyse des signaux compromettants captés à partir d'une plus grande distance. On peut citer l'expérience de Win Van Eck, qui démontra en 1985 lors d'une émission télévisée comment lire le contenu affiché sur un écran cathodique à plusieurs dizaines de mètres. Markus Kuhn améliora cette attaque et fut capable de lire le contenu d'écrans LCD utilisant une connectique VGA ou DVI [Kuhn03].

D'autres travaux récents nous donnent des preuves indiscutables de la dangerosité de ces émanations compromettantes, comme le bruit d'une touche frappée sur un clavier [AsonovA04], le rayonnement d'une ligne RS-232 [Smulders90], le son émis par un processeur durant le calcul d'un algorithme de chiffrement révélant une clef secrète [TromerS06], l'analyse des rayonnements électromagnétiques des cartes accélératrices de chiffrement [GandolfiMO01] ou des FPGA [MulderBPV07]. Cette liste est bien évidemment non exhaustive.

Cet historique met en lumière le rôle du hasard dans la découverte de ces rayonnements compromettants, en particulier les émanations électromagnétiques. En effet, contrairement aux émanations compromettantes acoustiques ou visuelles, l'homme n'est pas naturellement équipé pour les détecter.

2. Acquisition de signaux compromettants

Nous passons maintenant en revue les méthodes actuellement utilisées pour découvrir ces rayonnements électromagnétiques compromettants. Nous proposons également une méthode améliorée, qui sera appliquée à un cas particulier, l'analyse des signaux compromettants électromagnétiques des claviers filaires et sans fil.

De nos jours, tout appareil électronique doit subir une série de tests afin de garantir que celui-ci n'interfère pas avec les appareils électroniques environnants. Définies par la Commision électrotechnique internationale, ces normes établissent les limites aux perturbations électromagnétiques tolérables dans un réseau électrique. Ainsi, chaque appareil électrique se doit d'être testé au niveau de sa compatibilité électromagnétique.

2.1 Types de rayonnement

On caractérise généralement deux types de perturbations. Le couplage par conduction et le couplage par rayonnement. Ce dernier se décompose en deux modes de propagation.

2.1.1 Mode différentiel

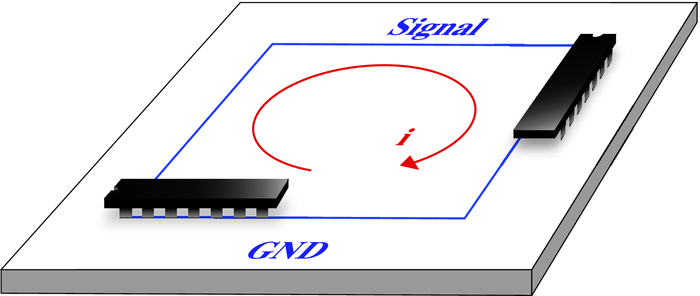

La propagation en mode différentiel se caractérise par la circulation du courant dans les boucles formées par les conducteurs du circuit (voir Figure 1). Ces boucles réagissent comme de petites antennes circulaires et rayonnent inévitablement. Il est relativement facile de se débarrasser des rayonnements en mode différentiel en blindant le système ou on réduisant la taille des boucles.

Figure 1 : Une boucle formée par un circuit peut se comporter comme une antenne circulaire et émettre un rayonnement en mode différentiel.

2.1.2 Mode commun

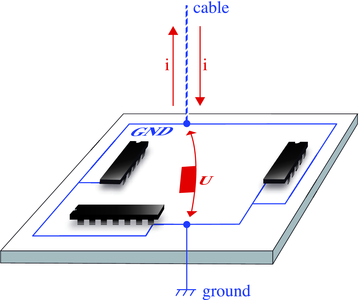

Le rayonnement en mode commun est le résultat d'une chute de tension non désirée dans le circuit. Ces chutes de tension apparaissent généralement dans le circuit de masse, par exemple lorsqu'un transistor ouvre ou ferme un circuit. Si des câbles externes sont reliés au système, ceux-ci peuvent se comporter comme des antennes excitées par ces chutes de tension (voir Figure 2). Les rayonnements en mode commun sont difficiles à prévoir et sont généralement détectés de manière empirique lors des tests de compatibilité électromagnétique.

Figure 2 : Exemple de rayonnement en mode commun. La chute de tension excite le câble de connexion qui se comporte comme une antenne (dipôle).

La détection de signaux compromettants n'est qu'un sous-ensemble du domaine de la compatibilité électromagnétique. Du point de vue d'un attaquant, on peut définir deux types d'émanations compromettantes en fonction de leur origine.

2.1.3 Émanations directes

Les appareil électroniques numériques encodent généralement les données à l'aide d'états logiques. Le passage entre ces états se caractérise par un flanc montant ou descendant. Cette brusque transition génère inévitablement une onde électromagnétique à une fréquence maximale déterminée par la durée de la transition de flanc. Ce rayonnement est directement lié à l'état du signal transportant les données, c'est pourquoi il est appelé rayonnement direct.

2.1.4 Émanations indirectes

Les émanations électromagnétiques peuvent interagir à l'intérieur d'un circuit électronique. En particulier, certains composants induisent et modifient ces radiations. Ces émanations non désirées peuvent se manifester sous la forme de modulations ou inter-modulations (phase, amplitude ou fréquence) ou de porteuses, par exemple générées par un signal d'horloge ainsi que ses harmoniques. De plus, un couplage non linéaire entre des signaux ou la pollution de la masse à travers l'alimentation électrique peuvent générer ces rayonnements. Ces émanations indirectes sont si difficiles à prévoir, qu'elles sont généralement découvertes lors des tests de compatibilité électromagnétiques tels que FCC, CISPR, MIL-STD-461 ou encore TEMPEST/NACSIM-5000.

2.2 Techniques d'acquisition

Le type de rayonnement compromettant étant désormais mieux caractérisé, on peut se demander comment détecter ces signaux. La première approche est de s'intéresser aux normes existantes. En effet, celles-ci sont déjà définies pour détecter certains signaux compromettants. Deux techniques sont généralement utilisées pour détecter les émanations électromagnétiques compromettantes.

2.2.1 Techniques standards

La première méthode repose sur l'utilisation d'un analyseur de spectre, pour détecter essentiellement les signaux de fréquence et d'amplitude constantes comme les porteuses. Cette solution n'est pas optimale, puisque les signaux compromettants sont souvent courts et composés de pics.

Une autre méthode consiste à utiliser un récepteur à large bande. Le processus de détection de signaux compromettants se décompose en deux parties. La première consiste à scanner le spectre fréquentiel, à la recherche d'un rayonnement. Pour ce faire, le récepteur ramène le signal dans une bande de base qui est ensuite analysée. Cette bande de base caractérise la bande passante du récepteur. La deuxième étape correspond au choix éventuel de la démodulation (amplitude, fréquence, phase, etc.). En effet, certains rayonnements contiennent une information compromettante sous la forme d'une modulation. C'est le cas des attaques sur écran de Markus Kuhn [Kuhn03] par exemple. En pratique, des récepteurs à large bande comme le R-1250 ou le R-1550A de Dynamic Sciences sont optimaux, car ils respectent les normes secrètes TEMPEST et fournissent donc une sensibilité accrue aux signaux faibles. D'autres solutions moins coûteuses, comme le récepteur à large bande USRP (Universal Software Radio Peripheral) combiné au projet GNU Radio [GNURADIO] est capable de scanner des fréquences jusqu'à 3 GHz. L'avantage de cette solution est qu'une partie du traitement du signal s'effectue en software. De cette manière, les processus de filtrage ou de décodage peuvent rapidement être modifiés. Malheureusement, la bande passante et la sensibilité du convertisseur analogique-numérique sont plus petites.

2.2.2 Nouvelle technique

Certains signaux compromettants, directs ou indirects peuvent ne pas être détectés par les deux méthodes décrites ci-dessous. En effet, si un signal est composé de pics irréguliers ou d'une porteuse pendant un très court instant, il ne sera vraisemblablement pas détecté par un analyseur de spectre. De plus, le processus de balayage de fréquence nécessaire lorsqu'on utilise un récepteur à large bande prend un temps non négligeable. En outre, l'utilisation d'une bande de base ainsi que le processus de démodulation peuvent cacher certains signaux.

Nous proposons d'utiliser une méthode plus directe, sans modifier le signal par démodulation, ni en ramenant le signal dans une bande de base. Premièrement, nous capturons le signal directement à la sortie de l'antenne, de manière à ne pas être limité par une bande passante. Ensuite, nous calculons la transformée de Fourier de ce signal en fonction d'une fenêtre temporelle réduite (transformée de Fourier locale). Ainsi, on obtient une visualisation du signal en trois dimensions en fonction de la fréquence, du temps et de l'énergie.

Les convertisseurs analogique-numérique actuels permettent d'obtenir un taux d'échantillonnage de l'ordre du GS/s (Giga échantillon par seconde). Ainsi, une fois le signal converti en données numériques, des bibliothèques de traitement du signal, notamment GNU Radio peuvent être utilisés pour instantanément révéler d'éventuelles émanations compromettantes. Contrairement aux solutions précédentes, la transformée de Fourier locale va afficher tous les signaux dans une bande de fréquence déterminée par la moitié du taux d'échantillonnage, selon le théorème de Nyquist, qu'ils soient composés de pics ou de porteuses.

Malheureusement, il n'est pas possible de transférer cette masse de donnée directement sur un ordinateur. Le taux de données est trop élevé pour des protocoles comme USB 2.0, IEEE 1394, Gigabit Ethernet, Serial Ata, etc. Cependant, avec un algorithme de déclenchement de capture (trigger) spécifique, il est possible de n'échantillonner qu'une petite partie du signal et de stocker les données dans une mémoire à écriture rapide. Ensuite, ces données sont transférées sur un ordinateur et analysées à l'aide de bibliothèques de traitement du signal. Notons qu'aucune démodulation et aucun traitement n'est effectué sur le signal capturé. Il s'agit d'émanations brutes, limitées seulement par les caractéristiques de l'antenne.

L'avantage de cette méthode est que le cerveau humain est naturellement doué pour détecter visuellement des séquences. Ainsi, grâce à une seule capture représentée sous la forme d'une transformée de Fourier locale, il est possible de mettre en lumière un nombre important de signaux compromettants.

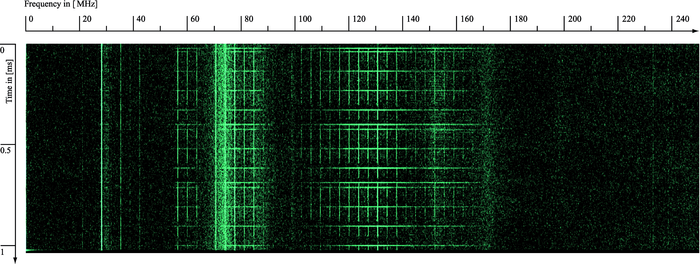

3. Découverte de signaux compromettants

Pour découvrir les émanations électromagnétiques compromettantes rayonnées par les claviers, nous avons premièrement disposé un clavier de type PS/2 sur une table en bois, à une hauteur de 1 mètre, dans une chambre semi-anéchoïque de 7 x 7 mètres. L'antenne fut disposée à 5 mètres du clavier. Il s'agit d'une antenne biconique typiquement utilisée lors de tests de compatibilité électromagnétique (50 Ohms, VHA 9103 Dipol Balun). Comme convertisseur analogique-numérique, nous avons utilisé un oscilloscope Textronix TDS5104. En effet, ce modèle permet de capturer un signal à 5 GS/s, soit une bande passante de 2.5 GHz. Muni d'une mémoire de 1 Mpoints, cet oscilloscope permet également de définir un modèle complexe de déclenchement de mesure (trigger). De plus, il possède une interface IEEE 488 General Purpose Interface Bus (GPIB) qui permet d'extraire le contenu de la mémoire sur un ordinateur. Nous avons développé une application sous GNU/Linux pour récupérer ce signal, puis nous avons calculé la transformée de Fourier locale de ce signal. La figure 3 nous donne un résultat graphique en fonction de la fréquence, du temps et de l'amplitude du signal. À partir de cette image, il est possible d'extraire 4 différent signaux compromettants, permettant de recouvrer partiellement ou complètement la valeur de la touche frappée.

Figure 3 : Transformée de Fourier locale, calculée sur le signal brut capturé depuis une antenne biconique à 5 mètres d'un clavier PS/2 dans une chambre semi-anéchoïque.

Dans la deuxième partie de cet article, nous allons découvrir comment identifier et surtout exploiter ces quatre signaux compromettants sur des claviers de type PS/2, USB, sans-fil ou encore intégré à un ordinateur portable. Nous verrons que ces émanations sont aussi bien directes qu'indirectes. Nous verrons également comment ces émanations électromagnétiques peuvent être exploitées dans quatre environnements différents. D'une chambre semi-anéchoique à des locations en condition réelle telles qu'un appartement au cinquième étage d'un immeuble alors que l'antenne se trouve dans la cave. Nous verrons que la meilleure attaque permet de recouvrer plus de 95% du texte frappé sur un clavier d'ordinateur distant de plus de 20 mètres.

Références

[TEMPEST07] National Security Agency, « TEMPEST: A Signal Problem », 2007, http://www.nsa.gov/public_info/_files/cryptologic_spectrum/tempest.pdf

[SOFAR07] Historic Naval Ships Association, SOFAR, « Harbor Defense and other Sonar Systems », 2007, http://hnsa.org/doc/sonar/chap16.htm

[Muller06] MULLER (Richard A.), « Physics for Future Presidents - C10 », University of Berkeley, 2006. http://video.google.com/videoplay?docid=-2334857802602777622

[Write87] WRIGHT (Peter), Spycatcher - The Candid Autobiography of a Senior Intelligence Officer, William Heinemann Australia, ISBN 0-7923-7978-0, 1987.

[IglooW09] Wikipedia, the free encyclopedia, « Operation Igloo White », juin 2009, http://en.wikipedia.org/wiki/Operation_Igloo_White

[Mark95] MARK (Eduar), Aerial Interdiction: Air Power and the Land Battle in Three American Wars, DIANE Publishing, ISBN 0788119664, 9780788119668, 1995

[Kuhn03] KUHN (Markus G.), « Compromising Emanations: Eavesdropping Risks of Computer Displays », Technical Report UCAM-CL-TR-577, University of Cambridge, Computer Laboratory, 2003, http://www.cl.cam.ac.uk/TechReports/UCAM-CL-TR-577.pdf

[AsonovA04] ASONOV (Dimitri) et AGRAWAL (Rakesh), « Keyobard Acoustic Emanations, IEEE Symposium on Security and Privacy », IEEE Computer Society, 2004, p. 3-11.

[Smulder90] SMULDERS (Peter), « The Threat of Information Theft by Reception of Electromagnetic Radiation from RS-232 Cables », Computers and Security, 1990, p. 53-58.

[TromerS06] SHAMIR (Adi) et TROMER (Eran), « Acoustic Cryptanalysis – On Nosy People and Noisy Machines », 2006, http://people.csail.mit.edu/tromer/acoustic/

[GandolfiMO01] GANDOLFI (Karine), MOURTEL (Christophe) et OLIVIER (Francis), « Electromagnetic Analysis: Concrete Results, Cryptographic Hardware and Embedded Systems », Lecture Notes in Computer Sciences, Springer, CHES 2001, p. 251-261.

[MulderBPV07] MULDER (Elke de) et BERNAORS (Siddika) et PRENEEL (Bart) et VERBAUWHEDE (Ingrid), « Differential Power and Electromagnetic Attacks on a FPGA implementation of Elliptic Curve Cryptosystems », Computer & Electrical Engineering 33, 2007, p. 367-382.

[GNURADIO] The GNU Software Radio, http://www.gnuradio.org