Jusqu'ici, les exemples présentés concernaient l'accès à des ressources appartenant au même royaume Kerberos que l'utilisateur. Or, ceci n'est pas toujours le cas dans la réalité, lorsqu'il existe plusieurs royaumes Kerberos différents au sein d'une même entité. Cette situation peut être volontaire, les différents royaumes jouant une fonction de cloisonnement, ou non, typiquement lorsqu'un domaine Active Directory est mis en place pour gérer un parc de machines Windows et qu'il vient avec son propre royaume Kerberos.

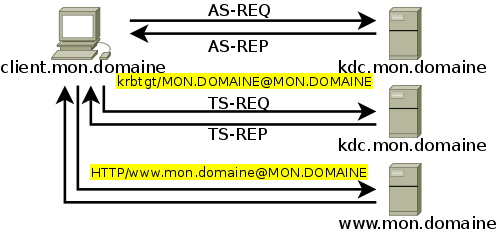

Comme vu précédemment, le principe de base de l'authentification Kerberos consiste à présenter un ticket d'accès à une ressource. Ce ticket s'obtient auprès du KDC du royaume Kerberos auquel appartient cette ressource, à condition de pouvoir s'y authentifier. Le mécanisme de SSO consiste à s'authentifier une fois auprès du service d'authentification (AS) via un secret partagé entre l'utilisateur et le KDC, le mot de passe, lors du dialogue AS-REQ/AS-REP, puis à s'authentifier ensuite autant de fois que nécessaire auprès du service de tickets (TS) via le ticket récupéré à l'étape précédente, lors du dialogue AS-REQ/AS-REP (figure 1).

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première

Ajouter à une liste de lecture

Ajouter à une liste de lecture