Encore insouciant de la crise qui allait frapper le monde fin 2019, un hackathon de 24h a eu lieu à l’université d’Oulu [1] en Finlande afin d’anticiper les attaques sur les futures installations 5G de manière pratique. Nous verrons dans cet article comment il a été possible d’avoir la main sur la quasi-totalité d’un réseau 5G privé comme celui du campus d’Oulu à partir d’une carte USIM et d’un téléphone 5G. Puis, nous verrons d’autres perspectives en termes de tests d’intrusion avec les outils publics actuels.

1. Introduction

1.1 Les réseaux mobiles

1.1.1 De 2.5G jusqu’à 4G

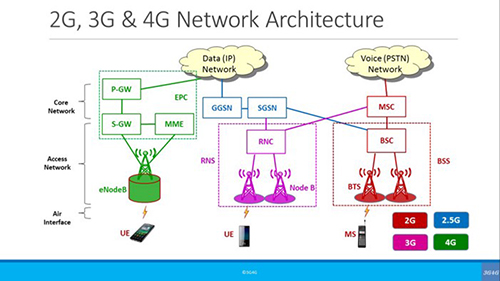

La figure 1 illustre une architecture simplifiée pour chacune des architectures de 2G à 4G [2].

Depuis la 2.5G à la 3G, deux composants permettant l’échange de données par routage de paquets ont été introduits :

- SGSN (Serving GPRS Support Node) ;

- GGSN (Gateway GPRS Support Node).

Le GGSN est un routeur entre le réseau mobile et les réseaux externes. Celui-ci communique en IP vers l’interne et utilise le…

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première

Ajouter à une liste de lecture

Ajouter à une liste de lecture