Au fil des années, les systèmes contribuant à la sécurité se multiplient et se complexifient : IDS/IPS, systèmes de supervision, d'agrégations et corrélations de logs… Les entreprises ont tendance à oublier que l'humain est à la base de l'entreprise, à la fois le principal potentiel problème de sécurité ainsi que sa meilleure solution.

Piqûre de rappel : l'objectif d’une attaque de type social engineering est de mettre la main sur des biens/actifs et/ou des informations d’une entité. Pour ce faire, l’attaquant interagit avec ses membres via un ou plusieurs canaux de communications (téléphone, e-mail, fax, messagerie instantanée, face à face) pour qu’au final, par un habile jeu d’influences, il obtienne de la part du membre manipulé ce qu’il souhaite.

Le facteur humain reste constamment l’élément le plus faible de la chaîne de sécurité, nous sommes parfois imprévisibles, irrationnels et surtout tous différents au niveau du vécu, des connaissances et des compétences.

Cet article va parler de résultats d'études en psychologie sociale, en particulier ceux qui constituent des leviers de manipulations efficaces. Il n'a pas pour but d'être exhaustif et simplifie grossièrement les notions psychologiques évoquées, il explique juste le processus de prise de décision du cerveau et fournit une classification de quelques contextes dans lesquels celui-ci peut être amené à aboutir à des conclusions illogiques. Libre à chacun d'enrichir cette liste pour ensuite concocter ses propres scenarii de social engineering en assemblant chaque « primitive de manipulation » harmonieusement.

1. Manipulation : tous concernés, tous vulnérables

1.1 Un terreau fertile

Nous sommes tous prédisposés à être manipulés. À vrai dire, on nous éduque dès le plus jeune âge à être manipulable. Cela commence par nos parents qui développent des techniques pour nous faire faire ce qu'ils souhaitent, pour « notre bien ». Viennent ensuite nos professeurs. Dans ces deux cas, je l’espère pour vous, il s'agit de manipulateurs bienveillants qui utilisent ce genre de techniques la plupart du temps de manière inconsciente. Cet apprentissage de la manipulabilité continue ensuite par l'acquisition des normes sociales qui ont pour but de vous intégrer à la société. En effet, il a été démontré que la collaboration est la meilleure stratégie pour survivre et que pour les grands groupes d'individus le moyen le plus pratique de collaborer rapidement était de codifier ces relations sociales. Ajoutons ensuite l'héritage culturel et religieux et nous constatons que notre comportement est hautement prédictible.

Outre cet apprentissage de la manipulabilité, la psychologie sociale a montré que lors d'une prise de décision, nous utilisons des raccourcis mentaux [1] qui déforment notre évaluation des situations. Cette déformation peut avoir pour conséquences des prises de décisions biaisées. Ainsi, nous avons tendance à :

- surestimer nos capacités et nos connaissances ;

- penser que les catastrophes n'arrivent qu'aux autres ;

- croire que l'on a de l'influence sur tout (illusion de contrôle) ;

- sous-estimer la probabilité que quelqu'un nous mente, et surestimer sa capacité à détecter le mensonge ;

- etc.

Vous noterez enfin que les déformations décrites ci-dessus sont totalement indépendantes de la catégorie socioprofessionnelle, du niveau d'éducation, de l'origine, de la culture... et sont universelles à l'humanité entière.

1.2 Risque d'une menace basée sur une manipulation humaine

La surface d'attaque caractérise tous les points vulnérables qu'un système entretient avec l'extérieur et qui constituent des points d'entrée vers son système interne. Tous les humains entretiennent des contacts avec l'extérieur que ce soit dans le cadre de leurs « vies dans le système » (contacts clients/prestataires/collaborateurs, repas du midi à l'extérieur, rapports avec les voisins...) ou tout simplement dans le cadre de leurs vies personnelles. De plus, comme il l'a été expliqué dans la partie précédente, nous portons tous en nous cette vulnérabilité qui nous expose à une manipulation. La surface d'attaque pour une menace basée sur une manipulation humaine est donc énorme.

En termes de mise en œuvre, manipuler quelqu'un peut se faire avec un investissement très faible. Il suffit juste de disposer des moyens de communiquer avec sa cible et pouvoir exécuter nos moyens d'influences. Autrement dit, manipuler quelqu'un est à la portée de tous.

Ces deux points font que le risque de manipulation humaine est hautement vraisemblable.

Pour ce qui est de l'impact, chaque personne potentiellement manipulable possède des informations et une marge de manœuvre sur le système cible de par ses connaissances, sa fonction et ses responsabilités. L'impact d'une telle menace est donc plus ou moins variable en fonction de la personne manipulée. Et comme nous sommes tous vulnérables aux manipulations, l’impact d’une telle menace est donc potentiellement énorme.

2. Mise en œuvre

2.1 Étude du processus de prise de décision

2.1.1 Système 1 / Système 2 : les deux vitesses de la pensée

Notre cerveau comprend deux systèmes de pensées qui se partagent notre esprit, et qui régissent notre façon de penser et de prendre des décisions [2].Il y a tout d'abord le Système 1, rapide, instinctif, intuitif et émotionnel. Il fonctionne automatiquement sans aucune sensation de contrôle délibéré. Celui-ci traite l’information de manière stéréotypée, mais réclame le moins d’énergie. Il y a ensuite le Système 2 plus lent et réfléchi qui demande un effort conscient de concentration et d’attention. Si cet effort s’arrête, le raisonnement s’arrête. Il est utilisé pour toutes les activités mentalement contraignantes et traite l’information de manière logique et méthodique, le revers de la médaille est qu'il s’épuise rapidement, car gourmand en énergie.

| Système 1 | Système 2 |

| Rapide | Lent |

| Stéréotypé | Logique |

| Inconscient | Conscient |

| Pas d'effort | Effort requis |

Fig. 1 : Tableau comparatif des deux systèmes.

Enigme

Une batte de baseball et une balle coûtent 1,10€.

La batte coûte un euro de plus que la balle.

Combien coûte la balle ?

Pour des raisons d'efficience, nous nous basons le plus souvent sur le Système 1 pour prendre une décision. Si ce dernier fournit une réponse qui parait cohérente avec notre vision du monde, le Système 2 se contente alors de la confirmer rapidement et ne rentre pas dans un examen méticuleux et objectif de la situation. Il arrive même que le Système 2 ne soit pas du tout mobilisé, quand la situation parait évidente ou non importante. En lisant l’énigme, vous avez certainement dû aussitôt penser que la balle coûtait 0.10€ et non pas 0,05€, un cas typique où votre Système 2 s’est contenté de valider une conclusion du Système 1 sans examen rigoureux.

2.1.2 Manipulation - Mode opératoire

Reprenons tout ce que l’on sait sur les deux Systèmes et mettons-nous dans la peau d’un manipulateur :

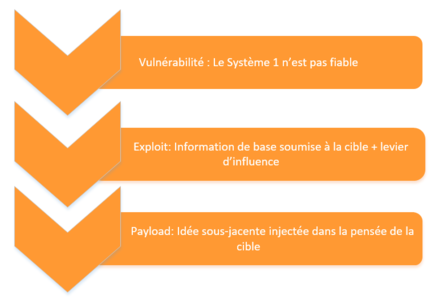

Le Système 1 est non fiable, ce qui en fait un bon point d’entrée pour injecter des idées dans l’esprit de la cible par des leviers d’influences. Le Système 2 peut quant à lui constituer une menace s’il est utilisé sérieusement par la cible, utilisé superficiellement, il la conforte dans une décision potentiellement influencée. Pour manipuler quelqu’un, nous avons donc un mode opératoire tout trouvé :

- Injecter des idées dans la pensée de la cible en lui fournissant des informations qu’elle va traiter avec son Système 1. Ce faisant, elle arrivera à une conclusion rapide que l’on aura fabriquée.

Fig. 2 : Injection d'idées

- Minimiser l’impact du Système 2 dans la prise de décision, puis neutraliser autant que possible les éléments du Système 2 qui agissent contre nous et promouvoir tous ceux qui vont dans notre sens. Le Système 2 se contentera alors de valider les conclusions du Système 1.

2.2 Leviers d’influences

2.2.1 Quelques principes de psychologies utilisables

2.2.1.1 L’association

Le cerveau ne stocke pas l’information de manière unitaire et linéaire. Dès qu’une nouvelle information qu’il doit stocker arrive, il l’associe à de l’information déjà existante ou à d’autres informations qu’il possède sur le moment. Ainsi un objet, un comportement, un environnement, etc., peuvent être associés à des idées.

Si certaines associations sont personnelles et dépendent du vécu de l’individu, d’autres sont plus universelles et ancrées dans l’imaginaire collectif. Par ce principe, il est alors possible de transmettre des messages de manière indirecte. Par exemple, un costume noir, un titre (sur une carte de visite par exemple), une montre de luxe, un iPhone ainsi que l’emploi de la novlangue font penser à une fonction dans le management ou l’exécutif et par corollaire à une autorité à laquelle on doit obéir.

2.2.1.2 La dissonance

La dissonance cognitive caractérise la tension psychologique que deux informations (situations, convictions…) rationnellement inconciliables provoquent chez un individu. Cette tension provoque un inconfort mental qui incite l'individu à agir pour s'en débarrasser et retrouver un état d'équilibre. Ce retour à l'état d'équilibre peut être mis en œuvre par une action ou par une interprétation arrangée des informations.

L’un des premiers cas mettant en exergue la dissonance cognitive a été l’étude d’une secte [3]qui après avoir prié toute la nuit avant une fin du monde qui n’arriva jamais, se convainquit que l’apocalypse n’avait pas eu lieu grâce à leurs prières. La fable de la Fontaine « Le renard et le raisin » est aussi une illustration de dissonance cognitive.

L'idée est donc de mettre notre cible dans un état de dissonance en fabriquant une situation qui rentre en contradiction avec sa fonction et/ou ses convictions personnelles pour la pousser à mettre de côté certaines règles. Le principe de dissonance contribue aussi à la discrétion de l’attaque, car après nous avoir donné ce que l’on souhaite la cible arrangera son interprétation de la situation pour justifier son action.

La théorie de l'engagement est basée sur une forme extrême de dissonance cognitive. Cette théorie énonce que les actions que l'on réalise influencent fortement nos actions et nos choix futurs. On peut résumer ça grossièrement par « si j'ai déjà fait A et B, il serait incohérent (dissonance) de ne pas faire C aussi». L'engagement peut être plus ou moins puissant selon les caractéristiques de l'acte engageant :

- le sentiment de liberté : plus la cible a l'impression qu'elle a fait l'acte engageant de son propre chef plus l'engagement est fort ;

- le côté public de l'acte : un acte réalisé en public est plus engageant qu'un acte en privé ;

- le fait que l'acte laisse une marque réelle : une signature est plus engageante qu'une parole donnée ;

- l'impact de l'acte : un acte irréversible et coûteux est plus engageant qu'un autre réversible et insignifiant.

2.2.1.3 Le conditionnement

Le conditionnement désigne l’acquisition d’un comportement par la répétition d’un stimulus. Au fur et à mesure des répétitions, le cerveau associe le stimulus au comportement qui devient alors une réponse réflexe [4]. Cette association stimulus/réflexe est artificielle, acquise par la répétition et l’expérience.

Dans le monde professionnel, chaque membre d'une organisation a une fonction qui comprend des tâches plus ou moins routinières qui favorisent l’apparition de genre de réflexes conditionnés. Ainsi pour une secrétaire, un appel téléphonique fera remonter de sa mémoire des formules accueillantes et lui feront prendre un ton enjoué, ce qui la met dans de bonnes dispositions pour être manipulée. La réception d’un mail de candidature par un(e) RH lui fera ouvrir la pièce jointe de manière mécanique, ce qui facilite un spear-phishing.

Comme ces réflexes acquis sont des réactions précédant toute réflexion. Tous les conditionnements, une fois identifiés, constituent d’excellentes primitives pour élaborer un scénario d’attaque.

2.2.1.4 La soumission librement consentie

Sentir que l’on est manipulé n’est jamais agréable, on ressent cela comme une intrusion, un parasitage de notre système de prise de décision. Cela provoque résistance et méfiance et actionne le fonctionnement intensif du Système 2 avec tous les risques que cela induit (déclenchement d'une alerte, imperméabilité aux futures techniques d'influence…).

Un des moyens d’éviter cet écueil est d’utiliser un concept introduit par Jonathan L. Freedman et Scott C : « la soumission librement consentie » [5]. Il s’agit d’une collection de procédés qui consistent à donner le sentiment à sa cible qu’elle est l’auteur d’une décision même si elle est totalement influencée.

De nombreuses méthodes contribuent à donner cette impression artificielle de liberté et de libre arbitre :

- approche spécifique : « watering hole » C’est la cible qui vient à nous et non l’inverse ;

- induction sémantique : utilisation de sous-entendus, de suggestions, création d’un contexte et d’un environnement favorable à orienter la cible vers une décision plutôt qu'une autre ;

- utilisation de tournures de phrases évoquant le libre arbitre : « Vous êtes libre de », « C’est à vous de voir » ;

- etc.

2.2.2 Les biais cognitifs – Heuristiques de notre circuit de raisonnement

Lors d'une prise de décision, même si l'on dispose de toute l'information nécessaire, il est très difficile de la traiter intégralement. Quand la complexité d'un problème augmente, on ne peut tout simplement pas évaluer toutes les options possibles, notre capacité de calcul est limitée [6].

Si bien que lorsqu'on doit prendre une décision qui dépasse nos capacités de traitement parce qu'on doit la fournir rapidement (situation d'urgence) et/ou parce que les informations à considérer sont trop nombreuses, on utilise des raccourcis. Ces raccourcis, appelés biais cognitifs nous permettent d'aboutir à une conclusion acceptable et cohérente avec notre vision du monde à défaut obtenir la conclusion la plus objective et rationnelle. Une réduction de la complexité algorithmique au détriment de l'optimalité de la conclusion.

Le problème c'est qu'une fois créés, ces raccourcis ne se restreignent pas aux situations complexes et aux situations d'urgences et viennent déformer, simplifier et parasiter (ex. : stéréotypes, préjugés, a priori, faux-semblants) toutes les informations que l'on doit traiter. Dès lors, l’interprétation que l'on fait de ces informations biaisées peut mener à des erreurs de jugement.

2.2.2.1 Le biais d'autorité

Face à ce que l'on perçoit comme une autorité, nous avons tendance à avoir confiance en elle, à lui obéir, à ne pas remettre son avis en doute et à accorder beaucoup de crédit à sa parole.

L'expérience la plus célèbre de soumission à l'autorité est celle de Milgram [7].Celle-ci nous montre qu'en face d'une autorité perçue comme légitime nous mettons de côté notre esprit critique, notre responsabilité et nos problèmes de conscience pour devenir de simples exécutants.

Notons qu'il faut que l'autorité soit perçue comme légitime, autrement cette tentative d'influence sera ressentie comme une intrusion et un parasitage dans la prise de décision de notre cible, augmentant alors sa méfiance et sa résistance. Heureusement pour le manipulateur la question de la légitimité de l'autorité n'est pas toujours posée par la cible comme le montre l'expérience de Bushman [8].

On distingue trois grands types d'autorités :

- l'autorité naturelle que l'on accorde aux personnes que l'on juge compétentes et charismatiques ;

- l'autorité hiérarchique que l'on accorde à ses supérieurs ;

- l'autorité légale qui englobe les administrations et représentants de l’État (police, pompier, militaire…). Pour cette dernière, les risques de contestations sont moindres. Nous vivons dans une société légiférée par un État, l'autorité de ses institutions est souvent considérée comme légitime. De plus, les signes distinctifs de ses représentants sont profondément ancrés dans l'imaginaire collectif comme des signes d'autorité puissants (uniforme de police, tenue de pompier, treillis militaire…).

2.2.2.2 Le biais de contamination – effet halo

Quand une personne a un trait ou une caractéristique qui nous apparaît comme positif, tous les autres traits et caractéristiques de cette personne seront considérés comme plus positifs, même si on n’a aucune information concrète pour porter un jugement. L’inverse est vrai, un trait négatif créera un a priori négatif sur tous les autres traits de la personne.

Ce biais est à double tranchant, il peut à la fois accorder beaucoup de crédit à votre parole et renforcer le rôle que vous jouez, ou bien totalement vous discréditer. D'où l'importance de poser des bonnes bases au début d'une manœuvre de manipulation. En l’occurrence rien que le fait d’être bien habillé, être beau physiquement et donner l’air d’avoir confiance en soi, vous octroie une illusion de compétence.

2.2.2.3 Biais de simple exposition

Ce qui nous est familier ne suscite pas en nous de la méfiance, au contraire. Le biais de simple exposition étend ce principe en disant que plus on est exposé à une chose, plus cette chose nous apparaît comme positive. On peut voir cela comme un pseudo-conditionnement où la répétition d’un stimulus n’a pas créé un réflexe, mais a néanmoins créé une association positive qui oriente la cible dans sa décision.

Plus concrètement, cela signifie que pour manipuler une personne, non seulement il est possible de la mettre dans de bonnes dispositions et d’obtenir sa confiance en se calquant un maximum sur sa routine, mais dans une optique d’injection d’idées, il est aussi possible d’orienter la cible vers une décision plutôt qu’une autre en lui présentant un choix familier et un autre qui ne l'est pas (fabrication d’un faux choix).

2.2.2.4 Le biais de justification

Lorsque l'on est confronté à une prise de décision ambigüe, on se tourne davantage, non pas vers la solution la plus rationnelle, mais vers celle qui est la plus justifiable aux yeux des autres [9].

Dans le contexte d’une manipulation pour orienter la cible vers un choix, il faut donc lui donner un maximum de raisons pour qu’elle puise justifier son comportement a posteriori. Pour cela, on peut par exemple faire passer le message avec des formules comme « parce que », « en effet », « car ». La quantité des justifications importe plus que leur pertinence.

2.2.2.5 Le biais de réciprocité

La réciprocité est le sentiment d’obligation créé lorsque l’on reçoit quelque chose de quelqu’un. Il s'agit non seulement d'un caractère profondément ancré dans notre nature, mais aussi un caractère acquis par l’éducation et l'apprentissage des normes sociales.

Pratiquement, cela signifie que lorsqu'on rend service à quelqu’un celui-ci essayera de nous rendre service en retour pour peu que le service rendu et le service demandé n'aient pas une trop grosse différence de valeur. Sans demander de service en retour, ce biais crée un sentiment de gratitude qui rend la cible plus sujette à d’autres techniques d'influence.

2.2.2.6 Le biais de récompense

Le biais de récompense caractérise l’influence induite par la promesse d’un avantage ou la menace d’une sanction qu'elle soit matérielle ou psychologique. Notons que pour un même élément, la menace de le perdre est plus puissante que la promesse de le gagner chez la majorité des gens (phénomène d'aversion à la perte).

2.2.3 Les sentiments

La route la plus directe pour parler à notre Système 1. On a tous pris un jour une décision totalement irrationnelle, car on était dans un état émotionnel spécifique au moment fatidique. Même si absolument tous les sentiments peuvent être utilisés comme leviers d’influence, la plupart du temps les manipulateurs n’en utilisent que quelques-uns qui s’avèrent particulièrement efficaces et simples à mettre en œuvre. Parmi ceux-là, on peut citer tous les sentiments qui rendent la cible indécise vis-à-vis du comportement à adopter comme l'ignorance, la crédulité, la peur. En effet, quoi de plus simple à manipuler qu’une personne qui ne sait pas comment réagir quand une situation sort un peu de l’ordinaire et qui n'a pas conscience de l'importance des informations que l'on recherche. Tous les sentiments qui suscitent un ressenti positif à la cible comme la sympathie. Tous les sentiments qui jouent sur l'envie de rendre service comme l'altruisme, l'empathie et la gratitude.

2.3 Pour résumer

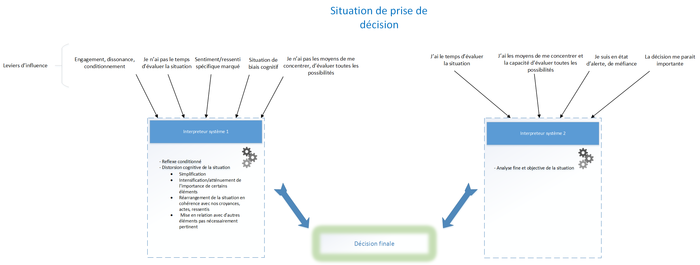

Le processus de manipulation consiste en l’application du mode opératoire conçu en 2.1.2 sur le système de prise de décision de la cible en utilisant pour cela les leviers d’influences que l'on aura harmonieusement agencé et combiné dans un scénario fluide et cohérent.

Fig. 3 : Système de prise de décision et influences.

Même si la conception d'un scénario dépend du talent et de la créativité du manipulateur. Il convient tout de même de respecter quelques règles qui peuvent paraître évidentes, mais qu'il est bon de rappeler.

Cela ne sert à rien d'appliquer un maximum de leviers d'influence en pensant maximiser ses chances. Le choix des leviers doit être adapté à la situation et à la cible, d'où l'importance de la phase de collecte d'informations dans un social engineering. Ce qui prime c'est la fluidité, la cohérence et le naturel de la manœuvre. Mieux vaut minimiser l’utilisation du Système 2 que compenser avec beaucoup d’idées injectées en exploitant la vulnérabilité du Système 1.

C’est pourquoi il ne faut jamais forcer les choses si ce n'est pas dans un but volontaire de stresser la cible. Pour cela, quelques sagesses du monde des détectives privés doivent être gardées en tête. Premièrement, avant d'entrer dans la phase d'extraction on « pose une mine », c'est-à-dire on va jauger la réaction de la cible avant d'aborder l'objet de notre manipulation. Par exemple, avant de demander l'information que l'on souhaite, on va lui en demander une autre anodine, mais dont la demande est tout de même inhabituelle. En fonction de la réaction de la cible (réponse, hésitation, ton de la voix), on peut estimer son degré de coopération et alors tenter d'extraire l'information voulue ou non. Deuxièmement, jamais on « ne brûle sa source », c'est-à-dire qu'on ne laisse jamais penser qu'il puisse s'agir d'une manœuvre volontaire de manipulation. Même lorsqu'on est dos au mur, il faut toujours prévoir une sortie de secours pour réduire les chances qu’une alerte soit déclenchée. Et enfin, dès que l'on a procédé à l'extraction et obtenu ce qu'on voulait, on ne clôt jamais la discussion aussitôt après, car la cible se souviendra plus facilement du début et de la fin de votre échange, moins de ce qu'il y a aura eu entre les deux (biais mnésique de récence).

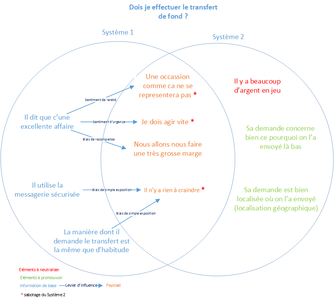

3. Exemple réel

Une société travaille dans le bois. Pour s’approvisionner en matières premières, elle dépêche ses commerciaux aux quatre coins de la planète. Un jour, un de ses commerciaux, envoyé dans une zone tropicale contacte le siège par leur messagerie écrite chiffrée. Il leur dit qu’il a trouvé une personne qui vend de l’ébène et qu’il a réussi à négocier un très bon prix. Il fournit alors le n° de compte du vendeur et laisse le siège procéder au transfert tandis qu’il part recontacter le vendeur pour officialiser la transaction. Une heure plus tard, il recontacte à nouveau le siège en leur disant que ce même vendeur, satisfait de la vente qu’ils viennent de conclure propose aussi de l’acajou. Un deuxième virement est alors émis.

De l'autre côté du miroir :

L’attaquant repère le commercial dans un hôtel. Par le wifi partagé de l’hôtel et un rogue AP, il parvient à compromettre son ordinateur. Il apprend alors un tas d’informations notamment la raison de sa présence dans cette zone tropicale. Il découvre aussi la messagerie sécurisée et, par l’historique des discussions voit comment le commercial converse avec le siège et comment les ordres de virement sont formulés. Il contacte alors le siège et demande un premier virement en prétextant une opportunité d’achat. Peu de temps après, l’attaquant jubile, le premier virement est passé. Il en demande alors un autre avant de disparaître dans la nature. Le préjudice est d’environ deux millions d’euros.

Si l’on met de côté le social engineering utilisé lors de la compromission du poste du commercial, on peut résumer la manœuvre de manipulation par le schéma suivant (figure 4). On voit très bien qu’il n’y a pas eu besoin de beaucoup de leviers de manipulation pour détourner l’argent. Un bridage du Système 2 et quelques biais cognitifs pour orienter la cible ont suffi.

C’est d’ailleurs tout le paradoxe des solutions de sécurité. Elles créent un sentiment de sécurité qui… nuit à la sécurité. On renforce l'infrastructure, mais on affaiblit l'humain.

Fig. 4 : Manipulation du siège de la société.

Références

[1] Amos Tversky et Daniel Kahneman, « Judgment under Uncertainty : Heuristics and biaises », 1973

[2] Daniel Kahneman, « Système 1 / Système 2 : Les deux vitesses de la pensée », 2011

[3] Leon Festinger, L'Échec d'une prophétie, 1956

[4] https://fr.wikipedia.org/wiki/Conditionnement_classique#R.C3.A9flexe_de_Pavlov

[5] Jonathan L. Freedman et Scott C. Fraser, « Compliance without pressure », 1966

[6] Concept de rationalité limitée, Herbert Simon – A behavioral Model of Rational Choice, 1955

[7] http://psyfact.e-monsite.com/blog/experiences-de-psychologie/l-experience-de-milgram.html

[8] http://psyfact.e-monsite.com/blog/la-soumission/la-soumission-au-costume.html

[9] Eldar Shafir, Itamar Simonson, Amos Tversky - Reason-based choice 1993