Le mot de passe est et reste le moyen le plus répandu pour accéder au système d’information en entreprise. Mal comprises et peut-être mal définies, les politiques de mot de passe ne sont pas efficaces. Mais à qui la faute ? Peut-on changer la donne ?

« Le mot de passe est mort », de nombreux sites l’annoncent, pourtant il est souvent l’unique moyen mis à disposition des utilisateurs pour accéder au système d’information de leur employeur ou client. Il nous sert aussi à déverrouiller notre ordinateur personnel et à élever nos privilèges pour les plus soucieux d’entre nous. Quand l’entreprise n’a pas autre chose à proposer, peut-elle encore sécuriser son SI sans perturber ses utilisateurs ?

1. L’état des lieux

1.1 Définition

Le mot de passe est une chaîne de caractères utilisée dans une phase d’authentification pour assurer que seul un individu autorisé a accès à une ressource en particulier.

1.2 Principes généraux

Pour remplir sa fonction qui est de donner l’accès uniquement à la personne propriétaire de l’identifiant associé, le mot de passe doit observer trois principes :

- Principe 1 : Individuel et secret

- Principe 2 : Difficile à déterminer via une attaque par « Brute-Force » (BFA)

- Principe 3 : Changé, si l’on suppose qu’il a été compromis

1.3 Règles imposées

Pour répondre à ces principes, voici certaines des règles imposées aux utilisateurs et régulièrement rencontrées dans les grandes entreprises :

- Règle 1 : 8 caractères, dont 3 types de signes parmi les 4 possibles : majuscules, minuscules, caractères spéciaux et chiffres

- Règle 2 : Verrouillage automatique du compte au bout de 5 essais infructueux et verrouillage automatique après un délai d’inactivité

- Règle 3 : Renouvelé tous les 90 jours ou en cas de suspicion de compromission

- Règle 4 : Impossibilité de réutiliser les 5/10 précédents mots de passe

- Règle 5 : Doit être changé à la première connexion (dans le cas d’une réinitialisation)

L’ANSSI d’ailleurs défend la règle 3 : « Renouvelez vos mots de passe avec une fréquence raisonnable. Tous les 90 jours est un bon compromis pour les systèmes contenant des données sensibles » [1].

Quand nous sommes-nous interrogés sur l’efficacité de ces règles pour satisfaire les principes définis ?

2. Quel degré d’efficacité ?

Ces règles en place depuis un grand nombre d’années sont maintenant bien inscrites dans notre inconscient et plusieurs groupes de chercheurs se sont penchés sur leurs conséquences.

2.1 Point de vue technique

Deux observations :

- Faire un brute force sur une interface d’authentification qui se verrouille automatiquement est impossible ⇒ la Règle 2 remplit efficacement sa fonction dans ce cas.

- Casser le hash d’un mot de passe Windows de 8 caractères (BFA), en fonction des moyens à disposition, prendra entre quelques heures et quelques jours, 5 heures 20 minutes [2] ⇒ la Règle 1 semble avoir atteint ses limites il y a quelques années déjà.

Conclusion technique : si l’entreprise se base sur la robustesse du hash du mot de passe pour répondre au principe 2, ce n’est pas tous les 90 jours qu’il faut le modifier, mais tous les 3 jours. Vous l’aurez compris : à vos claviers ! Ou pas...

2.2 Point de vue cognitif

Ce qui importe, ce ne sont pas les règles de sécurité imposées, mais surtout celui qui sera en charge de les appliquer. L’humain (utilisateur ou administrateur) est le premier acteur de la sécurité, c’est lui qui choisit la façon dont il va se soumettre aux contraintes.

2.2.1 Perte de productivité

L’étape d’authentification n’est pas une tâche productive, elle constitue une surcharge cognitive obligatoire à l’accomplissement d’une action productive précise l’étude du NIST [3] :

- Elle impose à l’utilisateur de faire quelque chose avant de pouvoir faire ce qu’il souhaite faire.

- L’étape d’authentification, si elle n’est pas transparente, est perçue comme une nuisance, une exigence conflictuelle entre les processus sécurité et les processus métier.

- La « fatigue » qui en résulte incite les utilisateurs à appliquer les exigences de la façon la plus littérale possible « P@ssword1 ». Le plus court chemin vers une action productive étant un mot de passe qui « n’encombre » pas le cerveau.

C’est une des raisons de l’échec des règles de complexité du mot de passe.

2.2.2 Mémorisation

Notre cerveau est par exemple très performant dans la reconnaissance des éléments qui ont un sens (visages, animaux, objets). Vitale socialement, cette fonction de reconnaissance fait appel à plusieurs zones cérébrales [4], qui, même si elle ne nous permet pas toujours de nous souvenir du nom associé à un visage, mémorise les émotions positives ou négatives que nous lui avons attribuées.

Pour mémoriser des discours longs et complexes, les Grecs, qui ne disposaient pas de supports pour écrire, mémorisaient leurs idées en associant chacune avec un lieu dans la cité et une émotion. Ils parcouraient alors mentalement la ville pour reconstituer les étapes de leur discours.

Nous avons donc une capacité à mémoriser des associations entre des concepts qui ont un sens (visages, objets, lieux) et des émotions, c’est aussi pour cela que nous savons retenir un poème, une citation, une réplique...

Le mot de passe, tel qu’il est imposé à l’utilisateur, n’exploite en rien nos capacités innées ou acquises, il amplifie nos faiblesses : nous ne sommes pas «performants» pour retenir une chaîne de mots ou de caractères qui n’a aucun sens, qui n’est liée à aucune émotion et, qui plus est, change tous les 90 jours. En revanche c’est une tâche qu’un ordinateur peut parfaitement réaliser : générer une chaîne aléatoire complexe et la renouveler à chaque authentification.

Ces règles de sécurité imposent aux utilisateurs de faire ce qu’en réalité on est en droit d’attendre d’un processeur. Les utilisateurs mettent donc en place des stratégies d’évitement (cf.2.2.1).

2.2.3 Nudge ?

Un « nudge » (terme anglais qui n’a pas son équivalent dans la langue de Molière) est un concept des sciences comportementales théorisé dans les années 90. Ce concept a été véritablement vulgarisé à partir de 2005 par Richard Thaler et Cass Sunstein qui ont influencé la création de la direction des sciences sociales et comportementales au sein de l'administration Obama : « A growing body of evidence demonstrates that behavioral science insights -- research findings from fields such as behavioural economics and psychology about how people make decisions and act on them -- can be used to design government policies to better serve the American people. » Barack Obama - 15 septembre 2015 [6].

Un « nudge » est une modification infime de notre environnement qui modifie de façon concrète et quantifiable notre comportement. Deux exemples de nudges qui modifient votre comportement quand vous les croisez :

Fig. 1 : Deux exemples bien connus de nudges. 1- Les échelles d’efficacité énergétique. 2- Les « pas » collés au sol qui nous orientent dans les lieux publics.

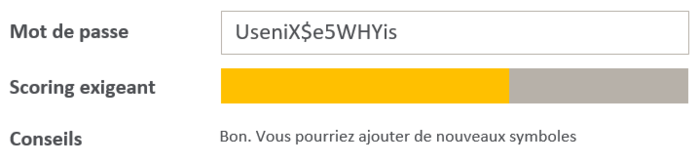

Est-il possible de nous aider de la psychologie comportementale pour trouver des « nudges » adaptés pour nous inciter à choisir un mot de passe plus robuste ? Des études montrent que l’utilisation d’un « indicateur de complexité » bien pensé a un impact significatif sur les mots de passe choisis [7].

Fig. 2 : Exemple de nudge pour la création d’un mot de passe.

2.3 Bilan

Nous avons donc établi que les règles actuelles ne sont pas efficaces et toutes les études révèlent que :

- Il y a un nivellement de la complexité par le bas : « P@ssword1 » répond à la politique de mot de passe, mais est dans tous les dictionnaires de mots de passe. Il est d’ailleurs intéressant de constater à quel point les utilisateurs ne maîtrisent pas la notion de mot de passe complexe [8].

- Le renouvellement trop fréquent pousse les utilisateurs à mettre en place des stratégies de contournement et à choisir un mot de passe très simple sur lequel ils ne changeront qu’un seul caractère tous les 90 jours « P@ssword1 » ; « P@ssword2 » ; « P@ssword3 ». Dynamique prouvée dans une étude menée sur 10 000 comptes éteints par l’Université de Caroline du Nord [9] : « dans 17% des cas, le fait de posséder un mot de passe permet de déterminer le suivant en moins de 5 essais, dans 40% des cas il faut 3 secondes via une BFA », donc une attaque en ligne est possible.

- Certains partagent leur mot de passe avec leur conjoint ou un collègue par peur de l’oublier et de devoir passer par un processus de renouvellement fastidieux.

- Principe 1 : Individuel et secret. Hélas pas toujours, si le mot de passe n’est pas intuitif ou s’il y en a trop, il est souvent noté.

- Principe 2 : Difficile à déterminer via une attaque par Brute-Force (BFA). Si on ne dispose pas du hash du mot de passe, alors la BFA ne peut être réalisée que sur interface d'authentification qui, si tout est bien fait, va se verrouiller au bout de quelques essais. Si on a le hash du mot de passe, alors la règle minimale de 8 caractères ne permet absolument pas de répondre à ce principe.

- Principe 3 : Changé, si l’on suppose qu’il a été compromis. À la lumière de ce que nous avons dit précédemment, il n’est pas réaliste de croire encore qu’un utilisateur créera un mot de passe qui respecte les règles et qu’il le renouvellera totalement tous les 90 jours : « This imposes burdens on the user (who is likely to choose new passwords that are only minor variations of the old) and carries no real benefits as stolen passwords are generally exploited immediately. » - GCHQ Password Guidance [10]

L’objet n’est pas ici de faire l’inventaire des risques et des conséquences, mais de proposer, sur la base de ce que nous avons dit précédemment, de nouvelles mesures pour que le mot de passe reste un moyen d’authentification accepté par les utilisateurs et efficace en termes de sécurité.

Ce n’est pas le mot de passe qui est un moyen d’authentification inefficace, ce sont les règles qui l’encadrent qui le rendent inefficace. Changer les mots de passe tous les 90 jours est une fausse bonne idée.

3. Peut-on agir ?

3.1 Amélioration continue - ISO 27001

Dans un environnement contraint où le mot de passe est la seule mesure qui peut être proposée comme moyen d’authentification aux services de l’entreprise, cette mesure doit faire l’objet d’une analyse critique de son efficacité comme spécifié dans les normes de sécurité : « Étant donné que les risques liés à la sécurité de l’information et l'efficacité des mesures évoluent en fonction de la conjoncture, les organismes doivent :

- surveiller et évaluer l’efficacité des mesures de sécurité et des procédures mises en œuvre ;

- identifier les risques émergents à traiter ;

- et sélectionner, mettre en œuvre et améliorer les mesures de sécurité appropriées le cas échéant. » ISO 27000:2016 §3 [11].

L’amélioration continue devrait être inscrite dans l’ADN des équipes sécurité.

Changer les règles serait admettre que nous (les équipes sécurité), nous nous sommes trompés depuis des années, mais pas seulement, ce serait surtout prendre en compte le fait que :

- les technologies ont évolué ;

- le nombre d’accédants à des ressources informatiques a augmenté ;

- le nombre de ressources accédées a aussi augmenté ;

- des recherches en psychologie comportementale ont été effectuées ;

- nous sommes maintenant conscients des blocages mentaux générés par une politique de mot de passe contre-intuitive pour notre cerveau.

Ne pas au minimum étudier la question serait donc une forme de déni de réalité, à l’inverse il semble pertinent d’appliquer une démarche d’amélioration continue aux règles de gestion des mots de passe.

3.2 Le statu-quo en entreprise

3.2.1 Une réalité

Quand on demande à quelqu’un de changer son mot de passe sur une base régulière, étant donné tous les outils d’analyse comportementale à notre disposition et toutes les raisons évoquées précédemment, c’est l'aveu d’un manque de maîtrise : les équipes sécurité n’ont pas la certitude que le mot de passe ou son hash ne sont plus confidentiels. Ce n’est pas efficace si une machine est déjà piratée.

En réalité, la sécurité n’a pas la certitude du piratage d’un compte ou non. Elle a en revanche la certitude que les règles de sécurité n’aboutissent pas aux résultats attendus. Les équipes sécurité défendent donc une mesure de précaution inefficace et contreproductive.

Quand les équipes sécurité proposent des améliorations, celles-ci, conditionnées par une situation qui perdure depuis plus d’une décennie, demandent d’augmenter la longueur minimale du mot de passe, mais ne proposent pas en échange de rallonger sa durée de vie. Discours évidemment mal accepté par les utilisateurs déjà fatigués par les règles existantes.

La norme ISO 27002:2013 9.3.1 ne stipule pas de changer son mot de passe de façon régulière, mais uniquement de : « changer les informations secrètes d’authentification à chaque fois que quelque chose indique qu’elles pourraient être compromises » [12].

3.2.2 Un biais cognitif

Toute proposition de changement s’oppose au maintien de la situation actuelle et va à l’encontre de ce que les psychologues sociaux appellent « le biais de statu-quo » (statu quo ante) qui décrit un comportement dans lequel tout changement par rapport à la situation actuelle est perçu comme une perte.

Personne n’est satisfait des règles actuelles, les utilisateurs parce qu’ils sont contraints, les équipes sécurité parce qu’elles constatent leur inefficacité. Peut-on changer la donne malgré ce biais de statu-quo ?

3.3 Méthode

3.3.1 Propositions

Quatre propositions :

- rallonger le mot de passe pour arriver à 15 ou 20 caractères, mais ne plus forcer à utiliser 3 types de caractères parmi 4 ;

- rallonger la durée de vie : 1 an, 18 mois, 2 ans ;

- à tester : mettre en place des nudges ;

- créer de nouvelles interfaces de changement de mot de passe [7].

Ces éléments doivent être mis en place simultanément pour être efficaces (pour des raisons que nous avons expliquées). La revue Nature, dans un article de mai 2016 [13], défend clairement des changements du même ordre : « It's easier for users to deal with password length than password complexity ».

3.3.2 Impacts

Dans une évolution, il y a nécessairement des coûts, ici :

- la conduite du changement ;

- la mise en place d’un outil de Single Sign On ;

- et des mesures qui dépendent du contexte.

Note : On ne peut pas demander un effort si on ne donne rien en échange.

Il y a de nombreux gains indirects, notamment les ressources internes seront mieux utilisées, tous les acteurs de l’entreprise vont s’orienter vers leurs tâches productives :

- les utilisateurs personnalisent et maîtrisent mieux leur mot de passe unique et se concentrent sur leur activité productive ;

- les utilisateurs s’attachent à leur mot de passe et seront moins enclins à le partager même pour aider un collègue ;

- le support devrait subir moins de demandes de renouvellement de mot de passe au retour de congés (facturé en autour de 10 euros l’appel par certains centres de services support) ;

- les équipes informatiques et RH travailleront sur la mise en place d’un service d’identité unique reconnu par toutes les applications (SSO et Fédération) ;

- les équipes sécurité pourront traiter de nouvelles problématiques comme l’analyse comportementale.

4. Discussion

Sans en évoquer les arguments, il est possible de s’interroger sur la légitimité des propositions avancées. Voici quelques éléments de réponse.

4.1 Valeur réelle d’un hash

Le hash d’une passphrase de 15 ou 20 caractères par exemple, n’a aucune valeur pour un pirate, il ne pourra pas le casser dans un délai et pour un coût raisonnable. Le ratio coût bénéfice du pirate n’est pas atteint, il tentera autre chose ou une autre cible plus facile, charge aux équipes sécurité de travailler sur ces nouveaux sujets.

4.2 Pénibilité d’une passphrase

Renseigner une passphrase sur un clavier est une tâche fastidieuse au départ, mais après deux jours, nos doigts « connaissent » le chemin sur le clavier, de la même façon qu’un pianiste joue une partition. Enfin, si elle ne change pas dans le temps, elle ne sera plus oubliée ni associée à des processus pénibles de renouvellement, ce point est parfaitement décrit par l’un des participants à l’étude du NIST : « I guarantee for me I would sit down and practice that thing and practice that thing and practice that thing until it's automatized and I wouldn't forget it and I would be totally happy to enter a 20-digit password if I could use the same one and not have to go through this hullabaloo of calling and resetting » [3].

Dans une autre étude, menée par Lorrie F. Cranor, les chercheurs ont montré que le temps de saisi d’un mot de passe de 16 ou 20 caractères (16s) n’est que de 3 secondes supérieur à celui d’un mot de passe de 8 caractères (13s) [14].

4.3 Limites

Ces propositions d’amélioration ne résolvent pas tous les cas que l’on peut rencontrer en entreprise, notamment pour l'authentification depuis un smartdevice. La passphrase ne sera plus la meilleure solution pour s’authentifier et idéalement il faudra se tourner vers d’autres solutions techniques.

Conclusion

Le mot de passe n’est pas complètement mort et les responsables sécurité ont sérieusement intérêt à se pencher sur la question, i.e. supprimer les mesures préventives inefficaces et initier une démarche « gagnant-gagnant » avec les utilisateurs :

- Une gestion du changement pour accompagner les utilisateurs ;

- De nouvelles règles pour la création d’une passphrase :

- longue 15, 20 caractères ou plus ;

- dont la complexité n’est plus imposée, mais nudgée ;

- personnelle, liée émotionnellement à l’utilisateur ;

- renouvelée uniquement si l’on a de sérieuses suspicions de compromission.

- Une nouvelle interface de choix de la passphrase composée de « nudges » pour inciter les utilisateurs via l’indicateur de complexité et les suggestions.

À bien y réfléchir, on peut s’étonner que l’interface d’authentification de Windows, peut-être une des plus utilisées au monde, ne permette pas de faire quelque chose d’aussi simple et « user friendly », il y a sûrement des solutions de sécurité à proposer…

Il y a une sérieuse inconsistance à dépenser des millions d’euros dans des solutions de sécurité quand la plupart des mots de passe sont triviaux et que l’on se contente de sensibiliser les utilisateurs sur le sujet.

Références

[1] ANSSI avril 2017 : https://www.ssi.gouv.fr/guide/mot-de-passe/

[2] http://passwords12.at.ifi.uio.no/Jeremi_Gosney_Password_Cracking_HPC_Passwords12.pdf

[3] NIST - National Institute of Standard and Technologies - Report : Authentication, Diary study : http://nvlpubs.nist.gov/nistpubs/ir/2014/NIST.IR.7983.pdf

[4] Isabel Gauthier - Expertise for cars and birds recruits brain areas involved in face recognition : http://cognitrn.psych.indiana.edu/rgoldsto/perlearn/gauthier1.pdf

[5] Ars memoriae - Rhetorica Ad Herennium : https://archive.org/details/adcherenniumdera00capluoft p205-XVI -> p221-XXII

[6] The White House - Using behavioural science to better serve the American people : https://obamawhitehouse.archives.gov/the-press-office/2015/09/15/executive-order-using-behavioral-science-insights-better-serve-american

[7] Lorrie Cranor, How Does Your Password Measure Up? The Effect of Strength Meters on Password Creation, 2012 : https://www.ece.cmu.edu/~lbauer/papers/2012/usenix2012-meters.pdf

[8] Blase Ur - Do Users’ Perceptions of Password Security Match Reality ? : http://www.blaseur.com/papers/chi16-pwperceptions.pdf

[9] Yinqian Zhang - The Security of Modern Password Expiration: An Algorithmic Framework and Empirical Analysis : https://www.cs.unc.edu/~reiter/papers/2010/CCS.pdf

[10] GCHQ – Password Guidance : https://www.gov.uk/government/uploads/system/uploads/attachment_data/file/458857/Password_guidance_-_simplifying_your_approach.pdf

[11] Norme ISO 27000:2016 - Technologies de l'information — Techniques de sécurité — Systèmes de gestion de sécurité de l'information — Vue d'ensemble et vocabulaire

[12] Norme ISO 27002:2013 - Technologies de l’information — Techniques de sécurité — Code de bonne pratique pour le management de la sécurité de l’information

[13] M. Mitchell Waldrop, How to hack the hackers, Nature, Mai 2016 : http://www.nature.com/news/how-to-hack-the-hackers-the-human-side-of-cybercrime-1.19872

[14] Lorrie F. Cranor - Can Long Passwords Be Secure and Usable ? http://lorrie.cranor.org/pubs/longpass-chi2014.pdf