La convergence LAN/SAN s'introduit lentement, mais sûrement dans les réseaux des entreprises, même si cela se fait sous des formes différentes de celles prévues. Avec ces technologies viennent évidemment de nouvelles failles, mais également une plus grande exposition qui, via une mutualisation de fait des réseaux, ne permet plus de considérer le réseau de stockage avec la même légèreté qu'un SAN Fibre Channel isolé au fond du Datacenter. Dans la foulée de la première partie [1], focalisée sur les SAN Fibre Channel classiques, cet article aborde les différentes technologies de convergence LAN/SAN sur le marché, puis, après quelques explications sur leur fonctionnement présente les risques et contre-mesures spécifiques à chacun.

1. Quel impact de la convergence LAN/SAN ?

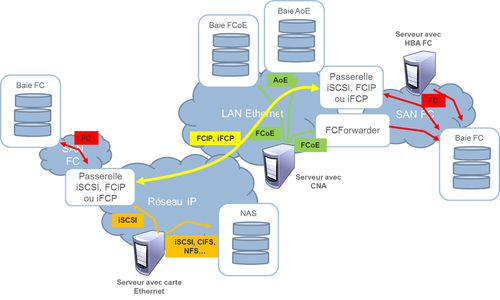

La convergence LAN/SAN peut prendre de nombreuses formes :

- Transporter les flux de stockage sur Ethernet : FcoE, voire AoE (ATA Over Ethernet) ;

- Transporter les flux de stockage sur IP : iSCSI ;

- Basculer vers un NAS, en travaillant en mode fichiers et non plus en mode blocs : NFS, CIFS/SMB…

Note : le lecteur qui voudra approfondir les mécanismes et différences entre eux pourra se référer à quelques articles en ligne sur le sujet [2].

La figure 1 permet de repositionner les différents protocoles les uns par rapport aux autres.

Fig. 1 : Positionnement des protocoles sur le réseau.

Toutes ces technologies, aussi différentes soient-elles, partagent un point commun : l'utilisation du réseau LAN Ethernet, et pour certaines également IP. Ces technologies peuvent donc déjà profiter des mécanismes de sécurité des LAN Ethernet : VLAN, ACL, 802.1x, voire IP pour les protocoles basés...

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première