Le worm Stuxnet [1] a récemment fait trembler le monde de la sécurité informatique. D'une complexité étonnante, visant des objectifs industriels majeurs, ce ver n'hésite pas à utiliser de nouvelles vulnérabilités dans Windows pour se propager (4 0days connus). L'une d'entre elles, aujourd'hui corrigée, concerne le partage d'imprimantes réseau et le « spooler » sous Windows.

1. Contexte

Patché le 14 septembre 2010 par Microsoft par le bulletin MS10-061 [2], le CVE-2010-2729 permet à un attaquant d'exécuter du code à distance sur une machine Windows. Cette vulnérabilité est réellement efficace sur le réseau uniquement lorsqu'une machine XP partage une imprimante. Les autres versions de Windows, 2003 Server, Vista, 7 et 2008 Server sont vulnérables, mais ne permettent pas l'exécution de code distante.

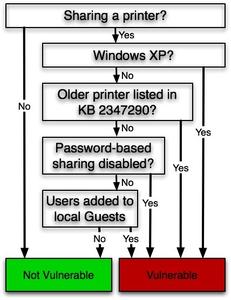

Microsoft, via son blog SRD (Security Research and Defense), prend l'habitude de détailler certaines vulnérabilités. Dans l'article « MS10-061: Printer Spooler Vulnerability » [3], les ingénieurs de l'équipe MSRC (Microsoft Security Response Center) décrivent les cibles vulnérables à l'attaque menée par Stuxnet. La cible la plus intéressante est ainsi celle fonctionnant sur Windows XP et partageant une imprimante sur le réseau.

Les cibles possibles de la vulnérabilité printer spooler.

Lors de sa découverte,...

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première