Depuis toujours, les codes malicieux cherchent à échapper aux détections des antivirus, ainsi qu'à ralentir leur analyse à l'aide d'outils d'obfuscation de code. Le cheval de Troie Zeus n'échappe pas à cette règle. Cet article est une étude d'un cas récent et concret d'unpacking de malware. Et, la cerise sur le gâteau, une fausse signature digitale « Kaspersky Lab » est présente dans cette souche.

1. Inspection du fichier

Je commence toujours une session de reverse engineering par l'inspection du fichier. Propriétés, headers, imports, point d'entrée, etc. Nous allons voir chaque étape en détail.

1.1 Propriétés du fichier

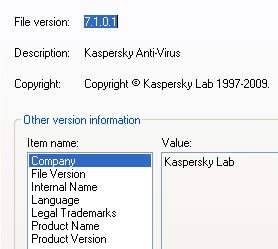

Lors de l'inspection des propriétés du fichier, on se rend compte que le fichier prétend être un fichier de l'antivirus Kaspersky :

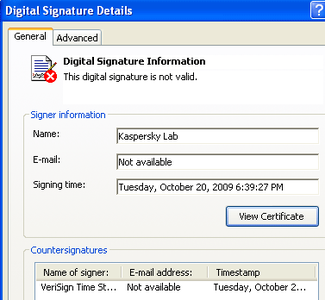

On remarque aussi un onglet digital signature. Voyons les détails de celle-ci :

Au premier regard, l'icône nous avertit que la signature est invalide. Les détails du signataire sont pourtant valides et la contre signature aussi. « Verisign Time Stamping Service. » Les auteurs de cette variante ont effectué une copie de la signature présente dans un outil de nettoyage légitime appartenant à la société Kaspersky, puis l'ont insérée dans leur malware. Malheureusement, on s'aperçoit que la signature est invalide seulement si on inspecte les détails de celle-ci. Cette limitation...

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première