Dans ce contexte morose de confinement et de télétravail généralisé que notre pays a traversé en 2020, maintenir des événements de cohésion d’équipes peut être une gageure. Dans ce sens, la création d’un CTF interne (Capture the flag ou capture du drapeau) permet d’occuper le terrain de l’animation tout en réalisant de la sensibilisation « cyber » auprès de ses équipes. Remplacer la machine à café par un CTF, c’est sur cette approche que notre unité du Groupe EDF a décidé de miser. Cet article fera le retour d’expérience de la mise en œuvre d’un défi de ce type, de la création à son bilan en passant par sa réalisation.

1. La genèse et le contexte

La sensibilisation à la sécurité informatique est une brique essentielle du Groupe EDF et au sens plus large de toutes les entreprises au regard du nombre d’attaques relatées dans les médias que ce soit la presse ou les journaux télévisés. Parallèlement à cela, le confinement a obligé notre entreprise à ce que le plus grand nombre de nos collaborateurs soit en télétravail. Cette situation inattendue a obligé à repenser toute notre organisation de travail. La conciliation des deux paramètres cyber et isolement a fait germer l’idée qu’une cohésion d’équipe au travers d’un challenge autour de la sécurité informatique pouvait être intéressante.

L’idée initiale était de partir sur un concours de code, mais celle-ci n’a pas été retenue de par sa complexité dans le choix du langage à utiliser et le public concerné. Un remue-méninges a été initié et en sortie de celui-ci une alternative a été trouvée. Le choix s’est porté sur un CTF et c’est ainsi qu’il a vu le jour. Comme il s’agissait du premier défi de ce type, il était réservé aux seules personnes de notre unité soit environ deux cents collaborateurs et prestataires avec quand même un profil orienté informaticien.

Une fois le concept du challenge défini et cadré par l’équipe organisatrice, est arrivée l’étape la plus longue et la plus importante : la conception des défis proposés dans le cadre de ce CTF. Mais qui dit challenges, dit contributeurs pour leur réalisation ! Il a fallu trouver des volontaires disponibles pour la conception des épreuves. Un appel à compétences a été lancé au sein des différents services. Douze volontaires se sont manifestés. Une réunion de cadrage plus tard, les consignes étaient données aux créateurs et ces derniers ont commencé à travailler sur leurs énigmes. Les sources d’inspiration étaient libres et cela pouvait aussi bien être une création ex nihilo qu’une idée de challenge déjà rencontrée et qui aurait pu avoir marqué un contributeur pour son originalité, mais ils devaient correspondre à plusieurs objectifs qui semblaient importants :

- la représentation : dans le cadre de cette sensibilisation, les challenges devaient représenter l’activité des différents services qui allaient participer au CTF. Cette approche a permis de mieux répartir la charge sur les équipes d’une part, et d’éviter l’effet où un seul service propose des challenges chronophages aux autres d’autre part ;

- la sensibilisation : le fait d’avoir des créateurs de challenges diversifiés a également permis de donner la consigne de réaliser des choses en lien avec l’activité de chaque service et donc de permettre aux collaborateurs de découvrir les différents outils, activités ou problématiques de chaque équipe ;

- l’accessibilité : comme nous l’avons dit, l’idée initiale était d’animer et de sensibiliser les collaborateurs de manière ludique. Dans cette optique, il était hors de question de faire un CTF uniquement pour les habitués de ce style d’exercice.

La vérification croisée des épreuves par les différents contributeurs a permis une évaluation de leur difficulté et ainsi de les classer en trois catégories à savoir facile, moyen et difficile avec les points associés respectivement 10, 100 et 1000 pour avoir un seul tableau de scores. Le classement final étant effectué par équipe dans la catégorie du challenge le plus élevé qu’elles ont terminé.

Côté planning du projet, celui-ci a été initié après le premier confinement. La date de lancement de l’événement fixé par notre responsable était la rentrée de septembre 2020. Un rétroplanning a été réalisé afin de tenir cet engagement. Mais le reconfinement est passé par là et puis d’autres priorités ont ainsi décalé ce calendrier pour finalement se tenir au mois de mars 2021.

2. Organisation du CTF

2.1 Le projet

L’animation et le pilotage de cette équipe de contributeurs se sont ensuite faits en mode projet sur quelques mois avec une réunion mensuelle en moyenne pour suivre l’avancement et donner les différentes consignes relatives aux challenges : format des flags, format des livrables, réponses aux questions des concepteurs des challenges, synchronisation, thématique.

Cette approche de répartition de la charge dans la conception a permis de laisser la possibilité aux contributeurs de participer au CTF par la suite avec le simple engagement moral de leur part de ne pas jouer sur les challenges dont ils avaient connaissance.

2.2 La liste des challenges

Les cerveaux ont bien phosphoré et ce ne sont pas moins de vingt challenges qui ont émergé dans cette phase de préparation et qui peuvent donner des idées à ceux qui souhaiteraient organiser un CTF au sein de leur organisation :

Facile :

1. Obfuscation via la police de caractères

2. Mauvaise extension de fichier

3. Hash de mots de passe largement connus

4. Flag en blanc sur blanc dans un fichier Word

5. Stéganographie dans un fichier HTML

6. Fichier PNG cachant une archive RAR

7. Image cachée dans un PPTX (ZIP)

8. Chiffre de césar

9. Investigations métadonnées d’une image (GPS)

10. Analyse d’un fichier Autorun

Moyen :

11. Chiffre de Vigenère

12. Buffer overflow

13. Jeu de piste pour récupérer des portions de clés privées

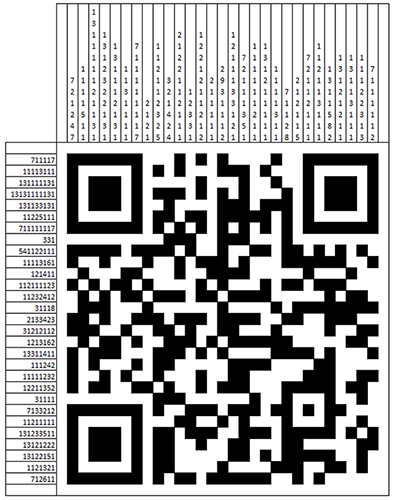

14. QRCode dans un Nonogramme

15. Stéganographie sur quelques milliers de Tweets (via API)

16. Déchiffrement de base SQLite de Firefox

17. Bruteforces d’authentification web (get, post, csrf et captcha)

Difficile :

18. Chiffrement affine

19. Malware RC4 associé à une base de données MariaDB chiffrée

20. Encapsulation dans un vieux système (Windows 95 et Daggerfall)

Comme cette liste l’indique, c’est bien un concept de CTF linéaire qui a été retenu dans notre cas. Ce mode permettait ainsi une progression pour les débutants tout en commençant en douceur. Vu l’objectif d’accessibilité, les modes Jeopardy (tous les challenges accessibles en simultanés) ou Attack & Defense (simulation d’attaque et de protection informatique) ne nous ont pas semblé adaptés à un public novice en la matière.

2.3 Les challenges

2.3.1 Livrables

Tous ces challenges devaient être livrés selon un format standard de 4 fichiers :

- le ou les fichiers du challenge ;

- la description à afficher sur la plateforme ;

- une proposition de solution ;

- le flag.

Par exemple, le challenge 14 consistait en un fichier Excel contenant un tableau vide avec des chiffres dans la première colonne et la première ligne, une proposition de solution et la petite description ci-dessous :

Le fichier Excel fourni était une base de Nonogramme, un jeu de réflexion dont le principe consiste à découvrir un dessin sur une grille en noircissant des cases, d’après des indices logiques laissés sur le bord de la grille. Une fois rempli cela donne, comme pouvait aider le titre, un QRCode ou Quick Response code illustré ci-contre. La solution consistait à trouver un solveur automatique [1] pour résoudre 90 % du tableau et à terminer à la main les quelques cases qui ne pouvaient pas l‘être automatiquement.

2.3.2 Un exemple de challenge difficile

Dans les challenges plus complexes, le 19 était fourni ainsi :

L’archive donnée aux participants était une copie brute d’un répertoire d’une base de données MariaDB chiffrée (les fichiers .idb dans /var/lib/mysql/, par défaut) avec la clé de chiffrement (dans un script de backup), le fichier FLAG.txt.enc et le malware PowerShell suivant :

Ce code, inspiré des travaux de Will Harmjoy sur RC4 [2] en PowerShell obfusque un algorithme de chiffrement RC4 très simple dans une chaîne de caractères Unicode (sur 2 octets d’un char Unicode permettent ici de stocker 2 caractères ASCII classiques du code principal) et l’exécute ensuite pour chiffrer le fameux fichier FLAG.

La solution consistait à retrouver le contenu de Key.txt (indisponible à l’URL donnée) en restaurant la base de données chiffrée. Puis, à comprendre que le fonctionnement du code de chiffrement RC4 (symétrique pour rappel) pour le modifier, le réutiliser afin de déchiffrer le contenu du fichier FLAG.txt.enc et récupérer enfin le FLAG.

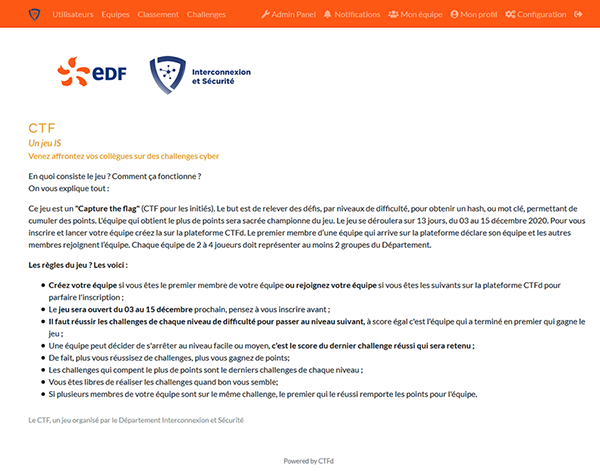

2.4 Mise en place de la plateforme CTFd

Les défis représentent la moitié de la conception technique du CTF, l’autre moitié se situe dans la plateforme pour les héberger et ainsi pouvoir les mettre à disposition des utilisateurs pendant le CTF. Le logiciel retenu devait également permettre aux utilisateurs de s’inscrire, gérer leur équipe, suivre les scores et le classement, débloquer les indices, etc.

Il existe de nombreux projets open source pour héberger un CTF, dont ces quelques exemples bénéficiant de mises à jour récentes :

|

Plateforme |

CTFd |

Awesome CTF |

LibreCTF |

RootTheBox |

|

Licence |

Apache-2.0 |

CC0-1.0 License |

GPL-3.0 License |

Apache-2.0 |

2.4.1 Hébergement

Chaque plateforme présente des avantages et des inconvénients respectifs : modes de CTF possibles, existence d’une offre commerciale et du support associé, qualité de l’interface de gestion et d’utilisation, capacité à gérer des infrastructures Docker ou VM supplémentaires, etc. Chacun devra faire sa propre étude pour trouver le projet qui lui convient le plus. De notre côté, nous avons retenu CTFd comme plateforme pour sa licence suffisamment permissive [3], sa large utilisation qui fait que l’on trouve beaucoup de documentation communautaire et sa capacité à gérer de nombreux types de CTF.

La plateforme a été hébergée à l’extérieur du système d’information de l’entreprise. Ce choix peut sembler contre-intuitif de prime abord, mais il faut garder à l’esprit que lors d’un CTF comme celui-ci, dispensé à un public néophyte, le risque qu’un utilisateur essaie d’installer un outil offensif non maîtrisé sur son poste d’entreprise est présent. Face à ce risque, plusieurs actions :

- communiquer auprès des participants et des concepteurs sur le fait que les challenges ne requièrent pas d’outillage ésotérique (au maximum une VM Kali) ;

- héberger la plateforme à l’extérieur pour permettre aux utilisateurs qui ont leur propre outillage CTF d’utiliser leur poste personnel dédié à ces usages en minimisant ainsi le risque pour le SI d’entreprise ;

- le serveur n’héberge pratiquement pas de données de l’entreprise ; les seules données personnelles présentes sont les adresses e-mail des participants. Obligatoires pour le contrôle des inscriptions uniquement aux salariés ciblés. Ces données sont stockées dans une base MariaDB dont il est alors souhaitable de chiffrer la table concernée [4].

2.4.2 Installation

L’installation de la plateforme est extrêmement simple sur une machine de type Debian vierge. Il faut d’abord installer une base de données (ici MariaDB) :

Puis créer les tables idoines via la ligne de commandes d’administration de MariaDB :

Vient ensuite le tour de CTFd, avec en prérequis l’installation de python 3 et la récupération de la dernière version des binaires sur le GitHub :

On dézippe le tout et direction le répertoire d’installation pour la configuration :

Éditez le fichier CTFd/config.ini pour régler l’interconnexion avec la base MariaBD et un éventuel serveur de cache Redis pour optimiser les performances de l’application web. Le reste de la configuration se fait au travers de l’interface sans difficulté particulière. Pour modifier les styles, vous devez installer Webpack, qui transforme les assets front-end HTML, CSS, et images qui sont à configurer dans les fichiers suivants :

- /webpack.config.js ;

- themes/core/assets/*.scss (pour la partie cliente) ;

- themes/admin/assets/*.scss (pour la partie administration).

De même, pour modifier le contenu des pages par défaut, il suffit d’éditer le code des fichiers python dans /CTFd/forms/. Pour toutes les autres pages, le système dispose d’un mini-CMS interne permettant de les gérer.

Finalement, il est possible de déployer et de personnaliser une plateforme CTFd en quelques jours, voire quelques heures pour obtenir les résultats en figure 2.

3. Déroulement du CTF

3.1 La durée

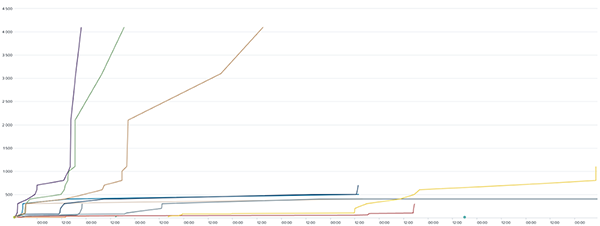

Dans le but de rassembler les collaborateurs, de créer des moments conviviaux et de favoriser la cohésion, ce team building organisé par l’entreprise s’est étalé sur une période de 15 jours : du 9 au 23 mars 2021. La plateforme du CTF était hébergée en dehors du SI d’EDF pour permettre aux joueurs de s’y connecter sur leur temps libre depuis un ordinateur personnel s’ils le souhaitaient. De ce fait, ils ont pu bénéficier de deux week-ends pour participer tranquillement selon leurs envies.

Au fil du temps nous nous sommes aperçus qu’un tel événement sur 15 jours semblait un peu long. La première équipe a terminé les 20 challenges en moins de deux jours. L’équipe d’organisation a également ressenti que plusieurs équipes, passé l’engouement des premiers jours de jeu, avaient stoppé leur progression (avant, pour deux à trois équipes, de remettre un coup de collier les deux derniers jours du jeu, se challengeant mutuellement).

3.2 La constitution des équipes

En ces temps particuliers de confinement, nous voulions faire en sorte de ressouder les liens, voire d’en créer. Notre organisation fait que nos équipes sont réparties dans plusieurs villes de France, il est parfois difficile de créer et maintenir une certaine proximité entre équipes physiquement éloignées.

Pour la constitution des équipes il y avait deux règles : 4 personnes maximum par équipe et 2 des groupes de notre entité représentés. Il n’est pas rare que dans les équipes qui ont beaucoup de joueurs certains se sentent isolés ou demeurent passifs. Cette configuration des équipes aura permis d’éviter cela et faire en sorte que chacun trouve sa place dans son équipe et s’y sente à l’aise. La mixité des équipes aura favorisé la cohésion et aura donné l’occasion aux personnes qui ne se connaissaient pas forcément d’apprendre à se connaître et de se découvrir par le biais du jeu, et de briser l’isolement lié à la crise sanitaire. Cet esprit d’équipe aura pu également mettre sur pause les inhibitions que l’on peut avoir lorsque l’on ne se connaît pas. Nous avons laissé la constitution des équipes à la main de chacune, action nous permettant d’attribuer des points de pénalité en cas de non-respect des règles de mixité des groupes. Certaines équipes ayant décidé de ne pas respecter la règle, des pénalités ont été attribuées pour respecter une certaine équité.

3.3 Les moyens de communication

Au sein de l’entreprise, plusieurs outils sont à notre disposition pour communiquer auprès de nos collaborateurs, nous avions donc pas mal de choix. Nous avons créé un plan de communication pour utiliser au mieux nos outils et susciter l’engouement de nos collègues.

Voici la chronologie de notre plan de communication :

- J - 1 mois : mail de teasing pour annoncer l’arrivée prochaine d’un CTF au sein de l’entité ;

- J - 2 semaines : mail de teasing des inscriptions à venir ;

- J - 1 semaine : mail de lancement des inscriptions ;

- Jour J : mail d’ouverture de la plateforme CTFd et lancement du jeu ;

- J + 4, + 6, + 9, +11 : points réguliers pour échanger entre joueurs avec les contributeurs et l’équipe de staff ;

- J + 15 : clôture du jeu et annonce des vainqueurs ;

- J + 30 après la fin du jeu : write-up.

Nous avons opté pour une communication via mail en amont de l’annonce des dates du jeu pour faire un peu de publicité et générer l’envie des participants. Le but étant de rassembler un maximum de personnes pour provoquer de la cohésion au sein des équipes, malgré la crise sanitaire, et passer un bon moment tous ensemble. Par la suite, nous avons envoyé deux autres mails de teasing et d’annonce du jeu pour maintenir l’engouement avant le lancement du CTF.

Nous avons également créé des contenus vidéos pour immerger les joueurs encore plus dans le CTF. Ces vidéos permettaient de découvrir les règles du jeu de manière ludique, de prendre connaissance du déroulement du CTF et par la suite d’en annoncer la clôture et les vainqueurs. Nous voulions rendre nos supports autoportants pour celles et ceux qui ne pouvaient être présents lors des moments d’échanges que nous avions prévus sur certains créneaux.

Environ une semaine avant le CTF, nous avons ouvert un espace d’échange dédié via notre plateforme collaborative d’entreprise pour partager un maximum d’informations avec les joueurs et l’ensemble de notre organisation (règles du jeu, vidéos de lancement, d’introduction, liens vers la plateforme…). C’est donc tout naturellement que les vidéos ont été mises à disposition de l’ensemble des joueurs pour permettre à chacun de suivre l’avancée des challenges. Cette plateforme a également permis aux participants de discuter ensemble des défis rencontrés et d’échanger avec les contributeurs du CTF pour poser des questions, demander des indices, se challenger…

L’équipe d’organisation, usant d’humour avec un ton décalé, a été très présente pour relancer les équipes qui auraient pu avoir un peu de relâchement ou un blocage spécifique. Ainsi chaque équipe de joueurs pouvait se sentir à l’aise, qu’ils soient débutants ou plus aguerris. La pression aura pu être maintenue par l’équipe de staff tout le long des 15 jours, jusqu’à l’annonce du podium des vainqueurs.

3.4 L’animation au quotidien

Nous avions prévu des points bihebdomadaires, en mode « conseil de guerre » pour échanger notamment avec les joueurs sur leurs difficultés. Au fil du temps nous avons estimé que ces points étaient peut-être trop nombreux, les points bloquants des challenges ayant pu être résolus par le biais de l’outil collaboratif par quelques indices postés par les contributeurs au fil de l’eau. La décision a donc été prise d’annuler certains de ces points réguliers pour ne pas empiéter sur le temps de chacun.

La veille de la clôture du CTF, l’équipe de staff a mis un dernier coup de pression pour les équipes qui étaient au coude à coude. Le jour J, la plateforme a été fermée à midi, l’annonce des vainqueurs devant avoir lieu une heure plus tard. Une vidéo pour l’annonce des vainqueurs avait été réalisée en amont, il ne restait plus qu’à ajouter les équipes par ordre de réussite sur les différents podiums. Le moment venu, la vidéo a été lancée et les vainqueurs ont été célébrés pendant une conférence ouverte à toute l’entité.

3.5 Le write-up

Une fois le jeu terminé et les vainqueurs par niveaux de difficulté célébrés, nous nous sommes attelés à la préparation d’un write-up, pour permettre aux joueurs et aux contributeurs de faire leur retour d’expérience. Sur une 1/2 heure 3 équipes et 2 contributeurs sont venus présenter un challenge. Les participants ont présenté la solution qu’ils avaient trouvée pour résoudre un challenge et les contributeurs ont présenté leur challenge, depuis l’émergence de l’idée jusqu’à sa réalisation.

Ce moment aura également permis à l’équipe d’organisation de faire un retour aux joueurs et contributeurs avec quelques verbatims de participants. Les retours des novices aux plus expérimentés des CTF étaient très positifs.

- « Le CTF IS m’a beaucoup plu, c’est ludique », J.A.

- « Des énigmes intéressantes et accessibles, super boulot pour les créer. S’il y avait un défaut, ce serait le côté addictif », J.M.

- « J’ai vraiment trouvé le concept super intéressant, car ça permet de monter en compétences sur certains domaines cyber tout en appuyant la collaboration/travail d’équipe », Y L.H.

Plus qu’un jeu, ce CTF aura permis de sensibiliser les collaborateurs au monde de la cyber et de recréer du lien lors de cette période de crise sanitaire parfois difficile à vivre.

Conclusion

Le retour d’expérience a mis le doigt sur des améliorations à mettre en place pour la prochaine version. En effet, la durée accordée de 2 semaines était trop longue, la diversité du public pas assez prononcée sur un même département. Il faudra viser plus large. Il y a eu des retours très positifs des participants et l’absence de prix pour le podium n’a pas gêné, mais il faudra y réfléchir pour la prochaine édition pour attirer davantage de monde. Un autre axe d’amélioration sera de séparer les catégories ou niveaux, car les « furieux » du CTF ont essoré les défis en 36 h chrono.

Faire toucher du doigt la sécurité informatique sans contraindre les participants tout en les faisant échanger comme s’ils étaient autour de la machine à café ; voilà un pari réussi avec la mise en place de ce CTF au sein de notre entité. Tous les acteurs de ce projet ont trouvé ce concept intéressant qu’il s’agisse des collaborateurs ou bien des managers. Il faut retenir que la mixité des groupes a ouvert de nouvelles portes dans la communication entre les groupes une fois de retour sur site.

Le CTF a été un franc succès et il aura sûrement sa saison 2 même si le confinement n’est plus à l’ordre du jour au moment où nous écrivons ces lignes. Le pli semble être pris et la gamification en termes d’éducation semble un passage obligé dans ce domaine. Il est important de signaler que tous les acteurs se sont pris au jeu qu’il s’agisse de la réalisation des énigmes ou de leur résolution.

Nous espérons que cet article vous aura donné envie d’organiser un CTF interne dans votre entreprise qu’il ait pour but la sensibilisation à la cybersécurité et/ou la cohésion d’équipe.

Remerciements

Les auteurs tiennent à remercier particulièrement Adeline, Arnaud, Dimitri et Mehdi pour leur suivi et leur soutien dans ce projet. Et Isabelle, Maxime et Jérôme pour leurs relectures attentives ainsi que l’ensemble de l’équipe managériale de notre département pour avoir rendu possible cet article.

Références

[1] Un solveur de Nonogramme : http://a.teall.info/nonogram/

[2] PowerShell RC4 : https://www.harmj0y.net/blog/powershell/powershell-rc4

[3] choosealicense apache 2 : https://choosealicense.com/licenses/apache-2.0/

[4] MariaDB File Key Management Encryption Plugin :

https://mariadb.com/kb/en/file-key-management-encryption-plugin/