Les réseaux 5G commencent à être déployés dans le monde entier, présentés comme le Graal de la technologie cellulaire. Les évolutions proposées par la 5G concernant la sécurité des communications des abonnés sont réelles ; cependant, la technologie actuellement déployée par les opérateurs ne propose bien souvent aucune de ces améliorations. Regardons de plus près ce qui rendra les communications 5G plus sûres à l’avenir.

Les normes définissant le fonctionnement des réseaux 5G sont récemment arrivées à maturité, permettant à de nombreux opérateurs d’envisager leur déploiement. Les mécanismes de sécurité proposés par ces normes pour protéger les communications des abonnés 5G ont évolué par rapport aux générations précédentes, apportant de nouvelles garanties. Cependant, nous verrons qu’il existe deux types de réseaux 5G : le 1er (celui qui est déployé par la majorité des opérateurs dans le monde à ce jour) consiste à installer des antennes-relais 5G couplées à celles de la 4G, et intégrées dans un réseau 4G existant ; le 2ème consiste en un réseau cellulaire entièrement nouveau, constitué d’antennes-relais 5G connectées à de nouveaux équipements de cœur de réseau 5G. Les nouvelles fonctionnalités de sécurité proposées dans les normes ne pourront être introduites par les opérateurs que lorsque des infrastructures 5G complètes seront déployées. Nous allons introduire quelques-unes de ces nouvelles fonctionnalités au cours de l’article.

1. Réseau 5G « Non-Standalone »

Les déploiements 5G actuels correspondent à une architecture dite Non-Standalone (ou NSA, sans lien – on l’espère – avec la célèbre agence américaine). Les opérateurs installent des antennes-relais 5G adossées à celles de la 4G : cela permet de fournir des débits accrus aux abonnés 4G/5G, mais ne change pas fondamentalement le fonctionnement des communications cellulaires par rapport au réseau 4G existant. Ce type de déploiements n’apporte en conséquence aucune des fonctionnalités de sécurité nouvellement introduites dans les normes 5G.

Il faudra sans doute attendre 2 à 3 ans supplémentaires pour voir une partie des opérateurs commencer à tester puis déployer des infrastructures 5G complètes (aussi dites « Standalone », ou SA). Seules celles-ci permettront d’apporter des améliorations pour la sécurité des communications des abonnés.

2. Petit rappel de qui fait quoi

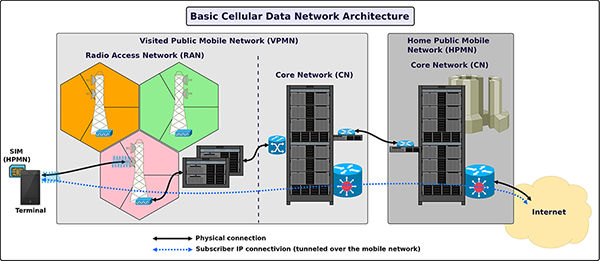

Les normes cellulaires sont définies au 3GPP, et acceptées par consensus des multiples participants. Le projet est constitué de 15 groupes de travail distincts, les plus gros regroupant plus de 200 participants : certains consensus sont parfois difficiles à obtenir, et cela peut expliquer le caractère alambiqué de certains mécanismes ou protocoles ! Ces normes décrivent les interfaces et protocoles utilisés entre terminaux cellulaires, antennes-relais, équipements de cœur de réseau, et entre cœurs de réseau d’opérateurs distincts, tel qu’illustré dans le schéma 1.

Ces normes sont publiques, versionnées, et peuvent être consultées sur [3GPPSPEC]. La Release 15, finalisée en juin 2019, était focalisée sur l’interface radio 5G et l’architecture NSA ; la Release 16, finalisée en juillet 2020, était étendue à l’architecture 5G SA. Les constructeurs télécoms et grands opérateurs mobiles participent au 3GPP : les constructeurs tentent d’introduire leur propriété intellectuelle et plus généralement leurs travaux de R&D dans les normes, tandis que les opérateurs tentent de canaliser les évolutions pour cadrer avec leurs nécessités commerciales.

La plupart des aspects techniques complexes sont traités par les gros fabricants télécoms (entre autres Ericsson, Nokia, Huawei, Qualcomm). Ceci aboutit bien souvent à la définition de fonctions et équipements télécoms totalement nouveaux, que les opérateurs doivent ensuite acheter et intégrer dans leurs réseaux existants, pour pouvoir enfin commercialiser le nouveau service à leurs abonnés. C’était déjà le cas avec la 4G au début des années 2010, qui a nécessité le déploiement d’une nouvelle infrastructure cellulaire complète (antennes-relais et cœur de réseau) et c’est à nouveau le cas avec la 5G en mode SA, qui nécessitera à nouveau ce même type de déploiement.

Dans tous les cas, les normes cellulaires sont quasiment exclusivement des normes réseaux, visant l’interopérabilité entre les différents composants constituant les réseaux cellulaires. Elles sont faites de sorte à laisser la liberté d’implémentation au niveau système et logiciel, et permettre à chaque fabricant de se différencier.

3. Réseau 5G SA

3.1 Infrastructure de réseau

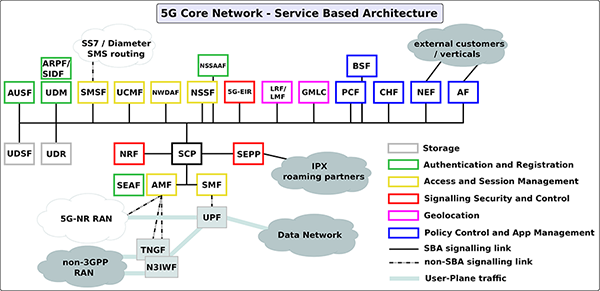

Le réseau 5G Standalone est défini de manière beaucoup plus modulaire que les générations précédentes : les antennes-relais sont séparées en plusieurs unités fonctionnelles (Radio Unit / Distributed Unit et Central Unit), et plus d’une vingtaine de « fonctions réseaux » sont définies pour le cœur de réseau. Sur cet aspect, le réseau 5G est bien plus modularisé que le réseau 4G, dans lequel sont simplement définis l’antenne-relai et cinq équipements principaux dans le cœur de réseau. Ne nous mentons pas, cette multiplication des fonctions devant interopérer tend à augmenter la complexité du réseau.

L’infrastructure 5G SA étant redéfinie à partir de zéro, elle s’appuie sur de nouveaux protocoles, dits de signalisation. Ces protocoles permettent aux mobiles et aux différents composants de l’infrastructure de négocier et d’établir les connexions cellulaires pour permettre les multiples services cellulaires aux abonnés (connexions à Internet, service de voix sur IP, toujours ce bon vieux SMS également…).

Ces protocoles de signalisation sont revus à tous les niveaux :

- Entre le terminal et le réseau : nouveaux protocoles, avec cependant des structures similaires à ce qui existe en 4G.

- Au sein du réseau d’accès radio (constitué essentiellement des antennes-relais, également appelé RAN) : nouveaux protocoles, cependant toujours définis avec ASN.1 (comme en 3G et 4G) et comportant de nombreuses similitudes avec les protocoles 4G.

- Au sein du cœur de réseau, et entre les cœurs de réseau des opérateurs : nouveaux protocoles de signalisation, basés sur des services web REST définis avec OpenAPI ; il s’agit là d’une évolution majeure par rapport aux protocoles et à l’architecture des générations précédentes (avec SS7 / TCAP / MAP en 2G / 3G et Diameter en 4G).

Le schéma 2 illustre les principales fonctions réseaux du cœur de réseau 5G, ainsi que les réseaux d’accès et principales interfaces vers d’autres réseaux télécoms ou de services.

Cet article n’ayant pas vocation à expliciter tous les acronymes et fonctions du réseau 5G, les lecteurs assidus, curieux, érudits, voire suicidaires, pourront aller affronter Son Altesse la Spécification des Spécifications 5G, la sérénissime [TS23501], qui éclairera entre autres sur la signification de tous ces noms barbares !

3.2 Nouvelles fonctions de sécurité pour les abonnés 5G

3.2.1 Introduction des nouvelles fonctionnalités

La norme 5G introduit de nombreuses évolutions et améliorations concernant la sécurité des connexions cellulaires. Certaines sont simples, élégantes, avec un gain de sécurité notoire, d’autres sont complexes avec un gain de sécurité plus minime. Celles-ci étant somme toute assez nombreuses, nous nous concentrons ci-dessous sur les plus emblématiques uniquement.

Pour le lecteur soucieux de découvrir en détail la sécurité des réseaux 5G, la norme afférente est la 3GPP TS 33.501 [TS33501]. Attention cependant, il ne s’agit une fois de plus pas d’un roman de Jules Verne, la lecture et la compréhension de la norme nécessitent d’avoir déjà de bonnes connaissances sur les réseaux cellulaires, tout au moins 4G.

3.2.2 Anonymisation de l’identité des abonnés

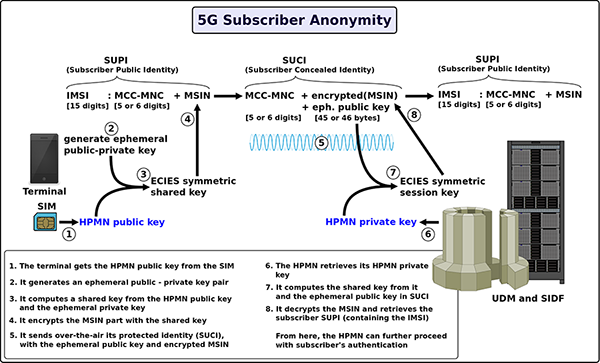

Grande nouveauté pour les réseaux cellulaires : la possibilité pour chaque opérateur 5G de mettre en place un mécanisme d’anonymisation de ses abonnés. C’est-à-dire, pour faire court, que les terminaux 5G n’enverront plus leur IMSI en clair sur l’interface radio : adieu IMSI-catchers et autres équipements barbouzards destinés à se faire passer pour une antenne-relai légitime, et collecter sans scrupules aucuns les identités des abonnés environnants.

D’un point de vue technique, cela s’appuie sur une clé publique que l’opérateur doit inscrire dans la carte SIM de ses abonnés, et qui est par la suite utilisée par chaque terminal pour chiffrer l’identité de l’abonné avant de la transmettre sur l’interface radio. Ce qui est chiffré est plus exactement le suffixe MSIN de l’IMSI. Le préfixe de l’IMSI identifie lui les codes MCC-MNC de l’opérateur de l’abonné, et il doit être conservé en clair afin de permettre le routage entre opérateurs dans les cas de roaming.

La norme 3GPP propose deux algorithmes basés sur les courbes elliptiques : X25519 et secp256r1, associés au mode « ECIES » (Elliptic-Curve Integrated Encryption Scheme) pour effectuer ce chiffrement du MSIN. Le schéma 3 illustre le procédé d’anonymisation mis en œuvre par le terminal et le réseau d’origine de l’abonné. Les plus intéressés par la mise en œuvre cryptographique pourront se référer au blogpost concernant ce mécanisme [Anon5G].

Il faut noter que ce mécanisme reste malgré tout optionnel, et chaque opérateur 5G devra décider s’il le met en place ou non. Pour ce faire, il devra mettre à jour les cartes SIM concernées et mettre en place la fonction « SIDF » (Subscriber Identity Deconcealment Function) au sein de son UDM. Ce mécanisme ne concerne par ailleurs que les communications cellulaires 5G, et les terminaux multimodes 2G-3G-4G continueront de transmettre sans vergogne leur IMSI en clair vers les antennes-relais de génération précédente.

3.2.3 Contrôle d’intégrité des connexions cellulaires

Une deuxième nouveauté de poids pour sécuriser les communications des abonnés réside dans l’introduction du support du contrôle d’intégrité par les antennes-relais pour le trafic des abonnés. Auparavant, seul le chiffrement était possible, et cela pose des problèmes importants tels qu’expliqué et exploité dans l’excellente étude « Impersonation Attacks in 4G Networks » [IMP4GT].

Dans les réseaux 5G, les opérateurs ont à présent la possibilité de configurer des politiques de sécurité applicables à chaque type de connexion : si celle-ci doit être chiffrée ou pas, et si un contrôle d’intégrité doit être appliqué ou pas. Les algorithmes cryptographiques ne changent pas par rapport à la 4G : SNOW-3G, AES ou ZUC (ce dernier étant surtout adopté en Chine) peuvent être utilisés ; une souplesse supplémentaire est apportée aux opérateurs 5G, leur permettant d’élever la sécurité des communications de leurs abonnés.

Attention cependant, il s’agit une fois de plus d’un mécanisme optionnel, dans le sens où il nécessite que l’opérateur configure explicitement des politiques de sécurité efficaces (avec chiffrement et contrôle d’intégrité) pour toutes les connexions de ses abonnés. Ceci nécessitera aussi probablement de dimensionner les ressources matérielles des antennes-relais en adéquation : un contrôle d’intégrité cryptographique sur un trafic jusqu’à plusieurs dizaines de Gb/s n’est pas gratuit, sans être non plus hors de portée des matériels et serveurs récents. On peut malheureusement penser qu’à l’avenir, certains opérateurs 5G dans le monde continueront d’opérer des réseaux qui n’appliquent pas de contrôle d’intégrité au trafic abonné, et peut-être même pas de chiffrement…

3.2.4 Authentification des abonnés vérifiée par leur opérateur d’origine

Une troisième amélioration notable réside dans le protocole d’authentification des abonnés, qui reste assez similaire à la 4G du point de vue des calculs cryptographiques, mais évolue dans sa mise en œuvre au sein de l’infrastructure de l’opérateur.

Jusqu’à présent, les opérateurs 2G, 3G et 4G envoient des « vecteurs d’authentification » aux équipements qui traitent l’accès et la mobilité des abonnés (MSC/VLR et SGSN en 2G / 3G, MME en 4G). Et ce sont ces équipements qui réalisent la vérification cryptographique de l’authenticité des abonnés. Ceci implique que, dans le cas des abonnés en roaming, ces vecteurs d’authentification sont distribués à des réseaux externes (aussi appelés VPMN) sans retour ou confirmation cryptographique vers le réseau d’origine (ou HPMN). Cette technique, privilégiée à l’époque pour éviter la latence due à un échange en temps réel entre le terminal de l’abonné à l’étranger et le HLR (en 2G / 3G) ou HSS (en 4G) de son opérateur, crée malheureusement une problématique de sécurité très sérieuse. Cette absence de retour cryptographique vers le HPMN fait que chaque opérateur met une confiance absolue dans tous ses partenaires de roaming. De nombreuses attaques entre opérateurs, s’appuyant sur la signalisation SS7 (pour la 2G / 3G) ou Diameter (4G) tirent profit de cette situation.

En 5G, modernité oblige, ce parti pris issu du siècle dernier a été délaissé : chaque abonné 5G est authentifié par son réseau d’origine, qu’il soit ou non en roaming. Ceci implique que le HPMN reçoit toujours une confirmation cryptographique de l’authentification de ses abonnés, associée au code réseau de l’opérateur prenant en charge l’abonné (le VPMN). Celle-ci permet au réseau d’origine de se prémunir contre des requêtes illégitimes provenant de partenaires de roaming peu scrupuleux (ce qui est monnaie courante en 2G, 3G et 4G). C’est pour prendre en charge cette nouvelle logique protocolaire qu’a été introduit l’AUSF (Authentication Server Function), en ajout à l’UDM, ce dernier équivalant au HLR en 2G/3G et au HSS en 4G. Par ailleurs, si le réseau HPMN a mis en place l’anonymisation de l’identité de ses abonnés, l’identité réelle de l’abonné n’est communiquée au VPMN qu’après vérification de l’authenticité de l’abonné.

Il s’agit ici d’une évolution majeure pour la sécurité des réseaux opérateurs. Malheureusement, cette protection que chaque opérateur va pouvoir mettre en place n’est pas normalisée dans le standard 5G. Ainsi, chacun devra évaluer et configurer, aidé par ses fournisseurs, des mécanismes de filtrage des messages de signalisation adaptés et basés sur le résultat des précédentes authentifications des abonnés ciblés par ces messages. Ceci permettra alors aux opérateurs de se prémunir de réseaux externes compromis ou de partenaires aux activités pas toujours très recommandables.

3.3 Continuons la recherche

Plusieurs des améliorations de sécurité introduites dans la norme 5G font suite à des travaux de recherche, souvent universitaires, sur la sécurité des communications 2G, 3G et 4G. Des chercheurs comme Kartsen Nohl, David Rupprecht et de nombreux autres, ont permis de sensibiliser et pousser les opérateurs et fabricants télécoms à définir des mécanismes et protocoles apportant une meilleure sécurité aux abonnés cellulaires au sens large.

Il faut cependant se rendre compte que ces évolutions s’inscrivent sur un temps long, souvent de l’ordre de la décennie (voir plus), entre le moment où quelques publications apparaissent, où des vulnérabilités sont mises en lumière, et celui où les opérateurs mettent en œuvre des technologies qui répondent aux problématiques de sécurité soulevées par celles-ci.

Enfin, le marché et la régulation des télécoms ont très souvent privilégié la qualité de service, au détriment de la sécurité des abonnés. À la vue du sursaut actuel de nombreux acteurs du domaine quant à la sécurité de la 5G (sans discuter de son bien-fondé), le moment est sans doute propice pour investir et démocratiser la recherche sur la sécurité des télécoms !

4. Travailler sur et tester les réseaux 5G

Ne nous emballons cependant pas... Travailler sur les technologies cellulaires n’est pas chose aisée ! Il s’agit d’une diabolique combinaison de cartes à puce, systèmes embarqués, transmissions radio, protocoles complexes, services multiples et virtualisés devant interopérer, qui rend toute mise en place d’expérimentation longue et fastidieuse.

Il est tout de même possible de citer quelques efforts importants réalisés dans le domaine de l’open source :

- [free5gc] et [Open5GS] sont deux projets permettant de mettre en œuvre un cœur de réseau 5G minimal ; le 2ème présente la meilleure stabilité et maturité à ce jour ;

- OpenAirInterface [OAI] est le seul projet open source à aborder l’interface radio 5G aujourd’hui ; il reste cependant complexe, souvent instable et nécessite une réelle implication.

Si on ne souhaite que tester des fonctions de cœur de réseau, il reste la possibilité d’utiliser un émulateur d’antenne-relai et de terminal (sans passer par la pénible case « mise en œuvre d’une interface radio »). Le projet [UERANSIM] semble être le plus abouti sur cet aspect. Enfin, le site [open5g] référence de nombreux projets open source relatifs aux technologies de la 5G.

De manière générale, on peut espérer que le nombre de projets s’étoffe avec le temps, comme cela a été le cas pour la 4G.

Conclusion

La norme 5G, et les réseaux 5G SA qui seront déployés dans les années à venir (et non les réseaux 5G NSA actuellement en cours de déploiement), permettront d’élever le niveau de sécurité des connexions cellulaires des abonnés. Ces améliorations font, pour beaucoup, suite à de multiples travaux de recherche concernant les générations précédentes de réseaux. On constate ainsi avec bonheur que la recherche sur la sécurité des réseaux mobiles peut avoir un impact positif sur les normes et infrastructures futures, avec tout de même une latence importante.

Il faut tout de même relativiser ces améliorations : d’une part certaines d’entre elles ne seront pas mises en œuvre par tous les opérateurs puisqu’elles sont optionnelles et vont avoir un surcoût financier et/ou opérationnel. Par ailleurs, tant que les opérateurs continueront d’opérer des infrastructures 2G, 3G et 4G globalisées, les connexions cellulaires des abonnés continueront d’être exposées à des attaques selon ces technologies plus anciennes.

Il est aussi fort à parier que les terminaux multimodes 2G-3G-4G-5G continueront d’être majoritairement commercialisés dans la décennie à venir (et sans doute au-delà), de même que les infrastructures 2G, 4G et 3G dans une moindre mesure, vont perdurer encore de nombreuses années en Europe et dans le monde. De ce fait, les opérateurs devront non seulement déployer des réseaux 5G à l’état de l’art de la sécurité, mais également opérer un retrait progressif des technologies plus anciennes et plus vulnérables, afin de procurer le meilleur niveau de sécurité possible aux abonnés cellulaires.

Remerciements

Je tiens à remercier toute l’équipe P1 Security pour les nombreux projets techniques menés à bien, toujours dans la bonne humeur !

Références

[3GPPSPEC] Spécifications 3GPP pour les réseaux mobiles : https://www.3gpp.org/specifications/specification-numbering

[TS23501] Spécification technique de l’architecture des réseaux 5G : https://portal.3gpp.org/desktopmodules/Specifications/SpecificationDetails.aspx?specificationId=3144

[TS33501] Spécification technique de la sécurité des réseaux 5G : https://portal.3gpp.org/desktopmodules/Specifications/SpecificationDetails.aspx?specificationId=3169

[Anon5G] Anonymisation des identités des abonnés 5G :

https://labs.p1sec.com/2020/06/26/5g-supi-suci-and-ecies/

[IMP4GT] Impersonation Attacks in 4G Networks : https://imp4gt-attacks.net/

[free5gc] Projet open source free5gc : https://github.com/free5gc/free5gc

[Open5GS] Projet open source Open5GS : https://github.com/open5gs/open5gs

[OAI] Projet open source OpenAirInterface : https://gitlab.eurecom.fr/oai/openairinterface5g/

[UERANSIM] Projet open source UE RAN SIM : https://github.com/aligungr/UERANSIM

[open5g] Référencement de projets 5G open source : https://open5g.info/